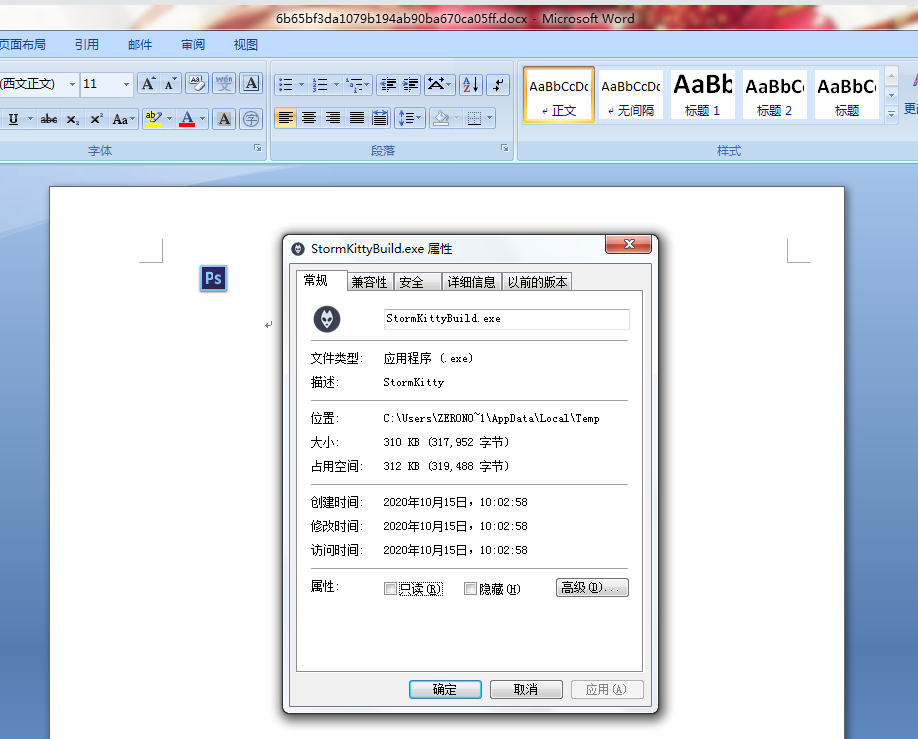

今日在兰眼下一代威胁感知系统的日常监测样本中,发现有一样本利用了最新的一款信息窃取类软件,名叫 StormKitty。初始样本是一个 DOCX 文档,里面包含一个嵌入式对象文件,打开文档会自动释放到用户的 Temp 临时目录下。在文档中图标外形显示为 Photoshop 的图标,其实这并不是真正的 Photoshop 软件,而只是伪装,诱导用户点击而已。如下所示:

转到用户临时目录下,如下所示:

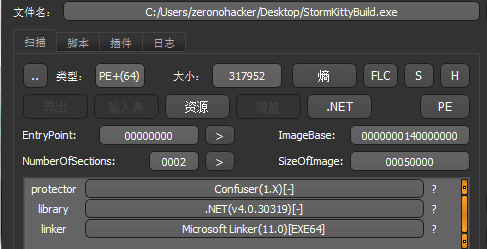

将此 exe 拖入到 DIE 中查看一些基本信息,如下所示:

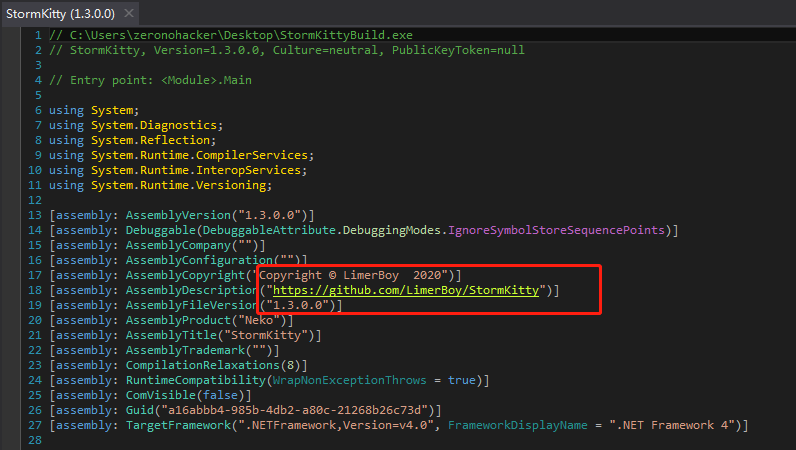

由上图可知,此 exe 是一个 .NET 程序 (C#),并用 Confuser 对其进行了保护,ConfuserEx 是一个 .NET 混淆器,在未对其进行反混淆情况下拖到反编译器中查看,发现存在 GitHub 链接,如下所示:

难道开源的?或是用某种开源工具生成的?在进入到项目主页才知道这个东西是用开源工具生成的,如下所示:

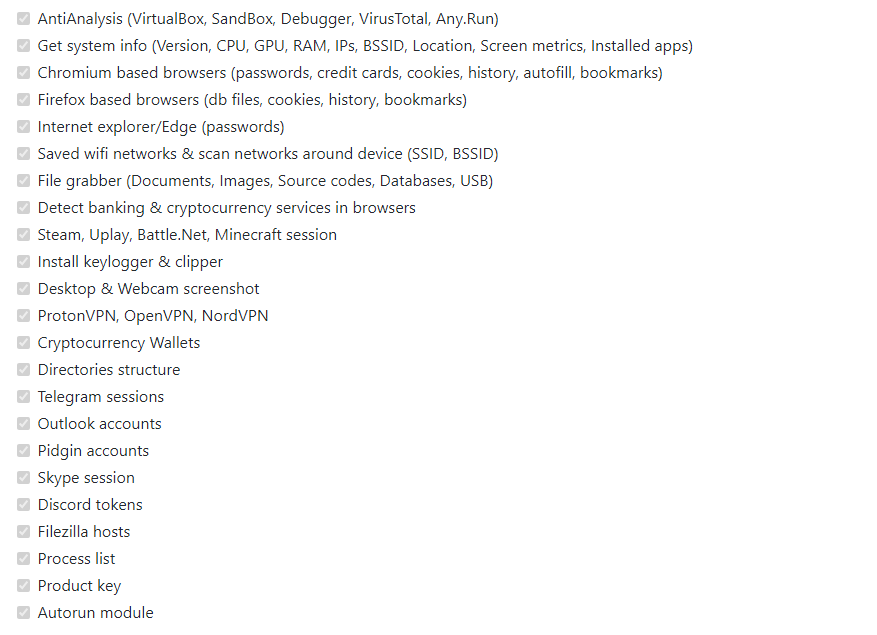

从项目的开头说明可得知此程序是一个信息窃取、剪切版和键盘记录器工具,采用 C# 编写,程序运行的日志 (窃取到的信息) 会自动发送到 Telegram 机器人。从作者的免责声明中可知开发此程序的目的只是用来进行教育教学,如果你用此程序进行恶意使用,那么你要承担一切后果,跟作者无关。从项目的发布时间 (2 个月前) 来看,是一个比较新的一个项目,看来就有黑客开始利用了,真是快。让我们来看下这个程序有什么功能,如下所示:

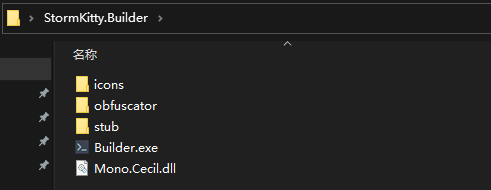

从上图可知,有反分析 (反虚拟,反调试 ......)、获取系统信息、窃取浏览器信息 (cookies、历史记录、书签、网站密码)等。这里主要讲下这个工具如何操作的,注意,以下操作必须在科学上网条件下进行,否则无法生成和触发相应行为。将项目下载到本地,如下所示:

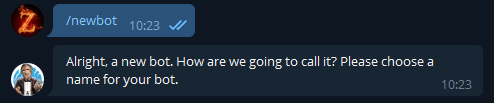

在生成前,需要两项东西,分别为 Telegram API token 和 Telegram chat ID,token 需要相应机器人生成,首先需要生成一个属于你的机器人 (用于接收窃取来的信息),如下所示:

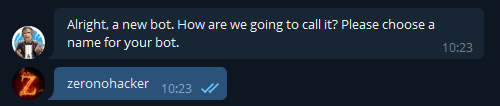

接着需要为机器人命名 (zeronohacker),如下所示:

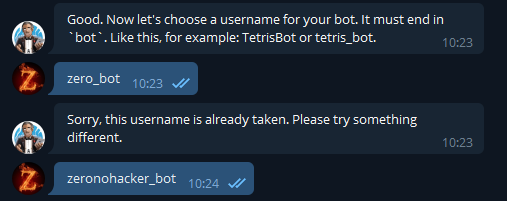

最后需要一个用户名 (zeronohacker_bot),如下所示:

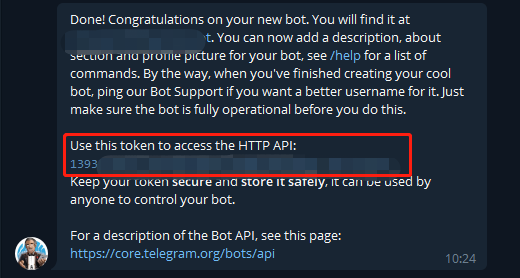

当完成以上操作后,就会你分配一个 API token,如下所示:

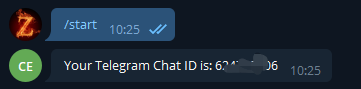

Telegram API token 有了,剩下就是 Telegram chat ID 了,以下是生成的一个例子,如下所示:

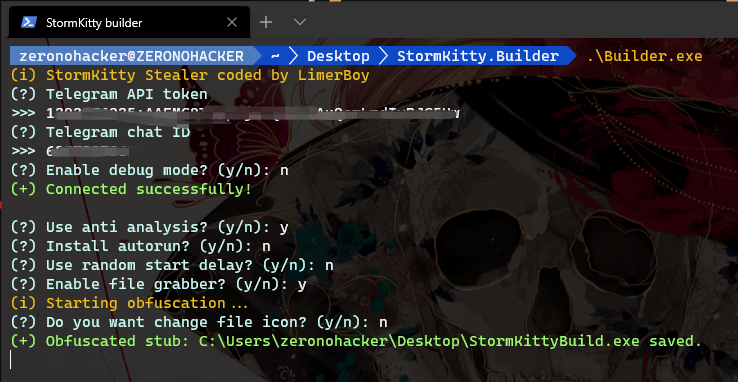

有了以上两项东西,我们就可以生成相应程序了,如下所示:

在生成的过程中会自动混淆,如下所示:

以上结束后,会生成一个 StormKittyBuild.exe 文件,如下所示:

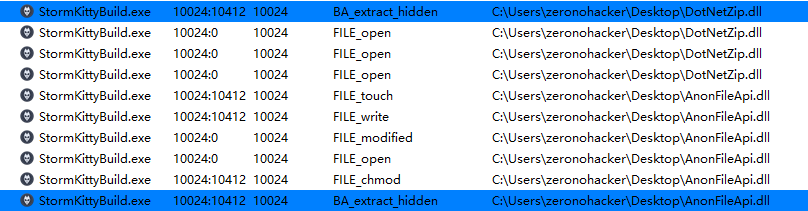

双击运行后,会在同目录下远程下载两个 dll 文件,下载完成后将属性设置为隐藏,如下所示:

在最后,会删除自身,如下所示:

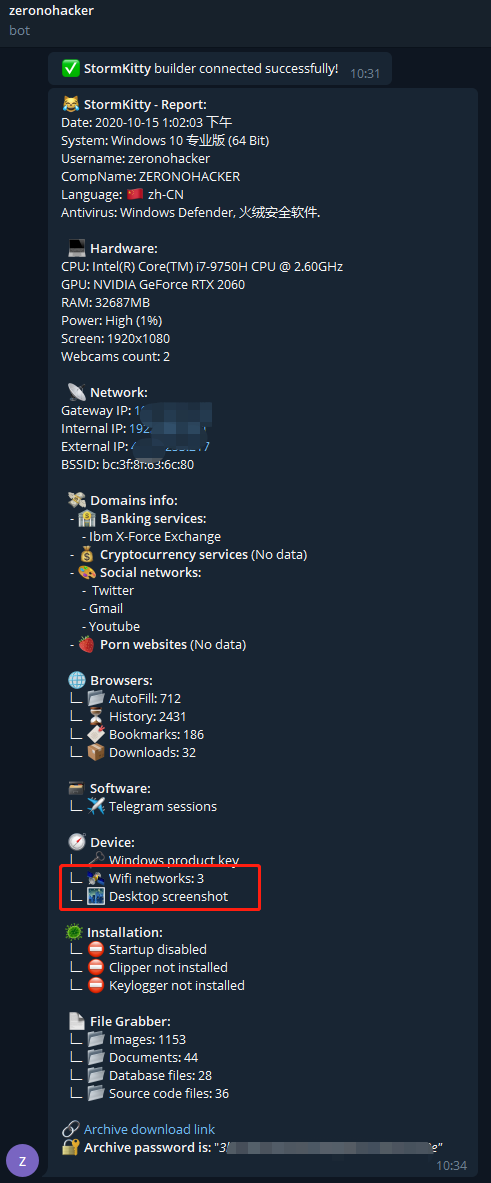

在自我删除后,你的机器人就会收到窃取过来的信息,如下所示:

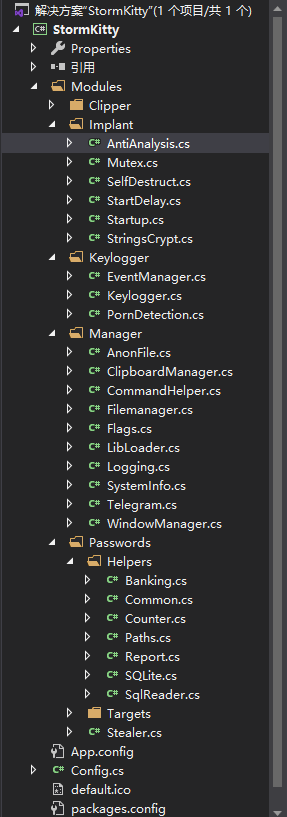

如果想要获取到更多的详细信息,需要做一些配置,具体可参看项目说明,关于软件如何获取到这些信息的,可在源码中查看,以下为 Stub 工程的目录,如下所示:

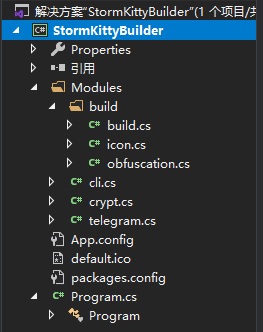

生成器项目目录,如下所示:

代码太多,故在此不一一讲,可自行在相关部分查看。作者提供了一个各大检测引擎对其检测的结果图,如下所示:

从以上图可知,只有一家 (Eset NOD32) 能够查出,截至目前,在 VT 已有 27 家能够查出,如下所示:

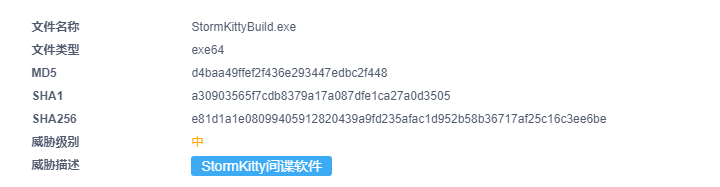

兰眼下一代威胁感知系统对其检测结果如下所示:

结 语

虽说软件原本用意是用来教育的,但是到了黑客们手里那就成了另一回事了。项目是 2 个月前上传到 GitHub 的,但是已有黑客拿来作为攻击载荷,用来窃取用户敏感信息。从 VT Graph 图中的相似样本节点来看,数量还不少。因此,我们应该时刻保持警惕!

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有