PC 安全

01.美国公布乌克兰断电事件、NotPetya 勒索软件爆发的幕后主使名单

乌克兰断电;

法国大选;

NotPetya 勒索软件爆发;

针对平昌冬奥会主办方、参与者等的攻击;

针对平昌冬奥会 IT 系统的攻击;

Novichok 神经毒剂攻击事件;

格鲁吉亚议会网络攻击事件;

情报来源

发布时间:2020-10-19

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/us-charges-russian-hackers-behind-notpetya-killdisk-olympicdestroyer-attacks/

02.新的恶意软件变种 Vizom 可远程覆盖攻击来劫持银行帐户

情报来源

发布时间:2020-10-19

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/this-new-malware-uses-remote-overlay-attacks-to-hijack-your-bank-account/

03.Nefilim 勒索软件泄露了 Luxottica 的数据

情报来源

发布时间:2020-10-20

发布平台:Security Affairs

原文链接:

https://securityaffairs.co/wordpress/109778/data-breach/luxottica-data-leak-ransomware.html

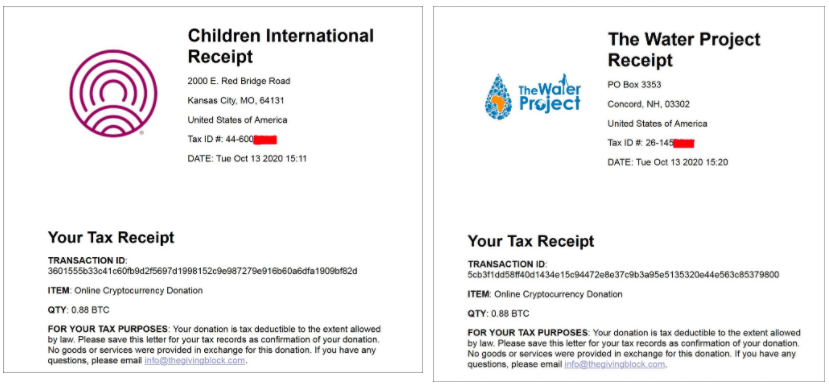

04.Darkside 勒索软件将 2 万美金捐给慈善机构

情报来源

发布时间:2020-10-20

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/darkside-ransomware-donates-20k-of-extortion-money-to-charities/

05.黑客攻击存在 CVE-2020-3118 漏洞的 Cisco 设备

情报来源

发布时间:2020-10-21

发布平台:Security Affairs

原文链接:

https://securityaffairs.co/wordpress/109816/hacking/cisco-cve-2020-3118-flaw-attacks.html

移动安全

01.GravityRAT 间谍软件归来

情报来源

发布时间:2020-10-19

发布平台:kaspersky

原文链接:

https://securelist.com/gravityrat-the-spy-returns/99097/

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有