PC 安全 01.Office365 网络钓鱼活动逃避沙箱检测 情报来源 发布时间:2020-11-17 发布平台:BleepingComputer 原文链接: https://www.bleepingcomputer.com/news/security/office-365-phishing-campaign-detects-sandboxes-to-evade-detection/

02.REvil 勒索软件攻击 Managed.com,并索要 50 万赎金

web 管理提供商 Managed.com 将他们的服务和 web 系统断开,因为在周末受到了 REvil 勒索软件的攻击,目前还未恢复过来。在星期一的早上,Managed.com 宣布他们遇到了一个问题,此问题影响到了服务的可用性,并正在调查此事。正如 ZDNet 最初报道的那样,Managed.com 在周二称他们受到了勒索软件攻击,为了保护客户资料的完整性,他们决定关闭整个系统,包括客户的网站。Managed.com 在更新的动态中显示:“2020 年 11 月 16 日至 2020 年 11 月 17,Managed.com 环境遭到勒索软件攻击,为了确保客户数据的完整性,一些受影响的站点被立即下线。出于谨慎的考虑,我们关闭了整个系统,以确保不会损害其他客户站点。我们的技术和信息安全团队正在努力消除威胁并尝试恢复,我们首要任务是安全与保障您的数据。我们正在与执法机构合作,以识别参与此次攻击的攻击者或组织。当有更多有用的信息时,我们将直接与您联系。”在撰写本文时,Managed.com 托管的网站仍不可用,导致这些被托管的网站的所有者将其切换到另一个提供商。自从这件事发生之后,BleepingComputer 从多个消息来源得知 Managed.com 被名为 REvil 勒索软件攻击。

根据与 BleepingComputer 共享的截图可知 REvil 要求往 Monero 支付 50 万美元的赎金,以获取解密器。但不知勒索软件是否在加密之前窃取了未加密的文件。REvil 是以 Ransomware-as-a-Service (RaaS) 模式运营,于 2019 年 4 月开始感染受害者的电脑,REvil 后来也成为了最大的勒索软件之一。在最近对 REvil 的代表人的访问中得知,勒索软件业务每年可赚取超过 1 亿美元。过去出现大的攻击事件基本和 REvil 有关,受害者包括 Travelex,Kenneth Code,SeaChange,Brown-Forman 和名人事务所 Grubman Shire Meiselas & Sacks (GSMLaw)。BleepingComputer 已经与 Managed.com 联系,询问与攻击有关的问题,但未收到回复。

关键词:REvil

情报来源

发布时间:2020-11-18

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/revil-ransomware-hits-managedcom-hosting-provider-500k-ransom/

03.黑客正在积极试探数百万个 WordPress 站点

攻击者正在扫描 15 万多个安装了基于 Epsilon 框架主题的 WordPress 站点,这些站点容易受到注入攻击,从而可能导致整个站点被接管。Wordfence QA 工程师兼威胁分析家 Ram Gall 说:“到目前为止,这些有缺陷的网站已超过 150 万个,并且针对这些网站发起了超过 750 万次攻击,这些攻击来自 18,000 多个 IP 地址。”在过去的几个月当中,虽然在使用 Epsilon 框架的主题中发现的安全漏洞可能允许最后通过以远程代码执行 (RCE) 的攻击链来接管站点,但大多数正在进行的攻击都是为了探测是否存在漏洞。Gall 补充说道:“我们目前没有提供关于攻击的更多细节,因为 exploit 似乎还未成熟,大量的 IP 地址正在使用中。”“这些攻击使用对 admin-ajax.php 的 POST 请求,因此不会留下不同的日志条目,尽管它们将在 Wordfence Live Traffic 中可见。”

关键词:Epsilon

情报来源

发布时间:2020-11-17

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/hackers-are-actively-probing-millions-of-wordpress-sites/

04.谷歌证实了 Chrome 浏览器会在苹果自研 CPU 的 Mac 上会崩溃

谷歌目前正在解决一个已知问题,该问题会导致之前针对 Apple 处理器推出的 Chrome 浏览器突然崩溃的情况。Chrome 支持经理 Craig Tumblison 表示:“今天早些时候,我们更新了 Chrome 下载页面,推出针对使用苹果处理器的新 macOS 设备进行了优化的 Chrome 新版本。”“我们发现今天可供下载的 Chrome 版本可能会意外崩溃。”此问题仅会影响今天已经在装有 Apple M1 处理器的 macOS 设备上下载并安装了 Web 浏览器的 Chrome 用户。谷歌已找到解决此问题的修补程序,目前正在努力发布一个固定的 Chrome 版本,该版本将在不崩溃的情况下正常工作。谷歌今天早些时候开始推出 Chrome 87,这是专门为运行 Apple M1 芯片的 macOS 设备而专门优化的第一个版本。谷歌表示,Chrome 87 启动速度提高了 25%,加载页面的速度提高了 7%,而所有这些操作都使用了更少的内存。通过 JavaScript 计时器节流 (仅允许 JavaScript 计时器每分钟唤醒一次并执行一次功能) 以及通过 Occlusion 跟踪来确定使用了哪些标签,从而仅将资源分配给活动使用的标签,从而提高了性能。在此版本中,Google 默认还禁用了 FTP 支持,这意味着访问 ftp:// 站点将不会在网络浏览器中执行任何操作。此版本还解决了安全研究员 Samy Kamkar 发现的 Slipstream 攻击,这是一种新的攻击,使攻击者可以绕过 NAT 并访问受害者计算机上的任何 TCP/UDP 端口。总体而言,Chrome 87 修复了 33 个安全漏洞,在绝大数用户更新之前,谷歌并没有详细阐述 Bug 的更多信息。

关键词:Apple M1

情报来源

发布时间:2020-11-17

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/google/google-chrome-bug-leads-to-crashes-on-macs-with-apple-cpus/

05.仍有超过 245,000 Windows 受 BlueKeep RDP 影响

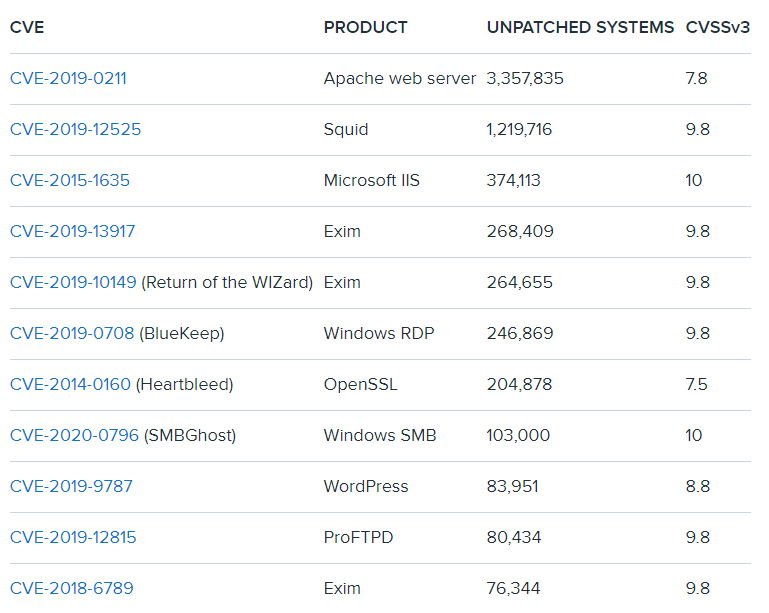

这些系统为何不打补丁的原因仍然未知,但即使是美国政府网络安全机构最近发出的警告也没有帮助。这包括来自美国国家安全局 (NSA) 的两项警告,一项警告于 5 月发布 (针对被俄罗斯国家黑客利用的 Exim Bug CVE-2019-10149),另一项警告于 10 月发布 (针对被中国黑客利用的 BlueKeep Bug)。然而,尽管有这些警告,仍然有超过 268,000 台 Exim 服务器未打补丁以及超过 245,000 台针对 BlueKeep 未进行修补。

关键词:BlueKeep

情报来源

发布时间:2020-11-17

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/more-than-245000-windows-systems-still-remain-vulnerable-to-bluekeep-rdp-bug/

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有