01.QBot 银行木马使用 Egregor 勒索软件攻击

QBot 银行木马放弃了 ProLock 勒索软件,转而使用 Egregor 勒索软件,于 9 月开始活动。Qbot,也称为 QakBot 或 QuakBot,是 Windows 恶意软件,它窃取银行凭据,Windows 域凭据,并可以让远程攻击者操控。受害者通常点击了伪装为 DocSign 文档的 Excel 文档,从而感染了 QBot。在过去,ProLock 勒索软件一直与 Qbot "合作" 来获得对受感染网络的访问。当勒索软件团伙获得网络访问权限时,他们使用 Cobalt Strike 渗透测试工具通过网络远程横向传播,同时窃取未加密的文件并收集管理员凭据。攻击者一旦获得对域管理员帐户的访问权限,便可以使用该帐户在整个 Windows 域中部署勒索软件。自 2020 年 9 月推出以来,Egregor 一直是目前最活跃的勒索软件之一。在 Maze 勒索软件于 9 月开始停止运营之后,许多分支机构都转移到了新的 Egregor 运营阵地。在经验丰富的前 Maze 分支机构和黑客的推动下,全球有大量受害者中过 Egregor。

关键词:QBot、ProLock、Egregor、Maze

发布时间:2020-11-20

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/qbot-partners-with-egregor-ransomware-in-bot-fueled-attacks/

这次逮捕是在联邦调查局,欧洲刑警组织,澳大利亚和挪威警察的支持下联合行动展开的。昨天有两名罗马尼亚嫌疑人因涉嫌运营 CyberSeal 和 Dataprotector 加密服务以逃避防病毒软件检测而被捕。这些服务已被 1560 多名罪犯购买,并用于加密几种不同类型的恶意软件,包括 RAT 软件,信息窃取软件和勒索软件。与合法的 VirusTotal 平台一样,他们还使用了 Cyberscan 服务,该服务使他们的客户可以使用防病毒工具测试其恶意软件。他们的客户为这些加密服务支付了 40 至 300 美元,具体取决于许可条件。也为客户提供定期更新和支持。他们还提供了一个反病毒平台,使罪犯可以使用反病毒软件测试其恶意软件样本,直到恶意软件检测不出来。这项服务的价格在 7 美元到 40 美元之间。罗马尼亚二人组至少自 2014 年开始运营 CyberSeal,一直在地下活跃,并从事网络犯罪活动。DataProtector 于 2015 年推出,而 CyberScan 于 2019 年推出。

关键词:CyberSeal、Dataprotector

发布时间:2020-11-22

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/111270/cyber-crime/police-shutdown-malware-services.html

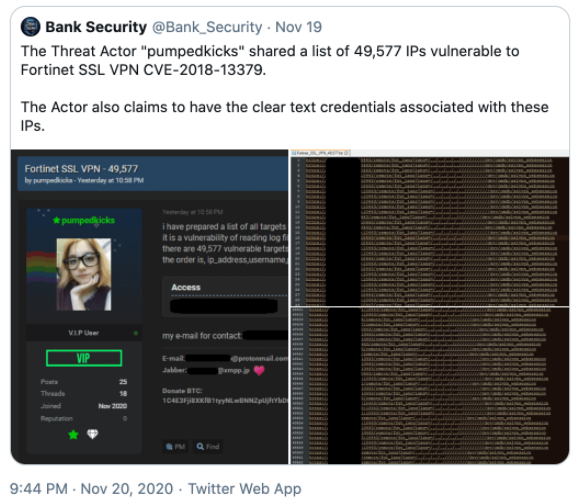

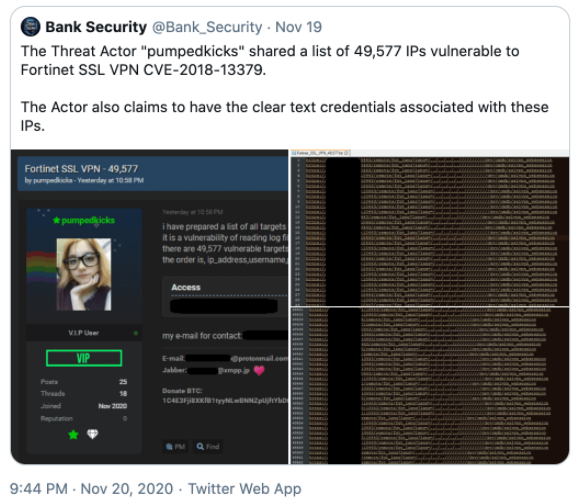

03.黑客发布了超过 49000 个Fortinet VPN 漏洞利用程序

一名黑客发布了一份攻击列表,可以从近 50,000 个 Fortinet VPN 设备中窃取 VPN 凭据。攻击目标列表中包含来自世界各地的银行和政府组织。此处提到的漏洞是 CVE-2018-13379,会影响大量未打补丁的 Fortinet FortiOS SSL VPN 设备。通过利用此漏洞,未经身份验证的远程攻击者可以通过特制的 HTTP 请求来访问系统文件。黑客发布的漏洞使攻击者可以从 Fortinet VPN 访问 sslvpn_websession 文件来窃取登录凭据。然后,这些被盗的凭据可用于破坏网络并部署勒索软件。尽管 2018 年的 bug 早已被公开披露,但研究人员发现了大约 50,000 个仍可以成为攻击者目标的目标。本周,威胁情报分析师 Bank_Security 发现了一个黑客论坛,攻击者在其中共享了 49,577 个此类可利用目标的大型设备列表。

发布时间:2020-11-22

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/hacker-posts-exploits-for-over-49-000-vulnerable-fortinet-vpns/

安全研究人员分析了廉价的中国产路由器 Jetstream、Wavlink 和 Winstar 等品牌,其中 Jetstream 由沃尔玛独家销售,他们发现路由器内置了后门,能远程控制,路由器甚至还运行了一个脚本列出附近的 wifi 网络并且能够连接那些网络。研究人员还发现攻击者正在积极利用后门,将存在漏洞的设备加入到 Mirai 僵尸网络。这些路由器看起来来自不同的中国公司,但由于三种路由器有着相同的利用链,以及根据雇员在 LinkedIn 上的信息,研究人员相信它们都来自同一家公司或来自同一家母公司。

发布时间:2020-11-23

发布平台:cybernews

原文链接:

https://cybernews.com/security/walmart-exclusive-routers-others-made-in-china-contain-backdoors-to-control-devices/

05.针对 Linux 服务器的新 Stantinko Bot 伪装成 httpd

Intezer 的研究人员发现了一种新的广告软件和挖矿僵尸网络,该僵尸网络自 2012 年以来由 Stantinko 攻击者运营。Stantinko 僵尸网络于 2017 年被 ESET 首次发现,当时它感染了全球约 50 万台计算机。自 2012 年以来,僵尸网络背后的运营商推动了大规模的广告软件活动,骗子主要针对俄罗斯,乌克兰,白俄罗斯和哈萨克斯坦的盗版软件用户。根据 Intezer 发布的一项新分析,Linux 木马伪装为 httpd,它是 Linux 服务器上常用的 Apache 超文本传输协议服务器。在进行此分析时,新版本的木马在 VirusTotal 中的检测率是 1。该示例是 64 位 ELF 二进制文件,于 2020 年 11 月 7 日上传。我们发现了这个伪装为 httpd 的 Linux 木马的新版本。httpd 是 Apache 超文本传输协议服务器,这是 Linux 服务器上的常用程序。该示例的版本为 2.17,而较早的版本为 1.2*。

发布时间:2020-11-24

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/111393/malware/stantinkos-linux-variant.html

06.0patch 发布免费补丁:修复 win7 中的本地提权漏洞

Windows 7 尽管已经停止支持,但全球依然有数百万人在使用它。本月初,一位安全研究人员在 Windows 7 和 Windows Server 2008 R2 上发现了本地提权漏洞。虽然尚不清楚微软是否会为付费扩展支持用户提供补丁修复,但肯定的是当前仍在使用 Windows 7 的普通用户依然非常容易受到攻击。不过为了修复这个漏洞,第三方补丁服务团队 0patch 发布了适用于 Windows 7 和 Windows Server 2008 R2 的免费补丁,能够保护数百万台仍运行这些系统的设备免受该漏洞的影响。值得注意的是,本次 0patch 发布的微型补丁并不仅仅提供给那些付费用户,任何有需求的用户都可以免费下载。发现安全漏洞的安全研究员 ClémentLabro 分享了此发现的详细信息,0patch 巧妙地总结了这一发现:Clément 为 Windows 编写了一个非常有用的权限检查工具,该工具可以发现 Windows 中的各种错误配置,这些错误配置可能允许本地攻击者提升其特权。在典型的 Windows 7 和 Server 2008 R2 计算机上,该工具发现所有本地用户都对两个注册表项具有写权限:

HKLM\SYSTEM\CurrentControlSet\Services\DnscacheHKLM\SYSTEM\CurrentControlSet\Services\RpcEptMapper

这些似乎无法立即被利用,但是克莱门特做了很多工作,发现可以使 Windows性能监视机制从这些键中读取-并最终加载本地攻击者提供的 DLL。简单来说就是,计算机上的本地非管理员用户只需在上述键之一中创建一个 Performance 子键,并用一些值填充它,然后触发性能监控,这将导致本地系统 WmiPrvSE.exe 进程加载攻击者的 DLL 并执行代码。

发布时间:2020-11-26

发布平台:cnBeta

原文链接:

https://www.cnbeta.com/articles/tech/1058609.htm

01.新的 WAPDropper 恶意软件滥用安卓设备进行 WAP 欺诈

安全公司 Check Point 的安全研究人员发现,目前有一种新的 Android 恶意软件正在广泛传播,主要针对东南亚的用户。该新恶意软件名为 WAPDropper,目前通过第三方应用商店上托管的恶意应用进行传播。一旦恶意软件感染了用户设备,它就会开始为他们注册高级电话号码,从而为各种类型的服务收取高额费用。最终结果是,用户每个月都会收到大笔电话账单,直到他们取消订阅保费号码或将问题报告给其移动提供商为止。这种策略被称为 WAP 欺诈,在 2000 年末和 2010 年初非常流行,然而随着智能手机的兴起而逐渐消失,但在 2010 年后期卷土重来,因为恶意软件作者意识到许多现代电话和电信公司仍然支持较早的 WAP 标准。基于此计划中使用的高级电话号码,恶意软件作者很可能是泰国或马来西亚的某人或与该人合作。至于恶意软件本身,Check Point 表示 WAPDropper 使用两个不同的模块进行操作。第一个模块称为删除程序,第二个模块是执行实际 WAP 欺诈的组件。

发布时间:2020-11-24

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/new-wapdropper-malware-abuses-android-devices-for-wap-fraud/

02.因涉及收集用户信息,谷歌 Play 下架百度安卓应用程序

中国科技巨头百度的两个应用程序,百度地图和百度搜索框,被发现在收集敏感的用户详细信息,随后在 10 月底从 Google Play 商店中被移除。这两个应用程序是由 Palo Alto Networks 发现的,是使用基于机器学习 (ML) 的间谍软件检测系统来识别它们以及其他泄漏数据的应用程序。在发现这两个应用程序时,它们的下载总数超过 600 万。在这两个应用程序中找到的代码均允许收集设备数据,包括型号,MAC 地址,运营商信息和 IMSI (国际移动订户身份) 号。数据收集代码位于百度 SDK 中,用于显示两个应用程序中的实时通知。专家指出,尽管收集到的某些信息无害,但像 IMSI 代码这样的数据可能会被用于进行恶意活动,例如 SIM 交换攻击和监视。

发布时间:2020-11-24

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/111402/mobile-2/baidu-android-removed-play-store.html

- End -