PC 安全 Ledger 所有者的实际地址泄露

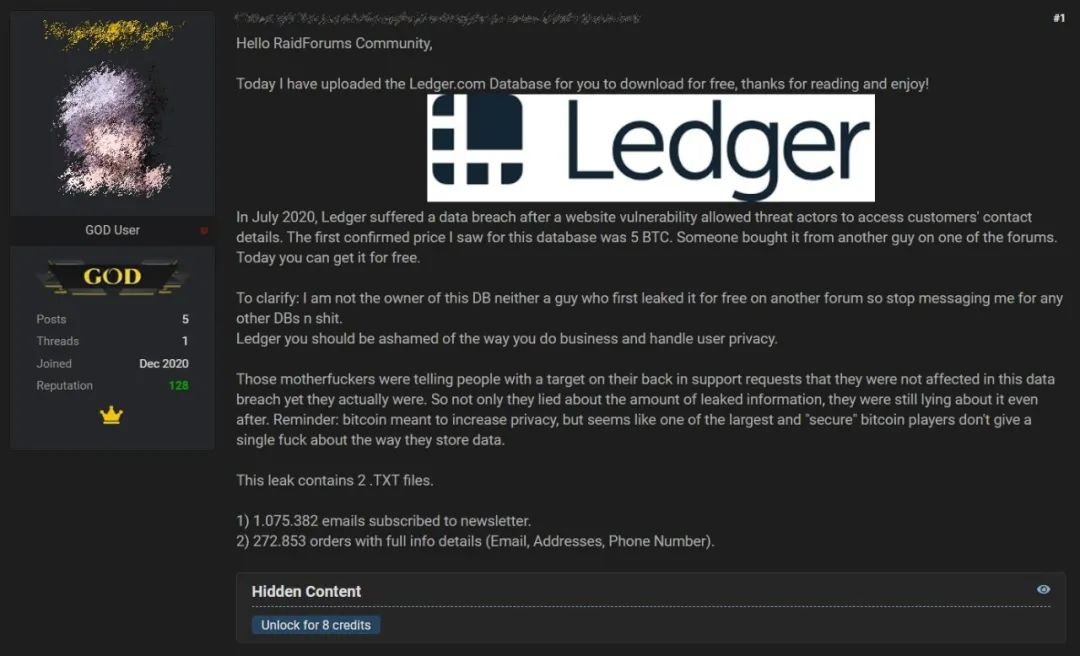

攻击者已在黑客论坛上泄漏了 Ledger 加密货币钱包用户的电子邮件和邮寄地址。Ledger 是用于存储,管理和出售加密货币的钱包。这些钱包中的资金可使用一个密钥和一个可选密码来保护。2020 年 6 月,在网站漏洞允许攻击者访问客户的联系信息之后,Ledger 遭受了数据泄露。今天,攻击者共享了一个包含两个文件的存档,这些文件名为 "All Emails (Subscription).txt" 和 "Ledger Orders (Buyers) only.txt",其中包含在数据泄露期间被盗的数据。"All Emails (Subscription).txt" 文本文件包含订阅 Ledger 通讯的 1,075,382 个人的电子邮件地址。"Ledger Orders (Buyers) only.txt" 更为敏感,因为其中包含 272,853 位购买了设备的人的姓名,邮寄地址和电话号码。

网络安全情报公司 Cyble 已和 BleepingComputer 共享了泄露的文件,我们也与 Ledger 所有者确认了这些数据是准确的。Ledger 在推文中进一步证实,可能是由于 2020 年 6 月的数据泄露造成的。

关键词:Ledger

发布时间:2020-12-21

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/physical-addresses-of-270k-ledger-owners-leaked-on-hacker-forum/

Gitpaste-12 僵尸网络利用 30 多个漏洞

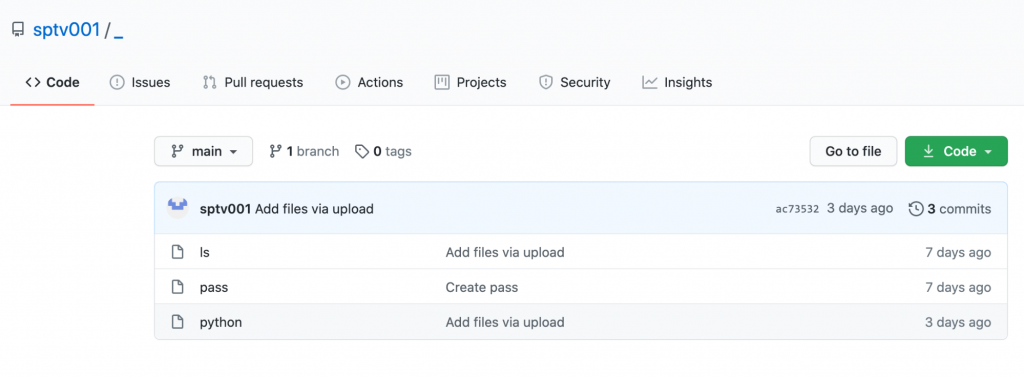

最近发现的 Gitpaste-12 蠕虫在通过 GitHub 传播,并且还在 Pastebin 上托管了恶意有效载荷,这种蠕虫已经可以利用更多的漏洞了。Gitpaste-12 的第一版具有反向 shell 和加密挖掘功能,可利用 12 个已知漏洞。Juniper Threat Labs 的研究人员于 2020 年 11 月 10 日观察到 Gitpaste-12 的第二次迭代,该迭代存在于另一个 GitHub 存储库中。新版本的 Gitpaste-12 在其前身的基础上进行了扩展,配备了 30 多个漏洞利用程序,涉及 Linux 系统,IoT 设备和开源组件。最初,研究人员观察到了仅包含 3 个文件的新 GitHub 存储库。攻击活动中使用了另一个 GitHub 存储库中的有效负载,该存储库包含 Linux 加密挖矿,暴力破解尝试的密码列表和未知来源的静态链接的 Python 3.9 解释器。

但是,后来,在 Juniper 进行研究时,Gitpaste-12 作者将另外两个文件添加到了存储库中。其中包括用于 Monero cryptominer 的配置文件 config.json,以及 UPX 打包的 Linux 提权漏洞。config.json 文件中包含的 Monero 地址与今年 10 月发布的 Gitpaste-12 迭代中观察到的地址相同:

41qALJpqLhUNCHZTMSMQyf4LQotae9MZnb4u53JzqvHEWyc2i8PEFUCZ4TGL9AGU34ihPU8QGbRzc4FB2nHMsVeMHaYkxus

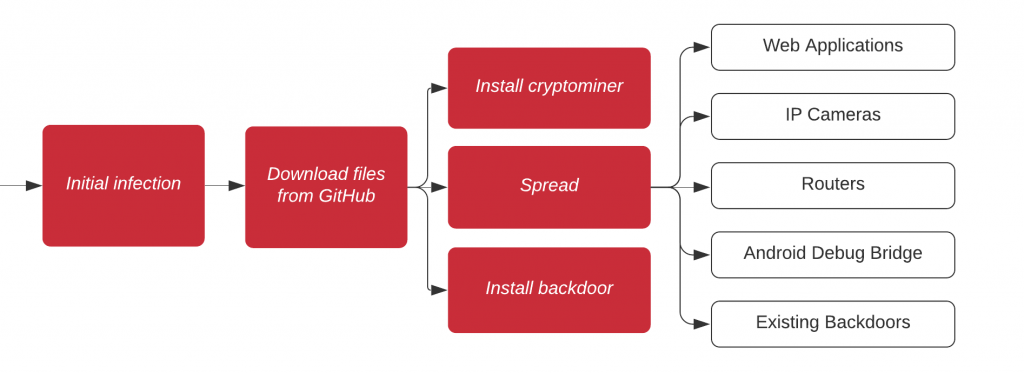

在下图所示的示例中,初始感染始于 Gitpaste-12 样本,该样本从 GitHub 上下载有效负载,并删除加密挖矿以及被感染主机上的后门:

较新版本的 Gitpaste-12 至少利用了 31 个已知漏洞 (在以前的 Gitpaste-12 样本中利用了 7 个漏洞) 以及试图破坏 Android Debug Bridge 连接。 研究人员提供的漏洞利用清单包括:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-1871https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-3313https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8361https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17215https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17562https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-11511https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-10758https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-11447https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-19509https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-5902https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-8816https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-10987https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-17463https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-17496https://www.exploit-db.com/exploits/37474https://www.exploit-db.com/exploits/40500https://www.exploit-db.com/exploits/45135https://www.exploit-db.com/exploits/45161https://www.exploit-db.com/exploits/46542https://www.exploit-db.com/exploits/48225https://www.exploit-db.com/exploits/48358https://www.exploit-db.com/exploits/48676https://www.exploit-db.com/exploits/48734https://www.exploit-db.com/exploits/48737https://www.exploit-db.com/exploits/48743https://www.exploit-db.com/exploits/48751https://www.exploit-db.com/exploits/48758https://www.exploit-db.com/exploits/48771https://www.exploit-db.com/exploits/48775https://www.exploit-db.com/exploits/48805https://www.exploit-db.com/exploits/48827

发布时间:2020-12-19

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/gitpaste-12-worm-botnet-returns-with-30-plus-vulnerability-exploits/

更多的攻击者使用 VBA Purging

现在很多依靠恶意 Office 文档进行的网络攻击中越来越多地利用了一种称之为 VBA Purging 的新技术,FireEye 在周末也发布了相关的开源工具。VBA Purging 技术就是仅在 Office 文档中使用 VBA 源代码,而不是通常编译好了的代码,这样能更好地逃避检测。恶意 Office 文档的 VBA 代码存储在复合文件二进制格式 (CFBF) 文件流中,而 Microsoft 的 VBA 宏 (MS-OVBA) 规范则将 VBA 数据存储在包含不同类型流的层次结构中。VBA 代码存储在模块流中,包括 PerformanceCache (P-CODE,编译好了的 VBA 代码) 和 CompressedSourceCode (使用专有算法压缩的 VBA 源代码) 组成。如果代码是使用与它们的版本和体系结构匹配的应用程序编译的,则 Office 应用程序将访问前者,否则,压缩的源代码将被解压缩,编译并运行。以前发现的滥用模块流的技术是 VBA Stomping,这种技术是从 Office 文档中删除压缩的 VBA 代码,并用非恶意的 CompressedSourceCode 代替。但是,这要求攻击者知道受害者系统上运行的确切 Office 版本。使用 VBA Purging 时,将改为删除 PerformanceCache 数据,将 MODULEOFFSET 值切换为0,并删除 SRP 流,以确保当应用程序在模块流中找不到编译后的代码时不会发生运行时错误。由于许多防病毒引擎都依赖于通常存储在 PerformanceCache 中的特定字符串,因此检测受到阻碍。FireEye 向 VirusTotal 提交了一个正常的 Office 文档,其中包含恶意 VBA 代码和已应用 VBA Stomping 的副本,检测率下降了 67%,这清楚地表明了该技术的效率。该公司已经发布了 OfficePurge,这是一个支持 VBA Stomping 的新工具。他们还发布了 YARA 规则以搜索修改后的文档。

关键词:VBA Purging

发布时间:2020-12-22

发布平台:SecurityWeek

原文链接:

https://www.zdnet.com/article/malware-gangs-love-open-source-offensive-hacking-tools/

另一黑客组织也可能入侵了 SolarWinds

随着对 SolarWinds 供应链攻击的调查不断,新的数字取证证据表明,一个独行的攻击者可能一直在滥用 IT 基础设施提供商的 Orion 软件,以在目标系统上放置类似的持久后门。微软 365 研究小组在周五称:对整个 SolarWinds 威胁的调查意外发现了另一种恶意软件,该恶意软件也影响了 SolarWinds Orion 产品,但已确定与该威胁无关,并由其他攻击者使用。新发现的被称为 Supernova 的恶意软件的不同之处在于,与 Sunburst DLL 不同,Supernova (app_web_logoimagehandler.ashx.b6031896.dll) 未使用合法的 SolarWinds 数字证书进行签名,这表明与先前披露的供应链攻击无关。Palo Alto Networks 的研究人员在一份报告中称,Supernova 恶意软件是在内存中编译和执行的,它使攻击者可以绕过端点检测和响应 (EDR) 系统,这是一个功能复杂的强大 .NET 程序。

关键词:Supernova

发布时间:2020-12-22

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2020/12/a-second-hacker-group-may-have-also.html

- End -

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有