01.Sunburst 后门与俄罗斯 APT 恶意软件分享内容

卡巴斯基研究人员发现,Sunburst 后门程序 (在 SolarWinds 供应链攻击期间部署的恶意软件) 与 Kazuar 有分享内容行为,Kazuar 是暂定被认为与俄罗斯 Turla 黑客组织关联的 .NET 后门程序。Turla (又名 VENOMOUS BEAR 和 Waterbug) 早在 1996 年就一直在进行信息盗窃和间谍活动,是针对五角大楼和 NASA,美国中央司令部以及芬兰外交部的袭击的主要嫌疑犯。Kazuar 是 Turla 过去使用的工具之一,据卡巴斯基称,Kazuar 与 SolarWinds 黑客背后的组织 (追踪为 UNC2452 和 DarkHalo) 创建的恶意软件分享一些内容。一周前,FBI,CISA 和 NSA 还表示,俄罗斯支持的高级持久威胁 (APT) 组织很可能是 SolarWinds 黑客的幕后黑手。自 2020 年 2 月首次部署 Sunburst 以来,在野外发现的 Kazuar 后门的样本一直在不断地变化,直到 2020 年 11 月,相似度不断增加,但目前尚不知道两者之间的联系。在 Kazuar 和 Sunburst 中发现重叠的功能包括用于生成受害者 UID (唯一标识符) 的算法,整个恶意软件中 FNV-1a 哈希的广泛使用以及两个后门使用的 sleeping 算法。卡巴斯基还指出,尽管存在相似之处,但用于实现这些功能的算法仍不是 100% 相同,这暗示了这两种恶意软件与其开发人员之间的潜在关系,尽管这种关系的性质仍不十分清楚。

关键词:Sunburst、Kazuar、Turla

发布时间:2021-01-11

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/sunburst-backdoor-shares-features-with-russian-apt-malware/

02.SolarWinds 供应链攻击中发现的第三种恶意软件

网络安全公司 CrowdStrike 是调查 SolarWinds 供应链攻击的公司之一,今天表示,已经发现了与此次黑客攻击相关的第三种恶意软件,名为 Sunspot,为先前发现的 Sunburst (Solorigate) 和 Teardrop 恶意软件新增加一员。但是,尽管 Sunspot 是最新发现,但 Crowdstrike 表示,该恶意软件实际上是第一个使用的恶意软件。在今天发布的一份报告中,Crowdstrike 表示 Sunspot 是于 2019 年 9 月部署,当时黑客首次破坏了 SolarWinds 的内部网络。Sunspot 恶意软件安装在 SolarWinds 构建服务器上。CrowdStrike 还表示 Sunspot 有一个独特的目的,即监视构建服务器的构建命令,该命令将 Orion (SolarWinds 的顶级产品) 组装在一起,Orion 是一个 IT 资源监视平台,被全球 33,000 多个客户使用。一旦检测到构建命令,该恶意软件就会用加载了 Sunburst 恶意软件的文件以无提示的方式替换 Orion 应用程序内的源代码文件,从而导致 Orion 应用程序版本也安装了 Sunburst 恶意软件。这些被感染的 Orion 客户最终成为了 SolarWinds 的官方更新服务器,并安装在该公司许多客户的网络上。一旦发生这种情况,Sunburst 恶意软件将在公司和政府机构的内部网络内部激活,在那里它将收集受害者的数据,然后将信息发送回 SolarWinds 黑客。然后,攻击者将决定受害者是否足够重要,并还会在这些系统上部署功能更强大的 Teardrop 后门木马。但是,有证据表明,在 SolarWinds 攻击中发现了第三种恶意软件,这是今天曝光的有关此事件的三个主要更新之一。在其博客上发布的另一则公告中,SolarWinds 还发布了黑客入侵的时间表。这家位于德克萨斯州的软件提供商表示,在 2020 年 3 月至 2020 年 6 月之间向用户部署 Sunburst 恶意软件之前,黑客还执行了 2019 年 9 月至 2019 年 11 月之间的测试运行。SolarWinds 首席执行官 Sudhakar Ramakrishna 今天在评估中表示:“ 随后的 Orion 平台版本 2019 年 10 月版似乎已包含修改,旨在测试犯罪者将代码插入我们的构建中的能力。” 该评估也得到了 CrowdStrike 报告的回应。

关键词:Sunspot、Sunburst、Teardrop

关键词:Sunspot、Sunburst、Teardrop

发布时间:2021-01-12

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/third-malware-strain-discovered-in-solarwinds-supply-chain-attack/

支持硬件屏蔽和 TDT 功能的英特尔第 11 代英特尔酷睿博锐 CPU 将能够在硬件级别 (防病毒软件之下的许多层) 检测勒索软件攻击。在今天的 2021 年消费电子展上,英特尔宣布将通过改进其硬件屏蔽和威胁检测技术 (TDT) 将勒索软件检测功能添加到其新的第 11 代 Core vPro 处理器中。还宣布了与总部位于波士顿的 Cybereason 的合作伙伴关系,该安全公司预计将在 2021 年上半年为其安全软件增加对这些新功能的支持。两家公司都表示,这将标志着 “PC 硬件在检测勒索软件攻击中起直接作用” 的第一个案例。在后台,所有这一切都可以通过两个 Intel 功能实现,即硬件屏蔽和 Intel 威胁检测技术 (TDT)。两者都是 Intel vPro 的一部分功能,Intel vPro 是一些以企业为中心的技术的集合,这些技术随其某些处理器一起提供。硬件屏蔽,一种锁定 UEFI / BIOS 和 TDT 的技术,该技术使用 CPU 遥测技术来检测可能的恶意代码。这两种技术都直接在 CPU 上运行,许多层都受到基于软件的威胁 (例如恶意软件) 和防病毒解决方案的威胁。英特尔新功能背后的想法是与安全软件共享其一些数据,并允许它发现可能隐藏在防病毒应用程序无法访问的地方的恶意软件。英特尔在今天的新闻稿中说:“英特尔 TDT 将 CPU 遥测和 ML 启发式技术结合使用来检测攻击行为。” “它可以检测勒索软件和其他威胁,这些威胁会占用英特尔 CPU 性能监视单元 (PMU) 的足迹。” 它补充说:“英特尔 PMU 位于系统上的应用程序,操作系统和虚拟化层之下,可以在整个系统范围内更准确地表示活动威胁。” “当威胁被实时检测到时,英特尔 TDT 发送高保真信号,可以触发安全厂商代码中的补救工作流。” 根据英特尔和 Cybereason 的说法,当硬件勒索软件试图隐藏在虚拟机中以避免勒索软件时,这种新技术应允许公司检测勒索软件攻击 ,因为硬件盾和 TDT 在其下方运行许多层。

发布时间:2021-01-12

发布平台:网安

原文链接:

https://www.wangan.com/articles/2654

04.Bitdefender 为 Darkside 勒索软件发布免费解密器

安全公司 Bitdefender 发布了一种工具,该工具可以使 Darkside 勒索软件的受害者无需支付赎金即可恢复其文件。对于 Darkside 勒索软件的受害者而言,这是个好消息,他们可以使用安全公司 Bitdefender 发布的工具免费恢复其文件。该解密程序似乎可用于所有最新版本的 Darkside 勒索软件。Darkside 勒索软件于 2020 年 8 月首次出现在公众面前,其运营商正在使用 RaaS 的商业模式进行分发。

像其他勒索软件团伙一样,如果受害者不付赎金,就可能泄漏从受害者那所窃取的文件。该组织仍然活跃,但尚未发布受害者的数据。

发布时间:2021-01-12

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/113302/malware/darkside-ransomware-decryptor.html

05.全球最大暗网黑市 DarkMarket 被关闭

由德国牵头,联合澳大利亚、丹麦、摩尔多瓦、乌克兰、英国和美国执法机构的一次国际行动,关闭了暗网上全球最大的黑市 DarkMarket。DarkMarket有近 50 万用户;超过 2400 个卖家;超过 32 万笔交易;转移了超过 4650 个比特币和 12800 个Monero。按当前汇率计算,总交易额超过 1.4 亿欧元。Darkmarket 是在线犯罪分子聚集的重要点,犯罪分子买卖各种毒品,假币,被盗或伪造的信用卡详细信息,匿名 SIM 卡和恶意软件。

在周末期间,德国行动牵头行动,警方在奥尔登堡市逮捕了一名 34 岁的澳大利亚国民,据称是 DarkMarket 的经营者。该名男子是在德国与丹麦接壤的边境附近进行操作的,警察还在摩尔多瓦和乌克兰查获了嫌疑人使用的 20 多台服务器。由科布伦茨检察官办公室的网络犯罪部门领导的调查使官员能够找到并关闭市场,关闭服务器并没收犯罪基础设施,摩尔多瓦和乌克兰有 20 多台服务器受到德国联邦的支持刑事警察局 (BKA)。存储的数据将为调查人员提供新的线索,以进一步调查卖方和买方。调查仍在进行中。

发布时间:2021-01-12

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/113332/deep-web/dark-web-darkmarket-seized.html

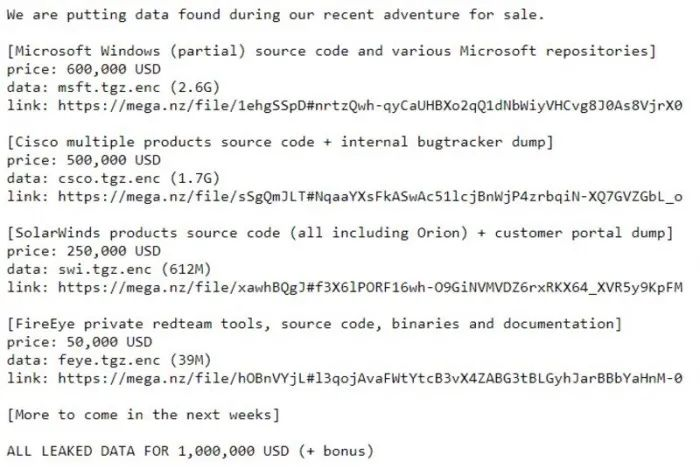

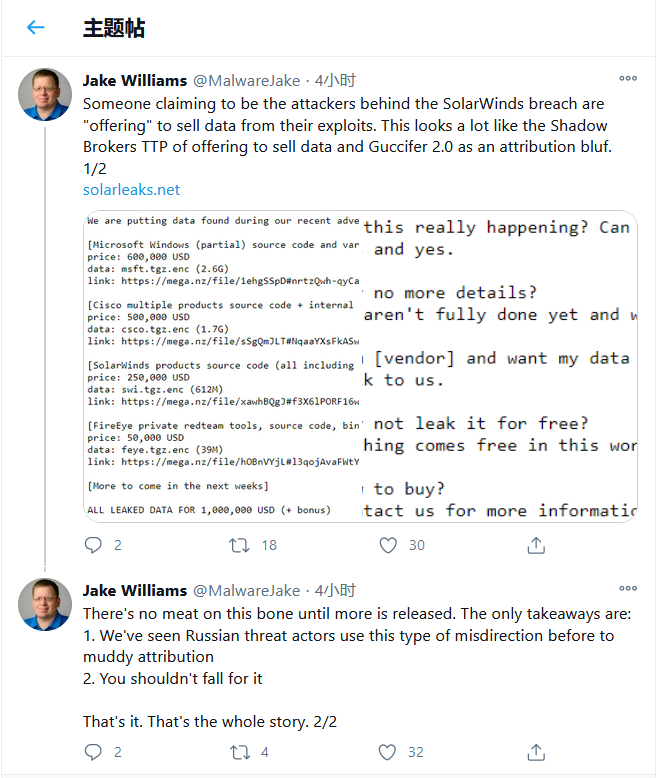

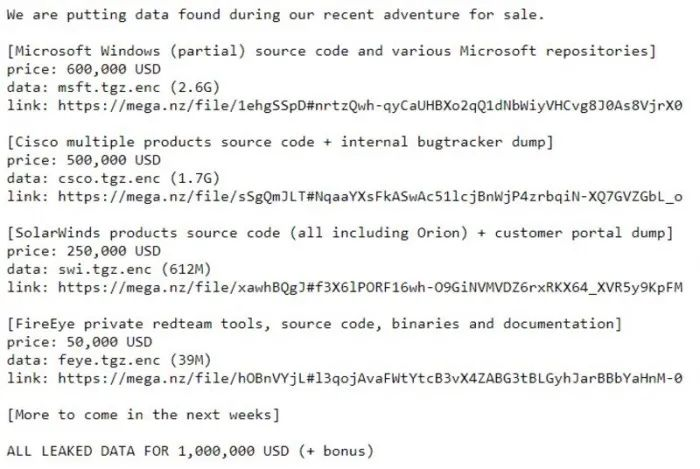

06.SolarWinds 事件持续发酵: 黑客以 60 万美元出售 Windows 10 源代码

来自 Rendition Infosec 的安全研究人员 Jake Williams 报道了这一消息,他警告称这些黑客似乎来自俄罗斯知名黑客组织 Shadow Brokers。但他们可能是为了混淆视听,并非真正有这些源代码访问。

微软证实,黑客能够查看,但不能改变部分产品的源代码,并表示没有证据表明这一活动将微软服务的安全性或任何客户数据置于风险之中。微软表示,查看源代码并不会增加风险,因为该公司并不依赖源代码的保密性来保证产品的安全。

发布时间:2021-01-13

发布平台:cnBeta

原文链接:

https://www.cnbeta.com/articles/tech/1077323.htm

01.流氓的 Android RAT 在暗网中崛起

专家发现了一个名为 Rogue 的 Android RAT 木马,它可以接管受感染的设备并窃取用户数据。Rogue 是 Check Point 研究人员在 Triangulum 和 HeXaGoN Dev 的暗网参与者的活动时发现的新型移动 RAT。两位参与者都是 Android 恶意软件作者,他们在 Darknet 市场上提供其恶意代码。自 2017 年 6 月以来,Triangulum 一直很活跃,他最初是一名业余开发人员,但此后通过建立合作伙伴网络,进行投资并将恶意软件分发给潜在买家来加强其运营。Triangulum 购买了 HeXaGoN Dev 创建的多个项目。专家指出,HeXaGon Dev 的编程技能和 Triangulum 的社交营销技能的结合显然构成了威胁。这两个人分发了多种 Android 移动恶意软件,包括加密挖矿,键盘记录程序和复杂的 P2P (电话到电话) 移动 RAT。Triangulum 和 HeXaGoN Dev 合作创建并把 Rogue 恶意软件引入了暗网。Rogue 是 MRAT 系列 (移动 RAT) 的一部分。这种类型的恶意软件可以控制主机设备并泄漏任何类型的数据,例如照片,位置,联系人和消息,以修改设备上的文件并下载其他恶意负载。在目标设备上获得所有必需的权限后,Rogue RAT 将在设备上隐藏其图标,而所有必需的权限均未授予,它将反复要求用户授予它们。该恶意软件还注册为设备管理员。如果受害者试图撤消管理员权限,则恶意代码将在屏幕上显示一条消息 “您确定要擦除所有数据吗?” 吓唬用户。Rogue 利用 Google 的 Firebase 平台 (该应用程序的 Google 服务) 来隐藏其活动。该恶意软件使用 Firebase 来控制向设备发送命令并窃取数据。

发布时间:2021-01-13

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/113369/malware/rogue-android-rat-darkweb.html

- End -