01.FreakOut 僵尸网络针对未修补程序的 Linux 系统

Check Point 安全研究人员在今天的一份报告中说,发现了一个新的僵尸网络,以未修补程序的 Linux 系统为目标。FreakOut 僵尸网络首次在 2020 年 11 月出现,在本月的一系列新攻击中再次浮出水面。其当前目标包括 TerraMaster 数据存储单元,基于 Zend PHP 框架构建的 Web 应用程序以及运行 Liferay Portal 内容管理系统的网站。Check Point 表示,FreakOut 运营商正在大规模扫描这些应用程序,然后利用三个漏洞的 exploits 来获得对底层 Linux 系统的控制。这三个漏洞 (在下面列出) 都是相当新的漏洞,这意味着 FreakOut 可能已利用成功,因为许多系统可能仍未打补丁:

CVE-2020-28188 - TerraMaster 管理面板中的 RCECVE-2021-3007 - Zend 框架中的反序列化 BugCVE-2020-7961 - Liferay Portal 中的反序列化 Bug

一旦 FreakOut 僵尸程序获得对系统的访问权后,会立马下载并运行 Python 脚本,该脚本将受感染的设备连接到远程 IRC 通道,攻击者可以在该通道上使用设备发送命令并编排各种各样的攻击列表。根据今天发布的 Check Point 技术报告,FreakOut 机器人可以运行的命令列表包括:

收集有关受感染系统的信息创建和发送 UDP 和 TCP 数据包使用一系列硬编码凭据执行 Telnet 蛮力攻击运行端口扫描在设备的本地网络上执行 ARP 攻击在受感染的主机上打开反向 shell杀死本地进程

Check Point 认为,可以组合使用这些功能来执行各种操作,例如发起 DDoS 攻击,安装加密挖矿软件,将受感染的 bot 转变为代理网络,或者对受感染设备的内部网络发起攻击。

发布时间:2021-01-19

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/new-freakout-botnet-targets-linux-systems-running-unpatched-software/

02.苏格兰环境监管机构遭到 "ongoing" 勒索软件攻击

苏格兰环境保护局 (SEPA) 周四证实,在圣诞节前夕发生一起勒索软件攻击后,一些联络中心,内部系统,流程和内部通信受到了影响。该机构说:“ SEPA 确认,"ongoing" 勒索软件攻击可能是国际上有组织的网络犯罪组织所为,意在破坏公共服务并勒索公共资金。” 在隔离受感染的系统之后,恢复可能会花费相当长的一段时间,并且某些受感染的系统将必须替换为新的系统。电子邮件系统也受到 Xmas Eve 勒索软件攻击的影响,并且仍然处于关闭状态,一些内部系统和外部数据产品在短期内将处于离线状态。SEPA 说:“电子邮件,员工时间表,许多专业的报告工具,系统和数据库仍然不可用,有可能在一段时间内无法使用一系列系统和工具。”但是,该机构向公众保证,尽管发生了袭击,但优先的监管,监视,洪水预报和预警服务仍在运行。尽管 SEPA 并未将攻击归因于任何特定的勒索软件操作,但 Conti 勒索软件团伙声称已发起攻击,并已在其泄漏站点上发布了被盗数据的 7%。SEPA 表明在攻击过程中泄露了大约 1.2 GB 的数据,至少有 4,000 个文件可能已被访问和被盗。虽然我们不知道并且可能永远不知道所窃取的 1.2 GB 信息的全部细节,但我们知道的是,早期迹象表明信息被盗与许多业务领域有关。

发布时间:2021-01-15

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/scotland-environmental-regulator-hit-by-ongoing-ransomware-attack

03.Ryuk 勒索软件运营商已赚取了 1.5 亿美元

Ryuk 据称是由俄罗斯网络犯罪分子所操作,现在已成为最流行的恶意软件家族之一,被用于各种高级别攻击,例如针对宾夕法尼亚州的 UHS 和阿拉巴马州的医院连锁 DCH Health System。Ryuk 与 TrickBot 都由相同网络罪犯所操纵,其发行与 TrickBot 僵尸网络有关。2020 年 10 月,DFIR 发布了对 Ryuk 攻击的全面分析,解释了运营商如何使用网络钓鱼电子邮件作为初始攻击媒介,如何在本地网络上进行广泛的侦察,然后着手部署和运行 Ryuk。攻击者在入侵 29 小时后会部署了 Ryuk,并要求支付大约 600 万美元的赎金。Ryuk 的运营商收到的许多款项 (主要是通过经纪人) 总计达数百万美元,但其中大多数都在数十万美元之间。Ryuk 运营商建立一个企业,在过去两年半的时间里,该企业可能创造了超过 1.5 亿美元的收入。该估计值是由 HYAS 首席研究员 Brian Carter 和 Advanced Intelligence LLC 首席执行官兼董事长 Vitali Kremez 在研究了与 Ryuk 相关的已知比特币地址的交易后做出的。Carter 和 Kremez 能够追踪到与勒索软件相关的 61 个存款地址,并发现大部分资金都是通过中介机构发送给交易所的,用于兑现。网络犯罪分子似乎主要使用的是亚洲的加密货币交易所火币和币安。此外,Ryuk 运营商正在将大量的加密货币发送到几个小地址,这些地址被认为是将加密货币交换为本地货币或另一种数字货币的犯罪服务。两位研究人员说:“大量的比特币从洗钱服务转移到了我们通过追踪付款确定的币安,火币和犯罪市场”

发布时间:2021-01-18

发布平台:SecurityWeek

原文链接:

https://www.securityweek.com/researchers-estimate-ryuk-ransomware-operations-be-worth-150-million

04.2020 年第四季度挖矿类恶意软件数量猛增 53%

根据 Avira 的数据,随着比特币的价值飙升,在 2020 年的最后三个月中,对加密挖矿恶意软件的检测量环比增长了 53%。据安全厂商 Avira Protection Labs 称,一个比特币的价格目前超过 35,500 美元,接近本月初创下的历史新高。Avira Protection Labs 主管 Alexander Vukcevic 指出:“从挖矿类恶意软件的迅速增长可看出,恶意软件作者正利用最近几个月的价格趋势,并在不断传播,旨在利用他人计算机资源进行非法挖矿” 。这种关联不足为奇,但仍令合法的挖矿和投资者感到担忧。随着网络犯罪分子寻求一种快速简便的货币化攻击手段,加密挖矿或加密劫持技术在 2017 年和 2018 年开始流行。当时有人声称,由于攻击不需要用户互动即可开始为犯罪者创造利润,因此许多可能的勒索软件组织正在向新的威胁转移。Avira 列出了当今三种主要的挖矿类恶意软件:可执行文件,基于浏览器的加密挖矿和高级无文件挖矿。正是基于浏览器的 Coinhive 推动了加密挖矿活动的前期激增。一项研究显示,到 2018 年 2 月,它已经影响了 23% 的全球组织。一位研究人员甚至发现它安装在英国和美国政府网站上,包括英国信息专员办公室 (ICO),美国法院,美国通用医学委员会,英国学生贷款公司和NHS Inform的网站。Coinhive 于 2019 年 2 月关闭,但这种做法似乎又随着数字货币的价值而飙升。Sy4Security 的安全运营总监 Chris Sedgwick 认为,需求量大的是门罗币,而不是比特币,但鲜为人知。他说:“大多数加密挖矿类恶意软件之所以开采 Monero 而不是比特币,是因为 Monero 的开采需求仅是比特币的一小部分。在那些希望将其收益用于非法用途的个人中,Monero 也受到了青睐,因为它没有交易跟踪且区块链不透明。”

发布时间:2021-01-20

发布平台:infosecurity group

原文链接:

https://www.infosecurity-magazine.com/news/coinmining-malware-volumes-soar-53/

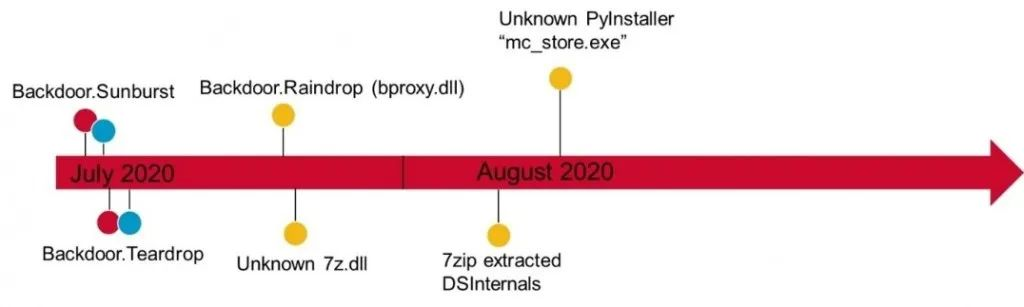

05.SolarWinds 攻击中使用的第四种恶意软件 Raindrop

赛门铁克的安全专家透露,SolarWinds 供应链攻击背后的攻击者利用了一个名为 Raindrop 的恶意软件进行横向移动并部署了其他有效载荷。Raindrop 是继 SUNSPOT 后门,Sunburst/Solorigate 后门和 Teardrop 工具之后于 SolarWinds 攻击的第四种恶意软件。Raindrop (Backdoor.Raindrop) 是一种攻击者使用的加载器,用于传递 Cobalt Strike 有效载荷。Raindrop 与 Teardrop 工具类似,但后者是由最初的森伯斯特后门传播,而前者则用于在受害者的网络中传播。迄今为止,赛门铁克尚未发现 Sunburst 直接传递 Raindrop 的证据。相反,它出现在网络上其他地方,其中至少有一台计算机已被 Sunburst 破坏。直到今天,赛门铁克已调查了 Raindrop,该恶意软件在攻击的最后阶段被用于针对少数选定的目标。

Raindrop 和 Teardrop 均用于部署 Cobalt Strike Beacon,但是它们使用不同的 packers 和 Cobalt Strike 配置。迄今为止,赛门铁克已经验证了 Raindrop 的四个样本。在其中三个样本中,Cobalt Strike 被配置为使用 HTTPS 作为通信协议。在第四个中,它被配置为使用 SMB 命名管道作为通信协议。使用 HTTPS 通信的所有三个 Raindrop 样本均遵循与以前在一个 Teardrop 样本中看到的非常相似的配置模式。

发布时间:2021-01-19

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/113620/hacking/raindrop-solarwinds-attacks.html

06.当试图去访问一个位置时会导致 win10 BSOD

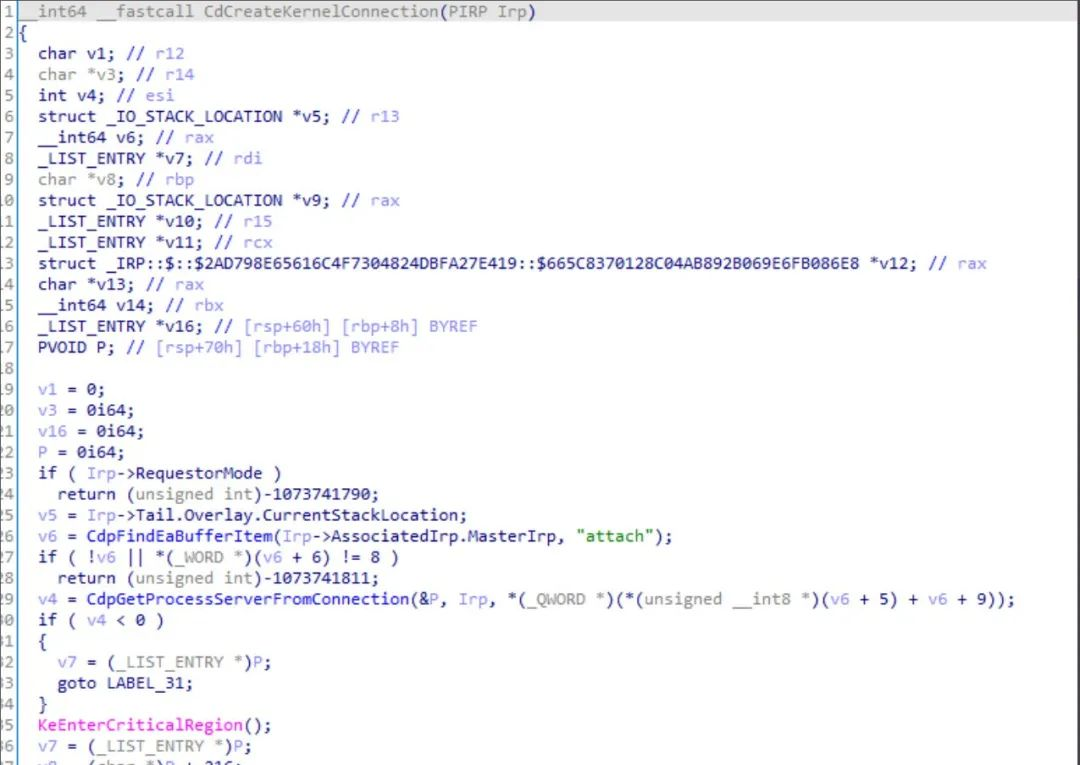

Windows 10 中出现一个 Bug,可通过在浏览器的地址栏中输入特定路径打开或使用其他 Windows 命令时,就能让你的操作系统崩溃并蓝屏死机。上周,BleepingComputer 了解到 Windows 安全研究人员在 Twitter 上披露的两个 Bug,攻击者可以在攻击中利用这些 Bug。第一个 Bug 允许无特权的用户或程序运用一个命令,从而导致 NTFS 卷被标记为已损坏。尽管 chkdsk 在许多测试中都解决了此问题,但我们的一项测试表明该命令会导致硬盘驱动器损坏,从而导致 Windows 无法启动。今天,我们来看看第二个 Bug,如何通过打开一条异常路径进而导致 BSOD (Blue screen of death 的缩写,意为蓝屏死机)。自从 10 月份以来,Windows 安全研究员 Jonas Lykkegaard 在推特上连续多次发表推文,其中提到了一条路径,在 Chrome 地址栏中输入此路径回车后会立即导致 Windows 10 崩溃并显示 BSOD 信息。当开发人员想要直接与 Windows 设备进行交互时,他们可以将 Win32 设备命名空间路径作为各种 Windows 函数的参数。例如在此例子中允许应用程序直接与物理磁盘进行交互,而无需通过文件系统。Lykkegaard 告诉 BleepingComputer,他发现了 “console multiplexer driver” 的 Win32 设备名称空间路径,他认为该路径用于 “kernel/usermode ipc”。当以各种方式打开此路径时,即使来自低特权用户,也会导致 Windows 10 崩溃。

\\.\globalroot\device\condrv\kernelconnect

连接到该设备时,开发人员应传递 “attach” 扩展属性以便与该设备正确通信。

Lykkegaard 发现,如果由于不正确的错误检查而尝试不通过属性而连接到路径,则会导致异常,从而导致 Windows 10 BSOD。更糟糕的是,低特权的 Windows 用户可以尝试使用此路径连接到设备,从而使计算机上任何程序执行此操作都很容易导致 Windows 10 崩溃。在我们的测试中,我们已经确认此 Bug 在 Windows 10 1709 版以及更高版本中存在。BleepingComputer 没在早期版本中对其进行测试。BleepingComputer 上周与 Microsoft 联系,以了解他们是否已经知道该 Bug 以及是否会修复该 Bug。微软发言人对 BleepingComputer 表示:“微软对调查已报告的安全问题的客户承诺,我们将尽快为受影响的设备提供更新。”虽然目前尚不确定此漏洞是否可用于远程执行代码或提升特权,但可以确定的是可将当前这种方式用作对计算机进行拒绝服务攻击。Lykkegaard 与 BleepingComputer 共享了一个 Windows URL 文件,其设置指向 \.\globalroot\device\condrv\kernelconnect。下载文件后,Windows 10 会尝试从有问题的路径呈现 URL 文件的图标,并自动使 Windows 10 崩溃。

发布时间:2021-01-17

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/windows-10-bug-crashes-your-pc-when-you-access-this-location/

- End -