01.随着 BTC 价格飙升,DDoS 勒索团伙卷土重来

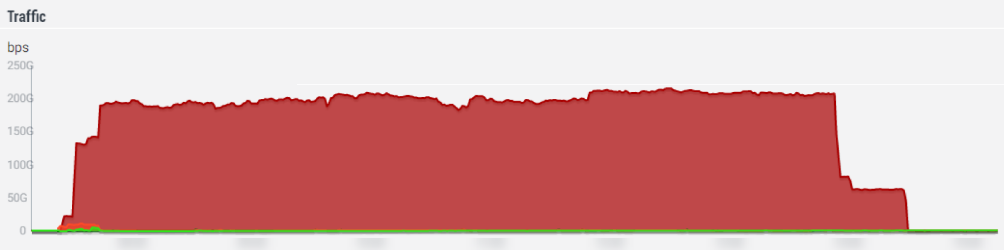

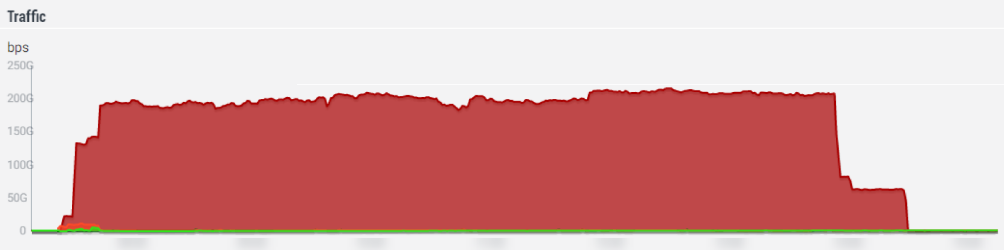

据安全公司 Radware 报告,勒索软件组织正在发送电子邮件威胁某些公司,除非支付一定的费用,否则它们将会卷土重来。在本周发送给其客户并与 ZDNet 分享的安全警报中,Radware 表示,在 2020 年的最后一周和 2021 年的第一周,其客户收到了一波新的 DDoS 勒索电子邮件。勒索攻击者以 DDoS 方式攻击并威胁公司,除非他们能获得 5 至 10 个比特币 (150,000 至 300,000 美元) 的报酬。Radware 说,它看到的一些电子邮件是由一个活跃的组织发送的,并针对多家金融机构。Radware 说,去年夏天收到该组织电子邮件的公司在冬天也收到了新的威胁。这家安全公司认为,比特币兑美元价格的上涨已导致了一些组织重新采用 DDoS 勒索方案。但是 Radware 表示,比特币的价格飙升是如此突然和出乎意料,以至于甚至使一些团体感到震惊。勒索者还必须随着时间的推移适应和减少需求,从要求 10 BTC 到 5 BTC,因为在某些情况下,勒索费对于一些公司来说太大了,因为自 2020 年 8 月以来比特币价格翻了三倍。就像 2020 年夏天一样,Radware 表示这些 DDoS 勒索组织具有发动威胁的强大力量。Radware 说,它在收到勒索邮件后看到一些组织受到 DDoS 攻击。攻击通常持续约 9 个小时,范围约为 200 Gbps,其中一次攻击的峰值为 237 Gbps。

但是 Lumen 的 Black Lotus Labs 也记录了 DDoS 勒索策略的这种复兴,上周他们又卷土重来。以前是 CenturyLink 部门,现在是 Lumen 的一部分,他说这些计划实际上并未停止,尽管与秋季的电子邮件威胁相比,这些电子邮件威胁的频率在秋季下降了。就像以前一样,DDoS 勒索团伙也继续使用更著名的黑客组织的名称发送威胁,以恐吓受害者。攻击者使用的名称包括 Fancy Bear, Cozy Bear, Lazarus Group 和 Armada Collective。但是到今年年底,Black Lotus Labs 报道说,其中一些勒索电子邮件也使用 Kadyrovtsy 的名字签名,Kadyrovtsy 是车臣精英军事组织的名字,该组织在 2010 年代初也与 DDoS 团伙和勒索分子有联系。Black Lotus Labs 和 Radware 都建议公司不要支付赎金,因为这只会在将来引起更多勒索。

但是 Lumen 的 Black Lotus Labs 也记录了 DDoS 勒索策略的这种复兴,上周他们又卷土重来。以前是 CenturyLink 部门,现在是 Lumen 的一部分,他说这些计划实际上并未停止,尽管与秋季的电子邮件威胁相比,这些电子邮件威胁的频率在秋季下降了。就像以前一样,DDoS 勒索团伙也继续使用更著名的黑客组织的名称发送威胁,以恐吓受害者。攻击者使用的名称包括 Fancy Bear, Cozy Bear, Lazarus Group 和 Armada Collective。但是到今年年底,Black Lotus Labs 报道说,其中一些勒索电子邮件也使用 Kadyrovtsy 的名字签名,Kadyrovtsy 是车臣精英军事组织的名字,该组织在 2010 年代初也与 DDoS 团伙和勒索分子有联系。Black Lotus Labs 和 Radware 都建议公司不要支付赎金,因为这只会在将来引起更多勒索。

发布时间:2021-01-22

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/as-bitcoin-price-surges-ddos-extortion-gangs-return-in-force/

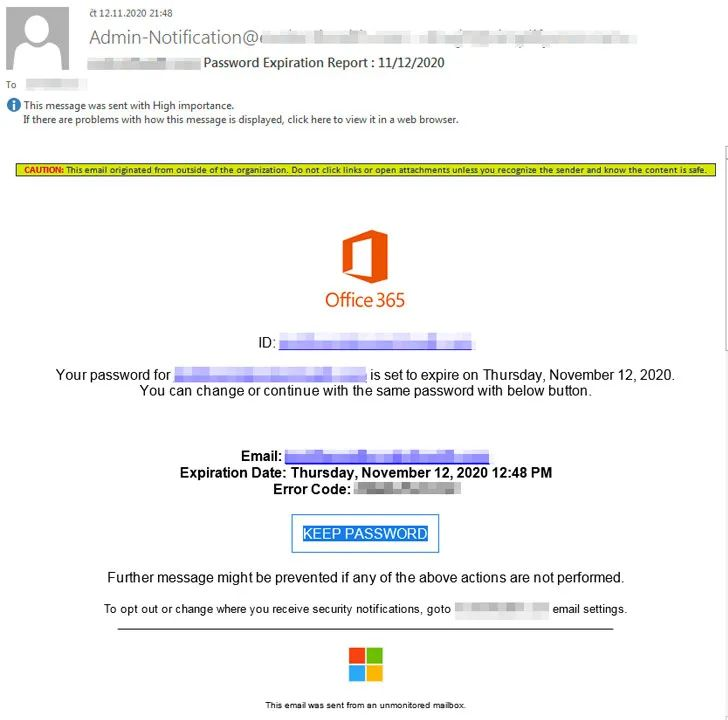

至少从 2020 年 5 月开始,网络钓鱼 活动在不断发展,其目标对象是制造业,房地产,金融,政府和技术部门的高级公司高管,目的是获取敏感信息。该活动以一种社会工程学技巧为基础,该技巧涉及向潜在的受害者发送电子邮件,其中包含作为诱饵的虚假 Office 365 密码到期通知。这些消息还包含一个嵌入式链接,以保留相同的密码,该密码在单击时会将用户重定向到网络钓鱼页面以进行凭据收集。攻击者将目标锁定在技术或网络安全方面不那么精通的知名员工。通过有选择地针对 C 级员工,攻击者可以大大提高获得的凭据的价值,因为可以通过它们进一步访问到敏感的个人和组织信息,并在其他攻击中使用。

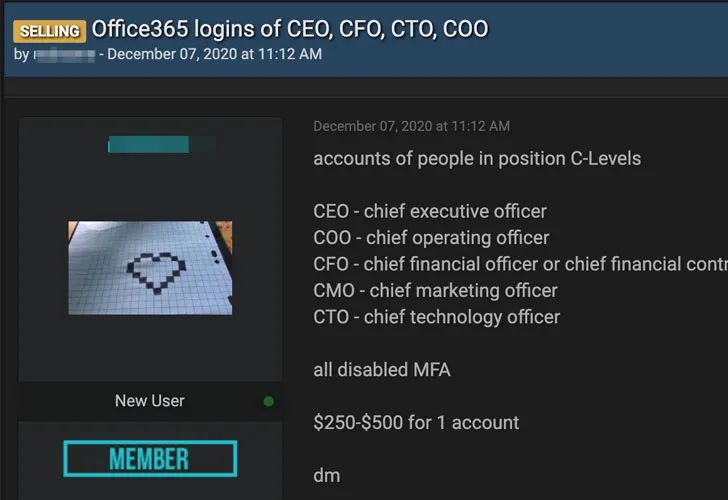

研究人员称,目标电子邮件地址主要来自 LinkedIn,同时指出攻击者可能在提供 CEO/CFO 电子邮件和社交媒体资料数据的营销网站上购买了。Office 365 网络钓鱼工具包目前处于第四次迭代中 (V4),最初于 2019 年 7 月发布,其中添加了其他功能以检测扫描。有趣的是,该恶意软件背后的开发人员于 2020 年中期在 Facebook 页面上宣布了 V4 的可用性。除了出售网络钓鱼工具包之外,还发现有人在社交媒体页面上兜售 CEO,CFO,财务部门成员和其他知名企业高管的帐户凭据。更重要的是,在地下论坛上发现了出售凭证收集器工具,被盗的 C 级帐户密码在 250 美元至 500 美元之间,与去年末的先前报道相呼应。

发布时间:2021-01-26

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/01/targeted-phishing-attacks-target-high.html

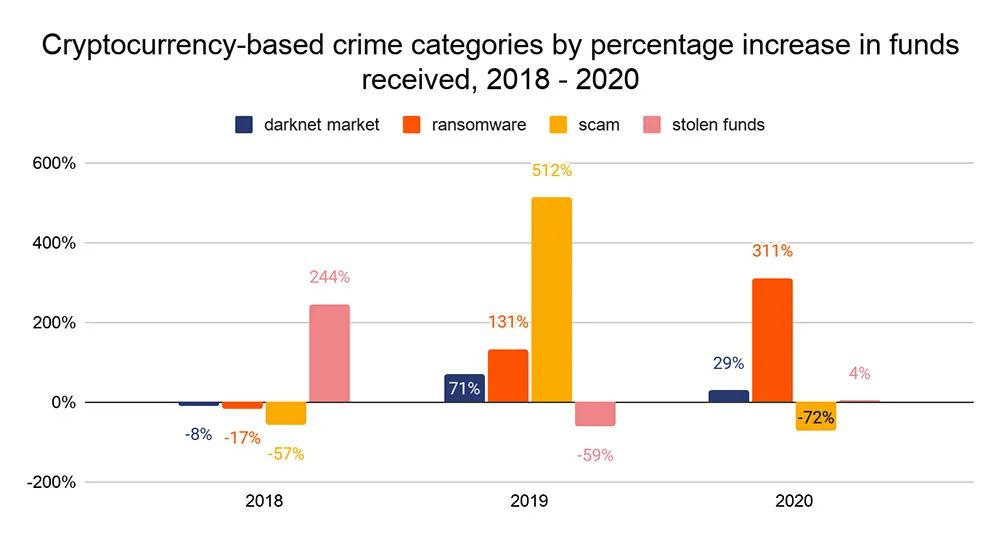

勒索软件 现在占据着网络犯罪领域的主导地位,其持续成功的案例促使流入犯罪控制的加密货币钱包的资金激增。比特币的价值在 2020 年底飙升至 28,000 美元以上,并在 1 月初达到 40,000 美元以上的纪录。在 2019 年,犯罪活动的加密货币交易量占到所有的 2.1%,约 214 亿美元的转移额。到 2020 年,所有加密货币活动中的犯罪份额下降到仅 0.34%,即交易量为 100 亿美元。在所有加密货币交易中,犯罪活动下降的背后是什么?原因之一是,越来越多的非犯罪分子一直在使用比特币。Chainalysis 报告称:“总体而言,2019 年至 2020 年间,经济活动增长了近两倍。” 此外,发现诈骗的总量下降了。不幸的是,与暗网市场有关的犯罪从 2019 年到 2020 年有所增加,而勒索软件的利润却激增。Chainalysis 报告称:“勒索软件获得资金总额的 7%,价值近 3.5 亿美元的加密货币。” “但是这个数字比 2019 年增加了 311%。在 2020 年,没有其他基于加密货币的犯罪上升如此之快。”

发布时间:2021-01-25

发布平台:BANKINFO SECURITY

原文链接:

https://www.bankinfosecurity.com/good-news-cryptocurrency-enabled-crime-took-dive-in-2020-a-15820

04.Google 修复了严重的 Golang Windows RCE 漏洞

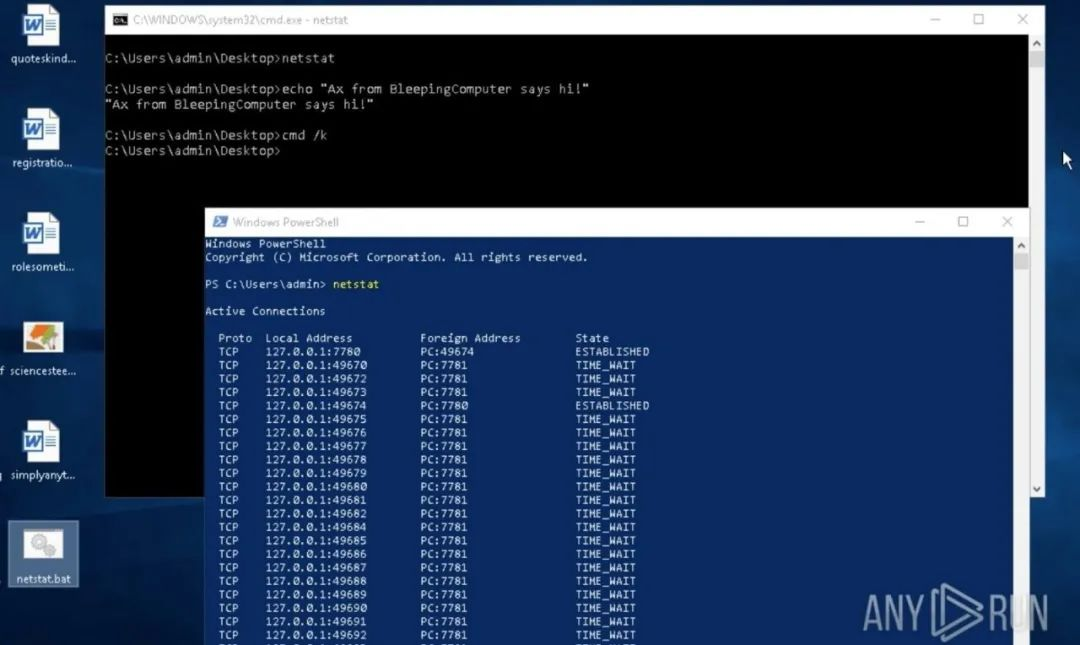

Google 工程师本月修复了 Go 语言 (Golang) 中严重的远程代码执行 (RCE) 漏洞。由于 Windows PATH 查找的默认行为,RCE 漏洞 CVE-2021-3115 主要影响运行 go get 命令的 Go Windows 用户。通常,在 Windows 系统上,用户运行的 OS Shell 命令或程序使 shell 程序会首先在当前目录内搜索与该命令关联的二进制可执行文件,然后在系统 PATH 变量中指定目录列表搜索。例如,如果你在 Windows 命令提示符下键入 netstat,则 Windows 将首先在当前目录中查找 netstat.exe,netstat.bat 或另一个 netstat.* 可执行文件 (请参见下面的屏幕截图),该文件将获得优先级并被执行。

如果当前文件夹中不存在 netstat,则只有 Windows Shell 才会查找 netstat 系统实用程序,该实用程序的位置位于 Windows 的 %PATH% 变量中。Unix Shell 和 Windows PowerShell 在执行命令时都早先放弃了此默认行为,并开始将 %PATH% 变量位置优先于不受信任的当前目录。这意味着,在 PowerShell 中运行 netstat 会启动 netstat 系统实用程序,而不是本地存在的 netstat.bat,因为 PoweShell 会优先在 %PATH% 目录中按该名称查找二进制文件。但是,为了保持一致性,Golang 二进制文件在 Unix 系统上模仿了 Unix 规则,而在 Windows 上模仿了 Windows 规则。这意味着,运行以下 Go 命令将在 Unix 和 Windows 系统上产生稍微不同的行为。

out, err := exec.Command("go", "version").CombinedOutput()

此 Golang 行等效于运行 go version OS shell 命令。在 Windows 上,本地存在的 go 二进制文件将具有优先权,而 Unix 系统将首先搜索其 $ PATH 变量以查看 go 二进制文件是否在受信任位置之一中。通过 PATH 中包含的帮助程序库和编译器 (例如 cgo,一种旨在生成用于调用 C 代码的 Go 程序包的实用程序),也可以实现这种对 PATH 位置上的本地不受信任目录进行优先级排序的模型。当 cgo 在 Windows 上编译 C 代码时,最终,Golang 可执行文件首先在 (不可信) 本地目录中搜索 GCC 编译器。尽管大多数此类调用均以安全的方式进行,但 Go 的 exec.Command 函数会调用 GCC 编译器,该函数在 Windows 上使 Go 能够启动攻击者在其应用程序源中包含的恶意 gcc.exe,而不是在其应用程序源中合法的 GCC 编译器。

发布时间:2021-01-26

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/google-fixes-severe-golang-windows-rce-vulnerability/

05.Linux sudo 的新漏洞可让任何本地用户获得 root 权限

sudo 漏洞允许任何本地用户在不需要身份验证的类 Unix 操作系统上获得 root 特权。sudo 是 Unix 程序,它使系统管理员可以为 sudoers 文件中列出的普通用户提供有限的 root 特权,同时保留其活动日志。它按照最小特权原则工作,在该原则下,该程序仅授予人们足够的权限来完成工作,而不会损害系统的整体安全性。当在类似 Unix 的 OS 上执行命令时,非特权用户可以使用 sudo 命令来以超级用户身份执行命令。Qualys 的安全研究人员发现了跟踪为 CVE-2021-3156 (又名 Baron Samedit) 的 sudo 特权升级漏洞,该漏洞研究人员于 1 月 13 日披露了此漏洞。Qualys 研究人员认为,此问题是任何本地用户 (普通用户和系统用户,无论是否在 sudoers 文件中列出) 都可以利用基于堆的缓冲区溢出,而攻击者无需知道用户密码即可成功利用此漏洞,sudo 错误地转义参数中的反斜杠导致会触发允许任何本地用户获得 root 特权。使用这些漏洞,研究人员能够在多个Linux发行版上获得完整的 root 特权,包括 Debian 10 (sudo 1.8.27),Ubuntu 20.04 (sudo 1.8.31) 和 Fedora 33 (sudo 1.9.2)。要测试系统是否容易受到攻击,你必须以非 root 用户身份登录并运行 sudoedit -s / 命令。易受攻击的系统将引发以 sudoedit:开头的错误,而已修补系统将显示以 usage:开头的错误。使用 sudo 将 root 权限委派给其用户的系统管理员应立即尽快升级到 sudo 1.9.5p2 或更高版本。

发布时间:2021-01-26

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/new-linux-sudo-flaw-lets-local-users-gain-root-privileges/

- End -