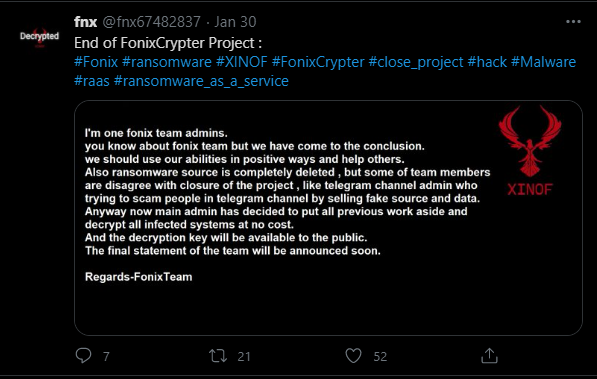

01.FonixCrypter 勒索软件团伙公布解密密钥

FonixCrypter 勒索软件背后的网络犯罪组织今天在 Twitter 上宣布,他们已经删除了勒索软件的源代码,并计划关闭运作。为了向过去的受害者表达好意,FonixCrypter 团伙还发布了一个软件包,其中包含解密工具,使用说明和勒索软件的解密密钥。以前被感染的用户可以使用这些文件免费解密和恢复其文件。威胁情报公司 Recorded Future 的安全研究员 Allan Liska 今天早些时候应 ZDNet 的要求测试了该解密器,是否和他们叙述的那样。Emsisoft 安全研究人员 Michael Gillespie 是专门研究破解勒索软件加密的人,他对 ZDNet 表示,目前,Emsisoft 正在开发一种更好的解密程序,并有望在下周发布。建议用户等待 Emsisoft 解密器,而不要使用 FonixCrypter 团伙提供的解密器,该解密器可能很容易包含其他恶意软件,例如后门,最终受害者可能会在其系统上进行安装。根据俄罗斯安全研究人员 Andrew Ivanov 的说法,FonixCrypter 勒索软件团伙至少在 2020 年 6 月就开始活跃,直到今天关闭为止。在过去四年,他一直在其个人博客中跟踪勒索软件的攻击事件。Ivanov 的博客关于 FonixCrypt 条目显示了 FonixCrypt 代码不断更新的历史,去年至少发布了七个不同的 FonixCrypt 变种版本。目前,所有迹象都表明,FonixCrypter 团伙对他们的关闭计划很认真。FonixCrypter 团伙今天已经删除了其 Telegram 频道,他们通常在该频道上向其他犯罪集团宣传勒索软件,但 Recorded Future 分析家还指出,该组织还宣布了在不久的将来开设新频道的计划。但是,FonixCrypter 团伙未认定此新的 Telegram 频道是否将重点放在提供新的和改进的勒索软件病毒上。根据在 Twitter 上发布的消息,该组织声称他们计划远离勒索软件。

发布时间:2021-01-30

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/fonixcrypter-ransomware-gang-releases-master-decryption-key/

一家公司因勒索软件攻击而成为受害者,并向网络犯罪分子支付了数百万美元以恢复其网络,在恢复后并没有去分析是如何进来的,在两周后,该公司再次中招。英国国家网络安全中心 (NCSC) 在相关博客文章中详细介绍了该事件。NCSC 已将该事件详细介绍给其他组织,这是一个教训,如果你成为勒索软件攻击的受害者,需要找出网络犯罪分子是如何在释放勒索软件有效载荷之前将自己嵌入网络中。对于大多数与 NCSC 接触的受害者,他们的首要任务是取回数据并确保其业务可以再次运行。为了安装勒索软件,网络罪犯可能能够 (可能是通过先前的恶意软件入侵) 获得对网络的后门访问,并具有管理员特权或其他登录凭据。如果攻击者有此能力,则他们可以根据需要轻松部署另一次攻击。因此,在发生勒索软件事件后需立即检查网络并确定恶意软件是如何进入网络的,这是所有受勒索软件攻击的组织机构都应考虑的。有些人可能认为,向犯罪分子支付赎金将是恢复网络的最快,最经济有效的方法,但事实并非如此。因为不仅要支付赎金 (可能要花费数百万美元),而且事后分析和重建损坏的网络也会花费大量资金。

发布时间:2021-02-02

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/ransomware-this-is-the-first-thing-you-should-think-about-if-you-fall-victim-to-an-attack/

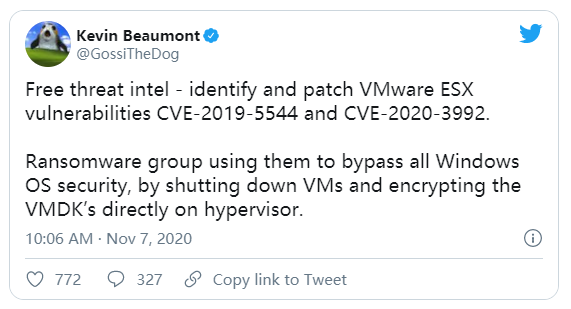

03.勒索软件运营商利用 VMWare ESXi 漏洞对 VM 磁盘进行加密

勒索软件团伙正在滥用 VMWare ESXi 产品中的漏洞,以接管部署在企业环境中的虚拟机并对其虚拟硬盘进行加密。该攻击于去年 10 月首次发现,与部署 RansomExx 勒索软件的犯罪集团的入侵有关。根据与 ZDNet 的多名安全研究人员交谈,有证据表明攻击者使用了 CVE-2019-5544 和 CVE-2020-3992,这是 VMware ESXi 中的两个漏洞,允许多个虚拟机共享同一硬盘存储。这两个 Bug 都会影响服务定位协议 (SLP),该协议可被同一网络上的设备用来发现彼此。 漏洞可以让同一网络上的攻击者可以将恶意 SLP 请求发送到 ESXi 设备并对其进行控制,即使攻击者没有设法破坏 ESXi 实例。在去年发生的攻击中,RansomExx 团伙可以访问公司网络上的设备并滥用此初始入口点来攻击本地 ESXi 实例并加密其虚拟硬盘,该实例用于存储来自多个虚拟机的数据,因此对公司造成了巨大的破坏。这些攻击的报告已记录在 Reddit 上,并在 Twitter 上共享,并在上个月的安全会议上发表,并在过去两个月的 ZDNet 采访中得到证实。

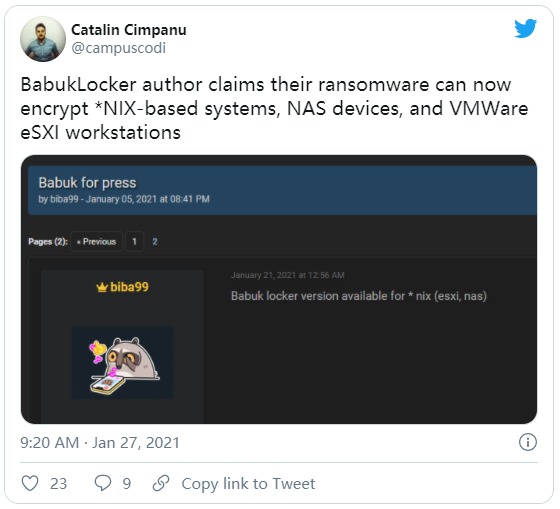

目前,仅看到 RansomExx (也称为 Defray777) 团伙滥用此技巧,但在上个月的一次神秘更新中,Babuk Locker 勒索软件的运营商也宣布了一个类似的功能。

此外,根据威胁情报公司 KELA 的报告,参与者还观察到去年在地下网络犯罪论坛上出售了对 ESXi 实例的访问权限。由于勒索软件团伙经常需要初始访问点权限,因此这也可以解释为什么去年某些勒索软件攻击与 ESXI 相关。

关键词:CVE-2019-5544、CVE-2020-3992

发布时间:2021-02-02

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/ransomware-gangs-are-abusing-vmware-esxi-exploits-to-encrypt-virtual-hard-disks/

04.Trickbot 恶意软件使用 Masscan 映射受害者的本地网络

Trickbot 恶意软件已通过网络侦察模块升级,该模块旨在感染受害者的计算机后对本地网络进行检查。这个名为 masrv 的新模块使用开源的 masscan 工具,具有自己的 TCP/IP 堆栈的 Mass Port 扫描程序,并能够在几分钟内扫描大量 Internet。Trickbot 使用网络扫描仪模块来映射受害者的网络,并在任何具有开放端口的设备上发送信息。该模块被部署为 Windows DLL 文件,具有 32 位或 64 位体系结构,具体取决于恶意软件感染的系统。正如 Kryptos Logic Vantage 团队在周一发布的一份报告中所说:“我们观察到的两个 DLL 都是 DEBUG 版本,并将它们的执行记录到标准输出中。” 这暗示着该模块处于测试阶段,Trickbot 团伙仍在测试,以查看使用网络映射是否可以帮助他们增加被感染设备的数量及其恶意软件的效率。具有开放端口的网络设备上的所有信息都被发送到恶意软件的命令和控制服务器中,以供恶意软件人员确定所发现的计算机是否值得添加到僵尸网络中。TrickBot 犯罪团伙以前以 PowerShell 脚本的形式发布了一个名为 LightBot 的独立侦察工具,用于在受感染的受害者网络中寻找高价值目标。微软和其他安全公司在一次协调一致的行动后破坏了 Trickbot 僵尸网络,并于 2020 年 10 月关闭了 Trickbot C2 服务器。即使此操作成功禁用了大约 94% 的 Trickbot 关键基础设施,但到 2021 年 1 月,一系列新的网络钓鱼电子邮件和诱饵又让人对僵尸网络难以捉摸。

发布时间:2021-02-02

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/trickbot-malware-now-maps-victims-networks-using-masscan/

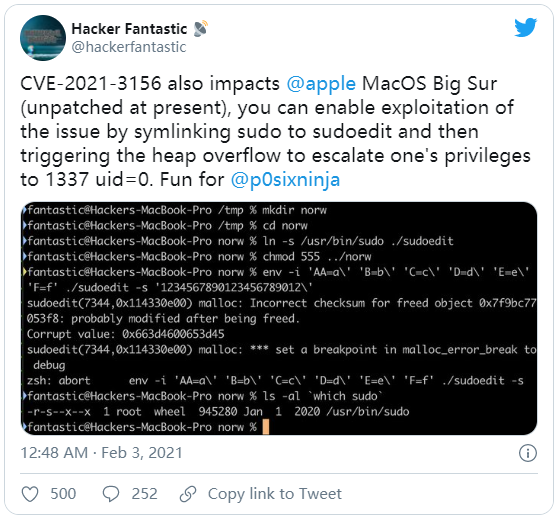

05.最近出现的 sudo 漏洞还会对 macOS 造成影响

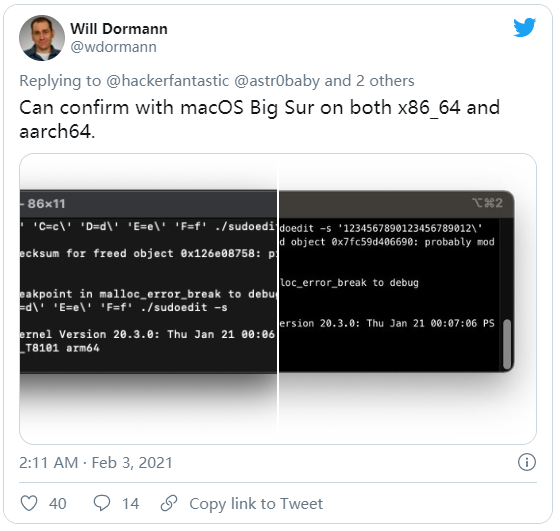

一名英国安全研究人员今天发现,Sudo 应用程序中最近出现的安全漏洞也影响了 macOS 操作系统,而不仅仅是最初认为的 Linux 和 BSD。该漏洞由 Qualys 的安全研究人员上周以 CVE-2021-3156 (又名Baron Samedit) 披露,它影响了 Sudo,该应用程序允许管理员将有限的 root 用户访问权限委派给其他用户。Qualys 研究人员发现,他们可能会在 Sudo 应用程序中触发 “堆溢出” 错误,以更改当前用户对 root 级命令的低特权访问,从而使攻击者可以访问整个系统。Qualys 研究人员在上周的报告中说,他们仅在 Ubuntu,Debian 和 Fedora 上测试了该问题。他们称类似 UNIX 的操作系统也会受到影响,但是大多数安全研究人员认为该 BUG 可能会影响 BSD。正如 Hacker House 的联合创始人 Matthew Hickey 今天在 Twitter上 指出的那样,最新版本的 macOS 也提供 Sudo 应用。Hickey 表示,他测试了 CVE-2021-3156 漏洞,并发现通过进行一些修改,该安全漏洞也可以用于授予攻击者访问 macOS root 帐户的权限。

要触发它,只需要覆盖 argv[0] 或创建一个符号链接,从而使操作系统暴露于上个星期左右困扰 Linux 用户的本地 root 漏洞。他的发现也得到了当今领先的 macOS 安全专家之一 Patrick Wardle 的证实,并公开获得了卡内基梅隆大学 CERT 协调中心的漏洞分析师 Will Dormann 的确认。

发布时间:2021-02-03

发布平台:ZDNet

原文链接:

https://www.zdnet.com/article/recent-root-giving-sudo-bug-also-impacts-macos/

- End -