1 介绍

什么是沙箱

基于代理的沙箱

基于无代理的沙箱

检查 guest 计算机的内存页面;

标识重要部分 (例如,包含部分地址或内核函数代码);

标记所选页面,将 EPT 内存访问权限与 guest 计算机访问权限区分开;

拦截尝试访问标记的内存区域 (如果发生这种情况,将发生 EPT 违规错误和 guest 计算机停止);

分析内存状态并提取有关事件的信息;

重新标记内存页以使其返回正确状态;

恢复 guest 计算机的操作;

2

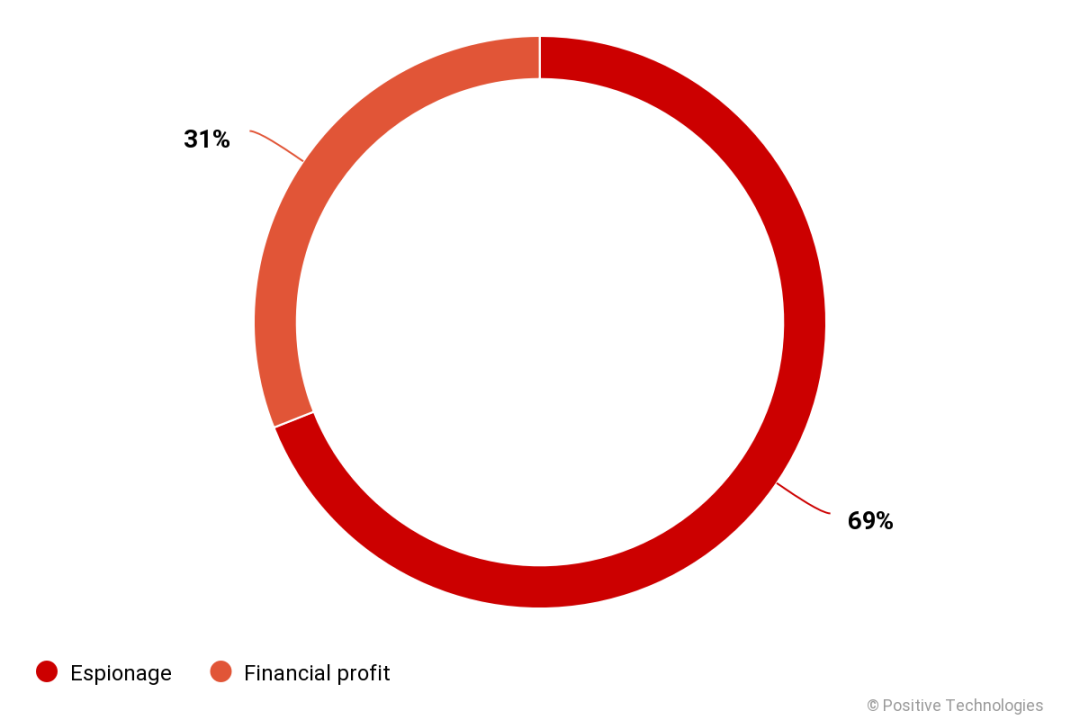

执行摘要

3

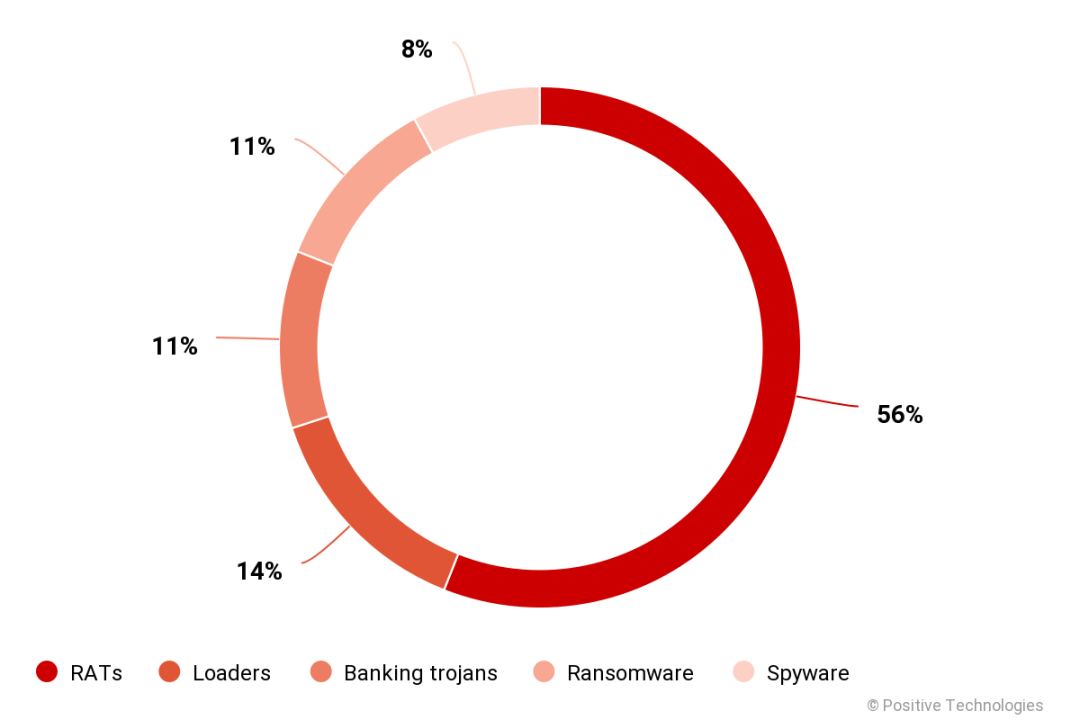

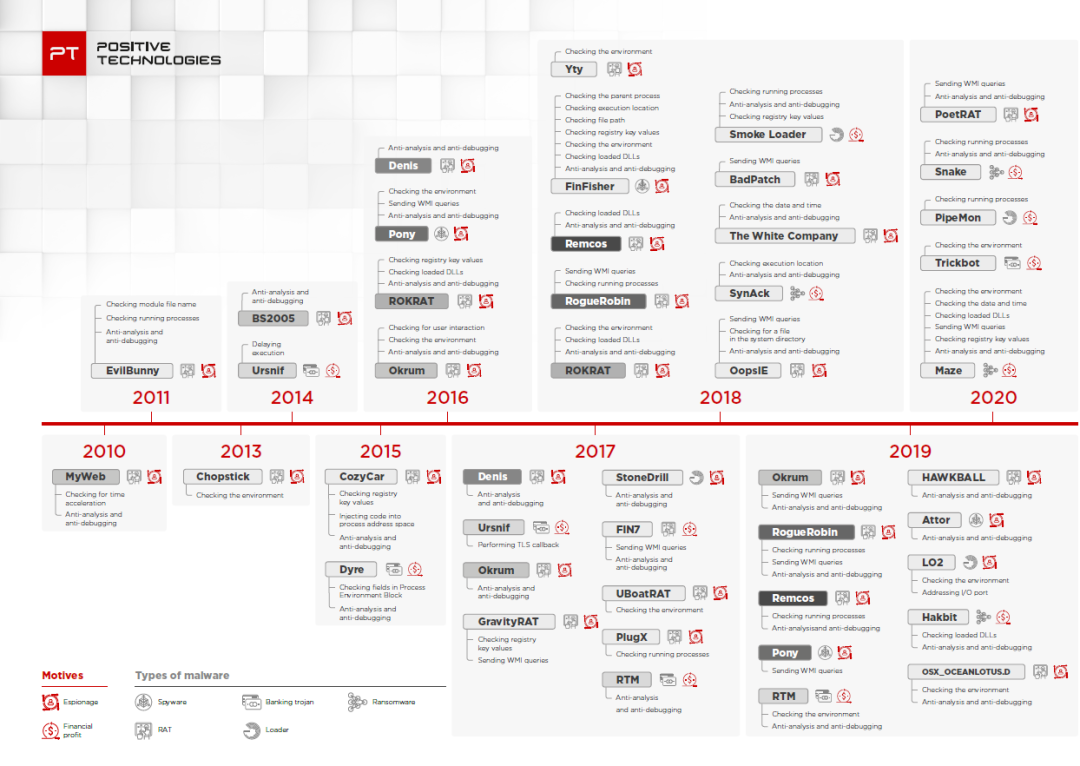

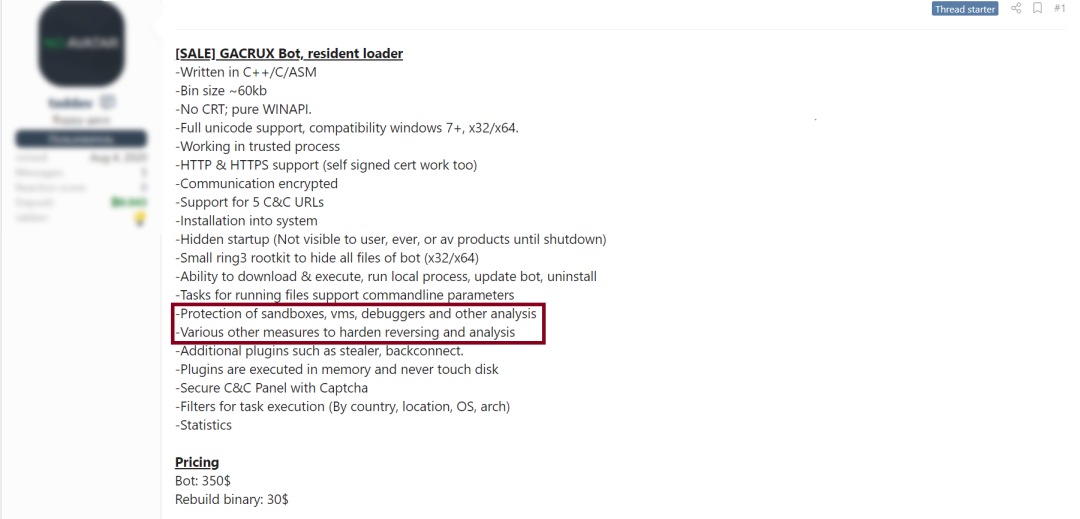

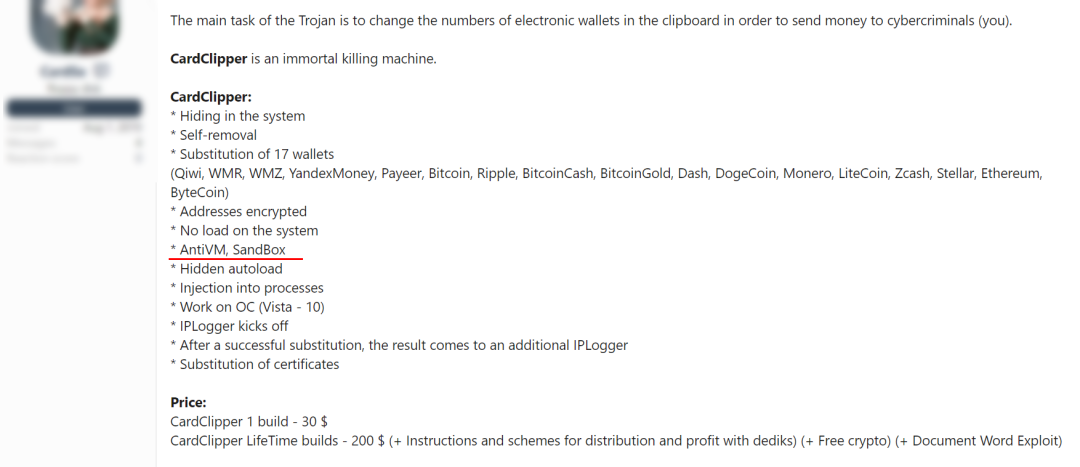

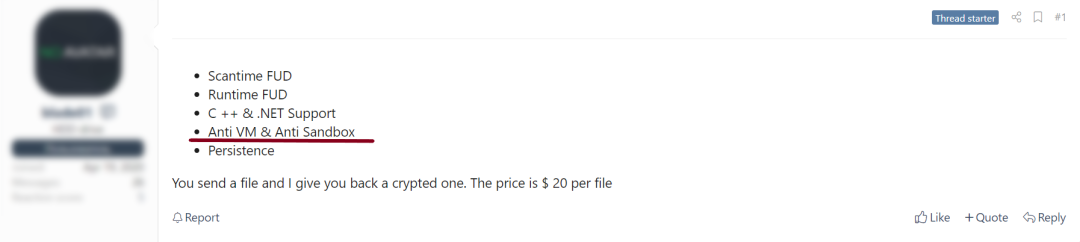

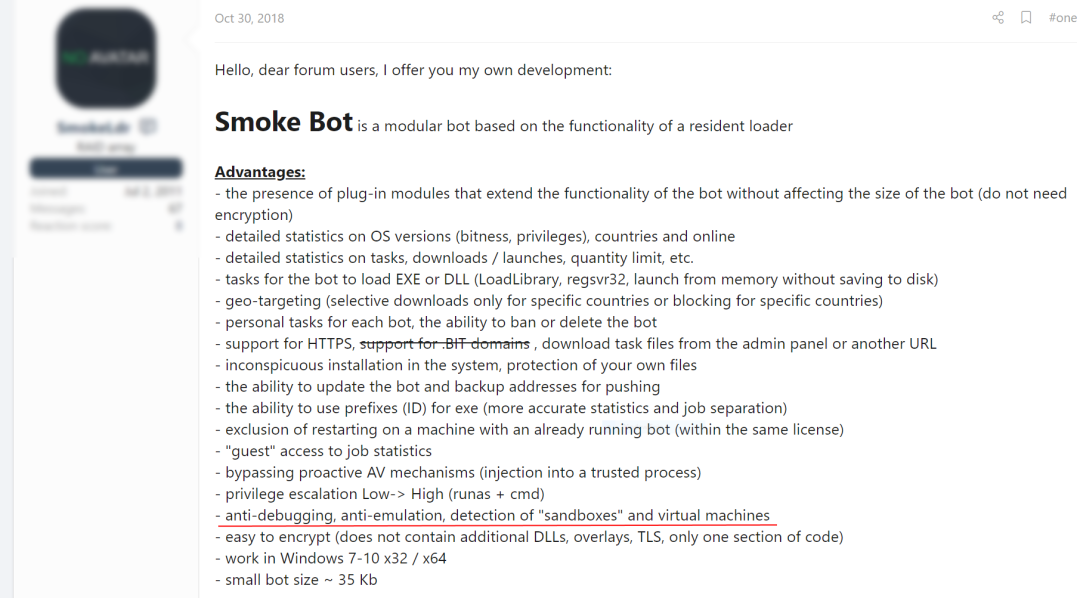

逃避和反沙箱技术

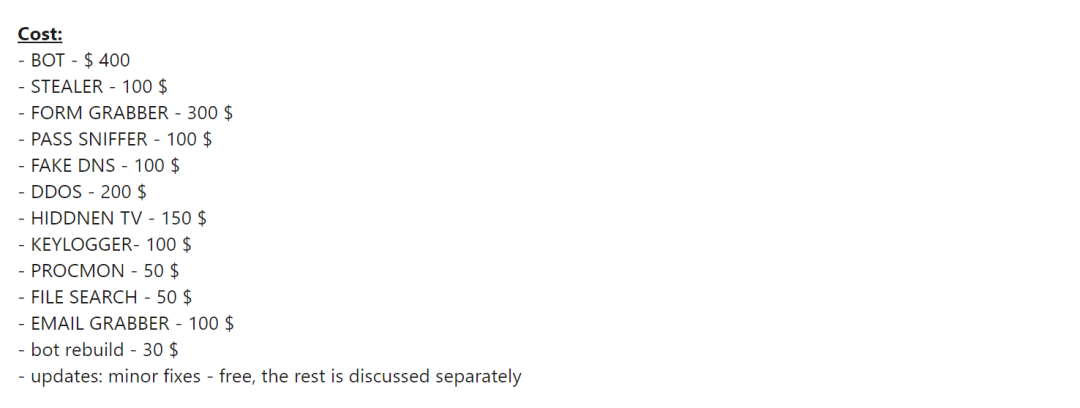

| 使用到的反沙箱反分析技术 | 2016 | 2018 |

| 检测是否加载了 SbieDll.dll、Dbghelp.dll、Api_log.dll、Dir_watch.dll | + | + |

| 获取 HARDWARE\DESCRIPTION\System 注册表项下的 SystemBiosVersion 的值 | + | - |

| 在自修改代码中使用 NOP 指令作为填充来预防调式器 | + | - |

| 调用 IsDebuggerPresent 来检测是否被调试 | - | + |

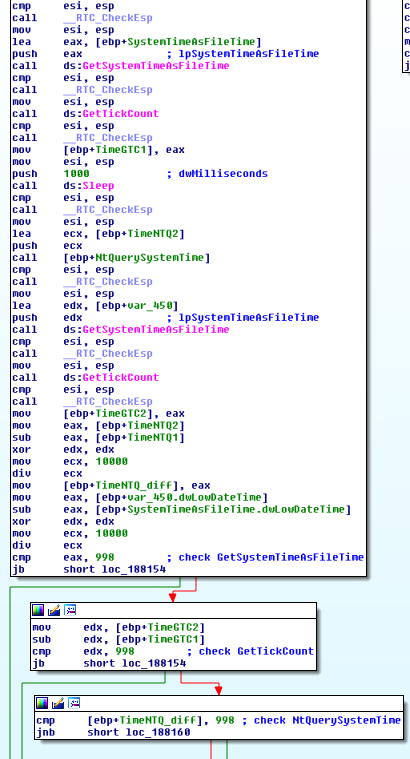

| 两次调用 GetTickCount 以检查逐步执行 | - | + |

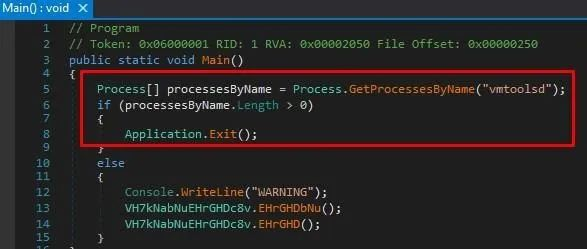

| 检查 C:\Program Files\VMware\VMware Tools\vmtoolsd.exe 文件 | - | + |

| 使用到的反沙箱反分析技术 | 2018 | 2019 |

|

发送 WMI 查询以获取 BIOS 版本和制造商 |

+ | + |

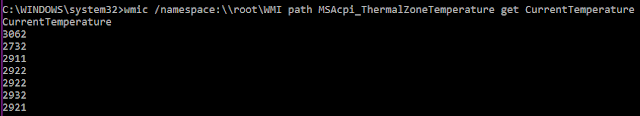

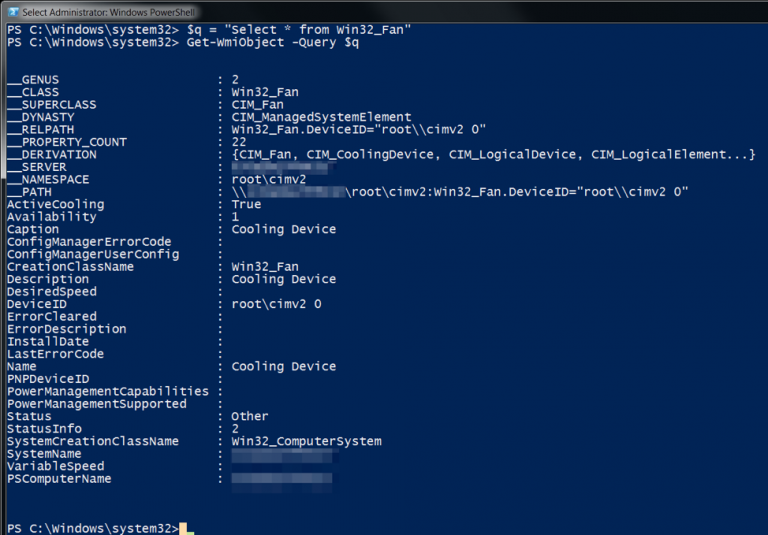

| 发送 WMI 查询以检查 CPU 内核数,该值必须超过 1 | + | + |

|

发送 WMI 查询以检查物理内存量,该值必须至少为 2900,000,000 字节 |

+ | + |

| 检查 Wireshark 和 Sysinternals 正在运行的进程数 | + | + |

| 使用 Invoke-Obfuscation 混淆 PowerShell 脚本 | + | + |

| 在每个 DNS 请求中检查调试器 | - | + |

| 使用到的反沙箱反分析技术 | 2018 | 2019 |

| 检查 SbieDll.dll | + | - |

| 使用 RC4 和 Base64 算法对源代码进行加密 | + | + |

| 检查 vmtoolsd.exe 和 vbox.exe 的活动进程 | - | + |

|

调用 IsDebuggerPresent 以检查是否正在调试器上下文中运行 |

- | + |

4

流行的虚拟化逃避技术

检测运行进程

仅当至少有 15 个进程正在运行时,EvilBunny RAT 才会继续进行

PlugX (过去 10 年来 APT 组织广泛使用的后门程序) 通过搜索名为 vmtoolsd 的进程来检查 VMware Tools 是否在后台运行

Gorgon 组织在对政府的网络钓鱼攻击中使用的 Remcos 在活动进程列中搜索 vmtoolsd 和 vbox.exe

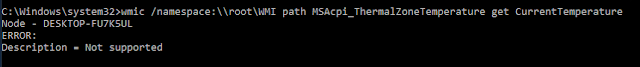

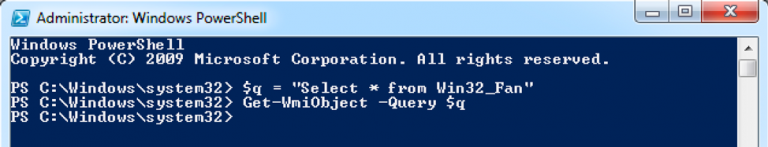

WMI 查询

检测注册表键值

其它环境检测

cuckoo

fake_drive

perl

strawberry

targets.xls

tsl

wget.exe

*python*

SbieDll.dll

Dbghelp.dll

Api_log.dll

Dir_watch.dll

沙箱是否必须检测所有逃避技术?

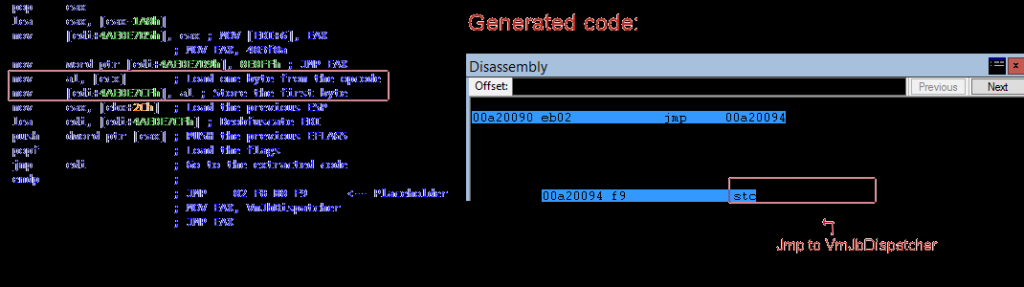

反分析和反调试

5

结论

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有