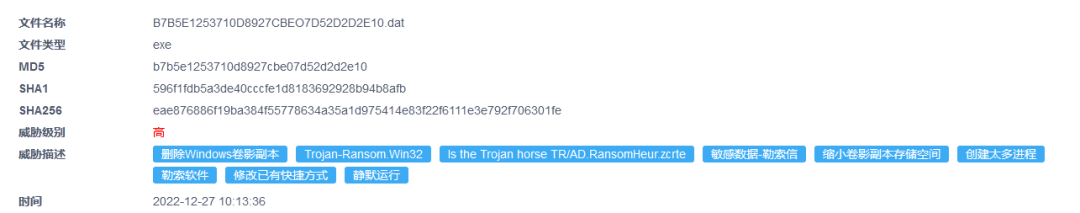

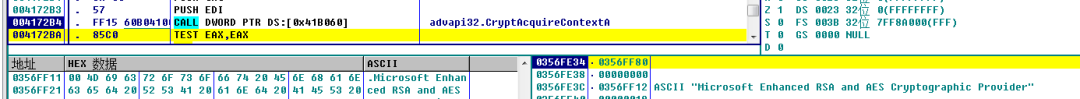

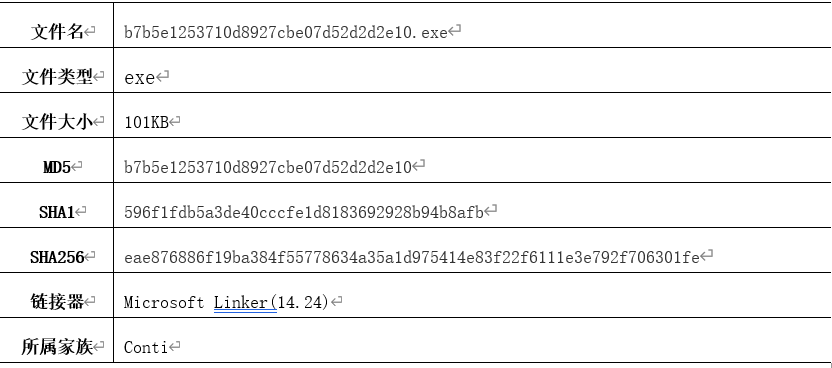

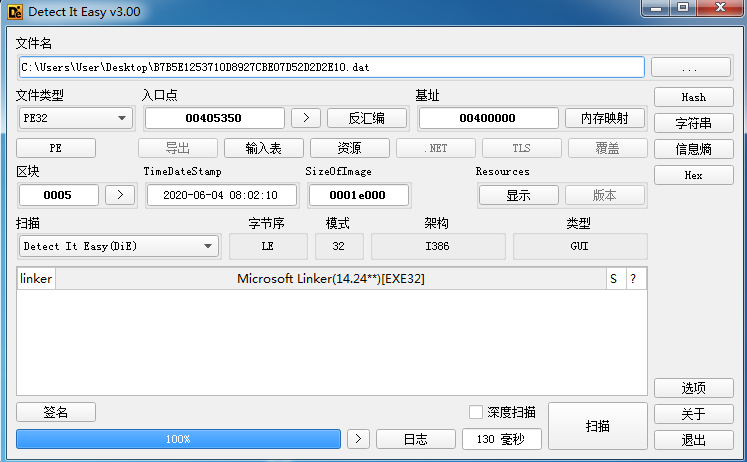

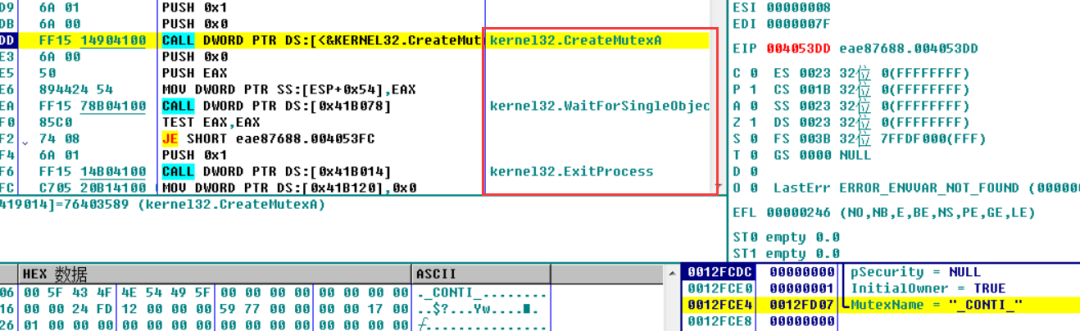

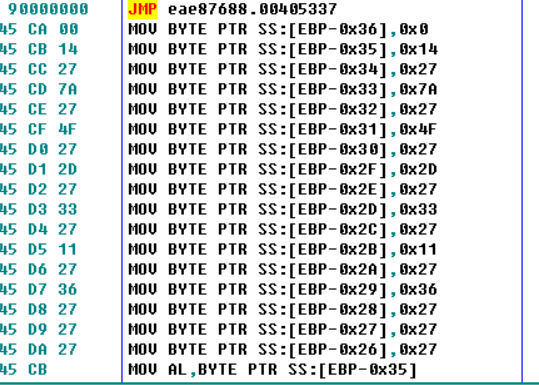

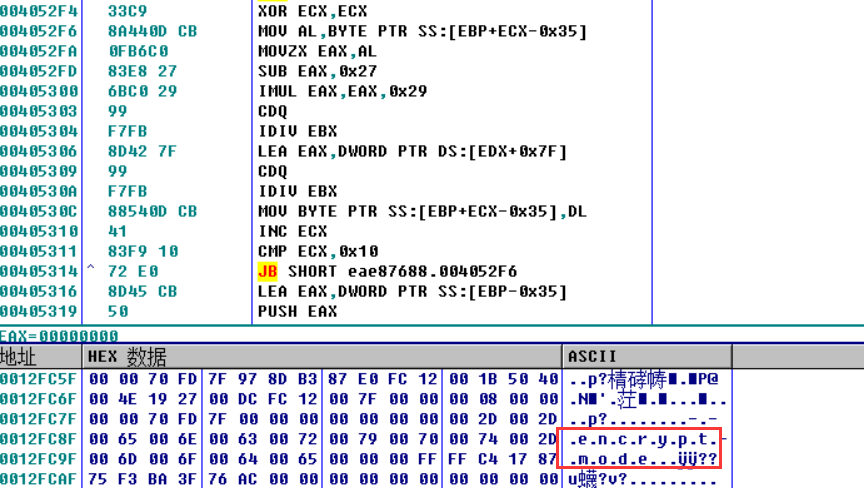

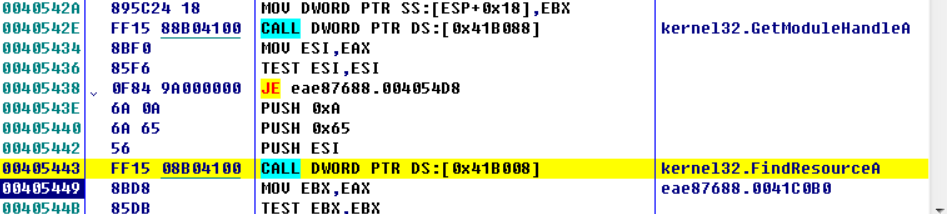

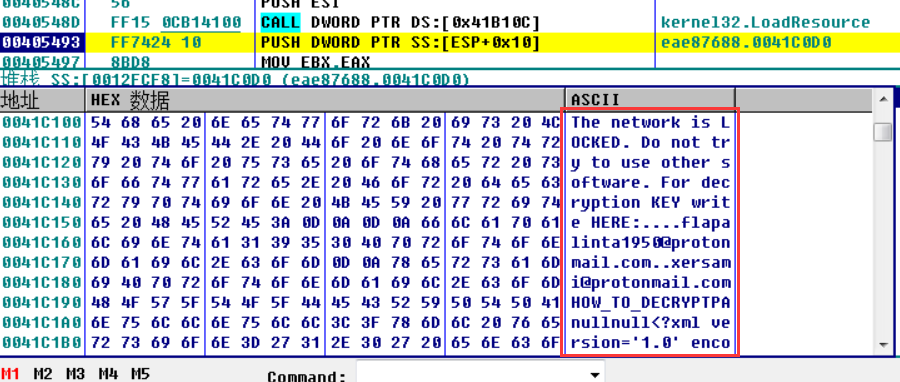

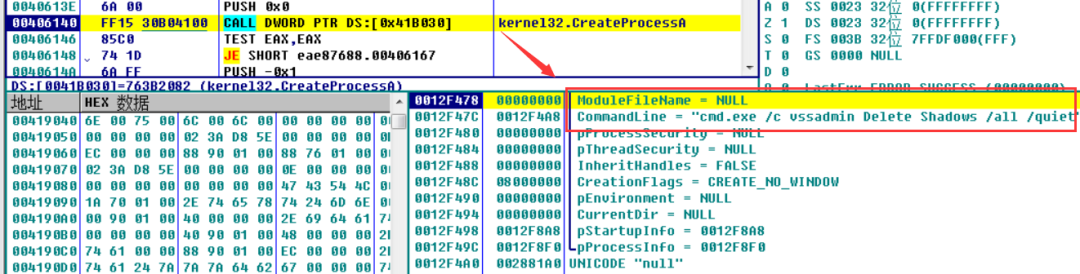

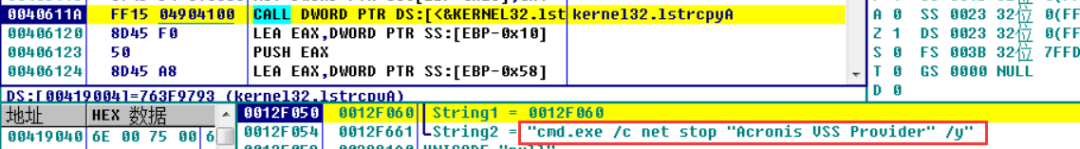

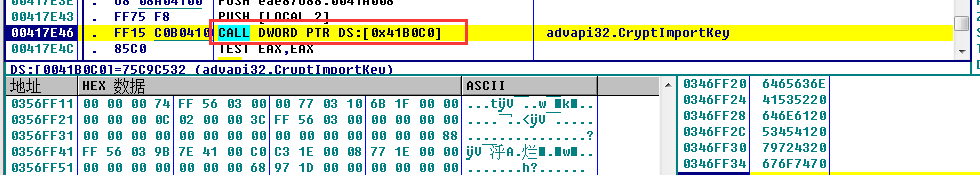

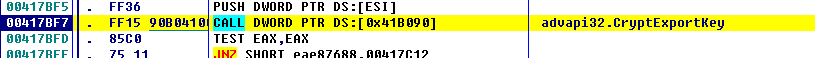

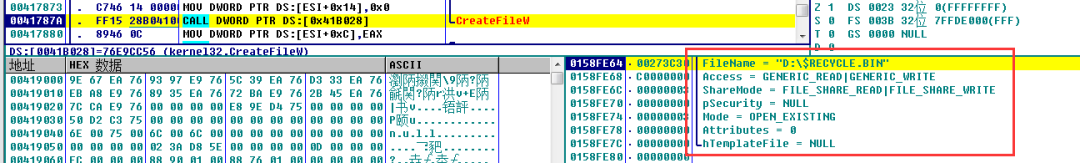

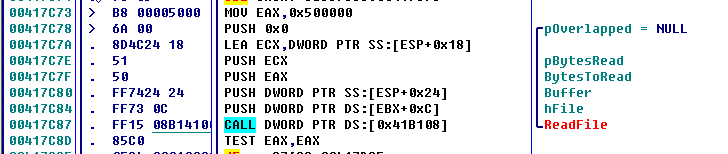

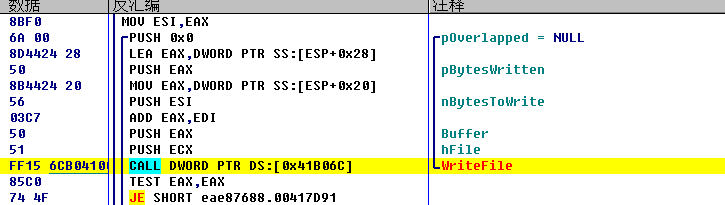

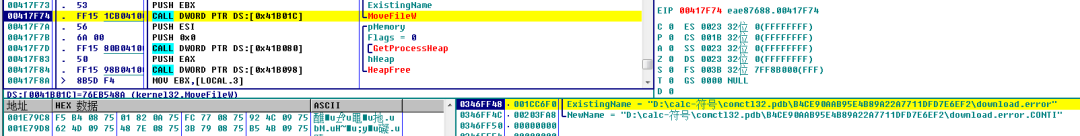

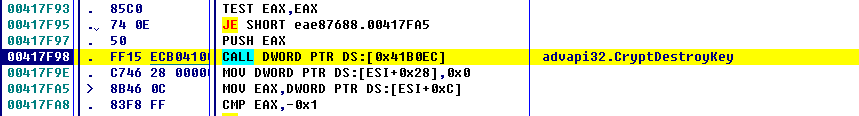

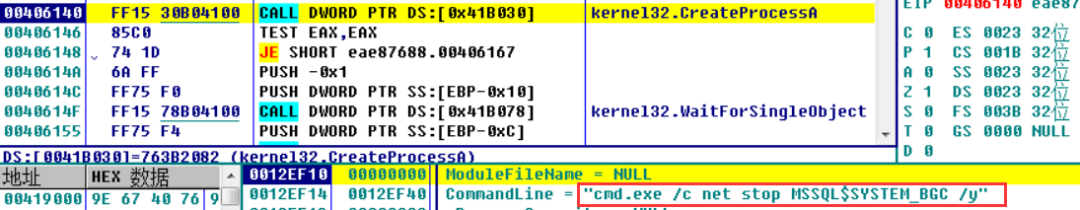

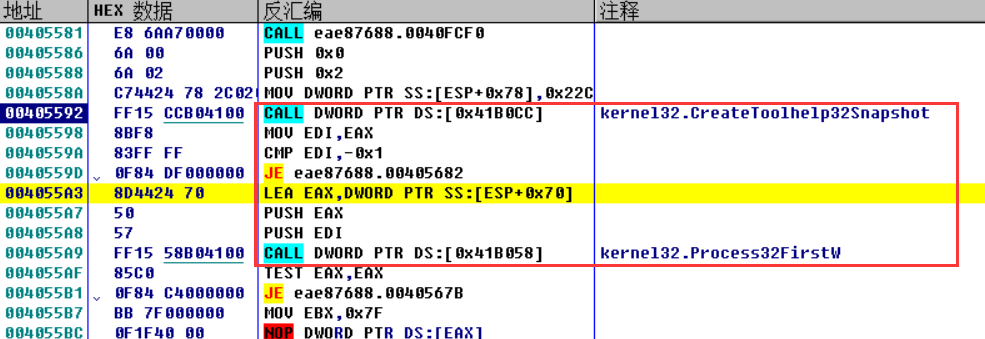

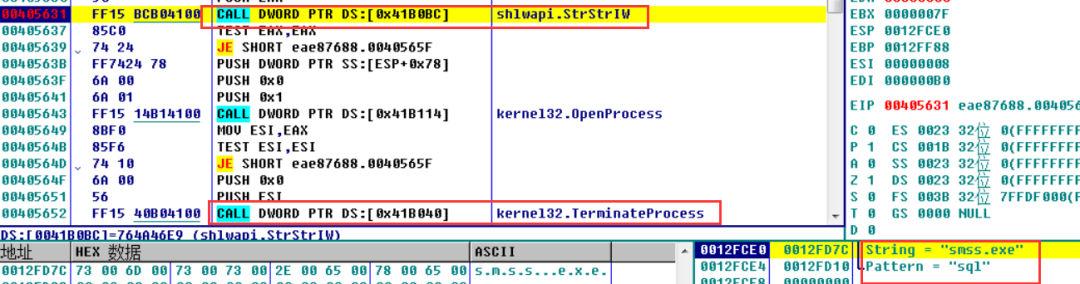

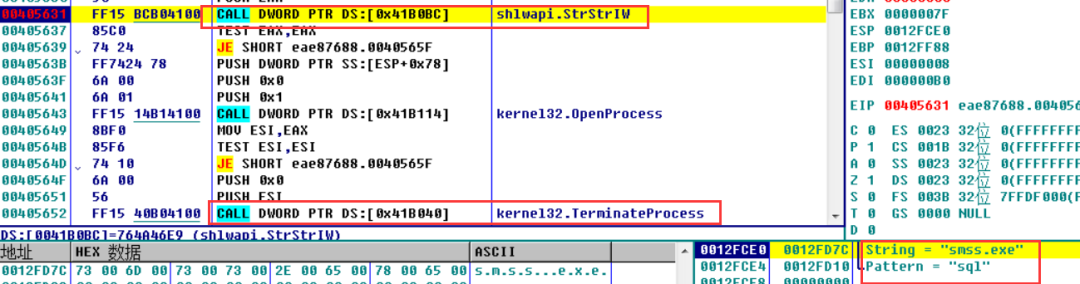

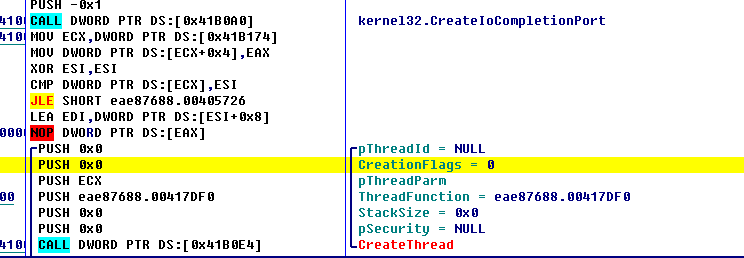

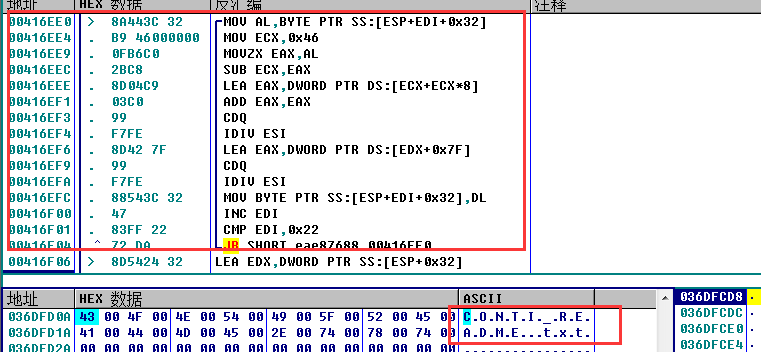

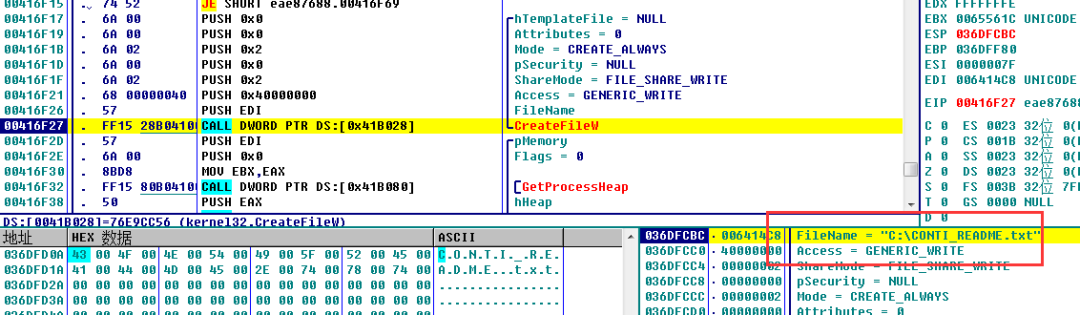

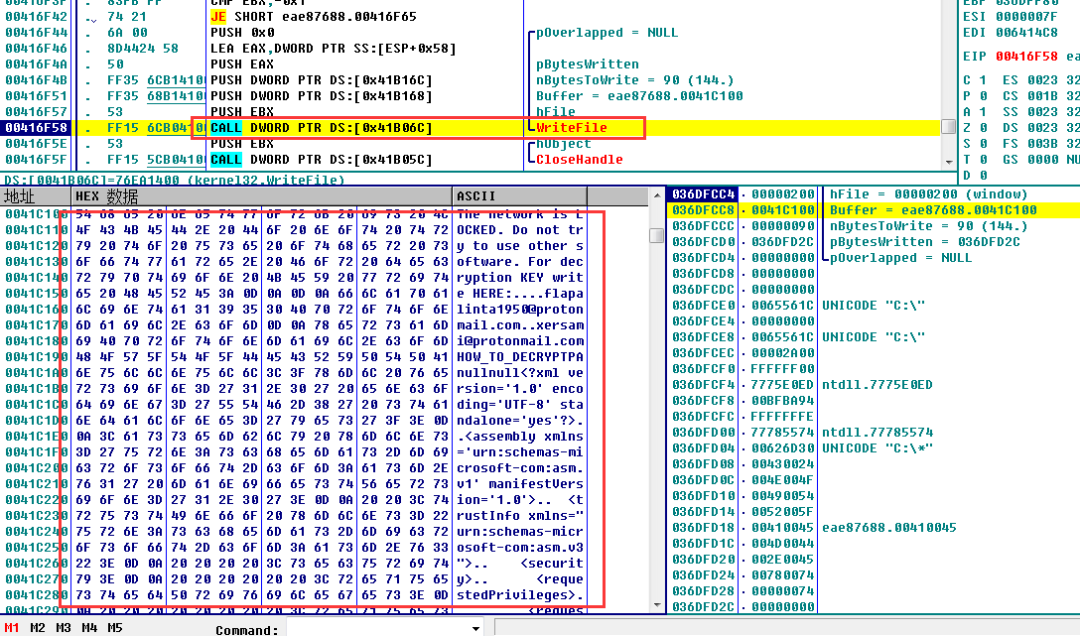

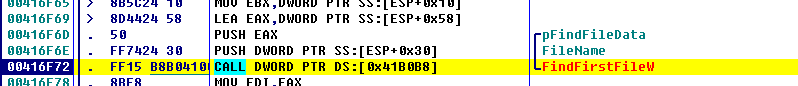

前述 一 传播方式及防护 二 样本信息 兰眼检测: 三 代码分析 创建互斥体防止多开。 字符串都是硬编码写入内存。 通过动态解密获取字符串。 在模块中查找资源。 资源中的内容是勒索信。 执行命令行: 1.删除Windows卷影副本。 2.禁用各种影响加密的服务。 3.禁用mysql数据库的各种服务。 创建快照遍历进程。 如果进程名等于指定进程名则关闭指定进程。 此处循环创建线程,通过异步I/O操作(IOCP)的方式实现高并发多线程对文件进行快速加密。 线程回调函数: 获取CSP的密钥容器句柄。 导入密钥。 生成随机密钥对。 从加密服务 (CSP) 导出密钥对。 获取需要加密的文件句柄。 读取文件内容。 对内容进行加密。 将加密的内容写入文件。 在源文件名尾部追加.CONTI字符串,设为新文件名覆盖源文件。 最后释放密钥。 解密勒索文档名CONTI_README.txt的字符串。 创建CONTI_README.txt文件。 写入勒索文档的内容。 查找下一个文件继续加密。 四 总结

1、远程桌面口令爆破

关闭远程桌面,或者修改默认用户administrator

2、共享文件夹设置

检查是否只有共享出去的文件被加密。

3、激活/破解

检查中招之前是否有下载未知激活工具或者破解软件。

4、僵尸网络

僵尸网络传播勒索病毒之前通常曾在受害感染设备部署过其它病毒木马,可通过使用杀毒软件进行查杀进行判断。

5、第三方账户

检查是否有软件厂商提供固定密码的账户或安装该软件会新增账户。包括远程桌面、数据库等涉及到口令的软件。

1、初始化环境

2、加密过程

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有