1、Cinoshi Clipper使用Steam贸易链接瞄准游戏玩家

3、Scarcruft支持针对单个Android设备的武器

6、臭名昭著的SideCopy APT组织将目光投向印度的DRDO

7、新的“Bad Magic”网络威胁在战争中破坏了乌克兰的关键部门

9、New Stealer通过钓鱼网站瞄准加密货币用户

1、Cinoshi Clipper使用Steam贸易链接瞄准游戏玩家

Cyble Research and Intelligence Labs(CRIL)发现了一个名为“Cinoshi”的新的恶意软件即服务(MaaS)平台。Cinoshi的武器库包括stealer、僵尸网络、剪贴板剪切器和加密货币挖矿程序。目前,该MaaS平台提供免费的stealer和Web面板,而这样的免费服务很少见。免费恶意软件服务的可用性意味着攻击者不再需要技术专业知识或资源来发动网络攻击。他们只需从这些平台上下载和使用恶意软件,这些平台通常会提供详细的指导,以有效地部署恶意软件。这使得网络犯罪分子更容易地对较大范围进行攻击,增加了对企业、政府和个人的整体风险。

“Malware-as-a-service”(MaaS)是一种网络犯罪模式,TAs使用在线平台向其他TAs出售或出租恶意软件。这些平台提供各种恶意软件服务,包括恶意软件创建和分发、僵尸网络出租、网络钓鱼攻击等等。这些平台为攻击者提供了便利的方式来发起攻击,窃取敏感数据、感染不同的恶意软件家族或破坏关键基础设施。

https://blog.cyble.com/2023/03/23/cinoshi-project-and-the-dark-side-of-free-maas/

法拉利在收到一个未具名的勒索集团的赎金要求后披露了一起数据泄露事件,该勒索组织破坏了其IT系统。威胁行为者声称窃取了某些客户详细信息。该公司在第三方网络安全公司的支持下立即对该事件展开调查,并通知了有关部门。调查发现法拉利 IT 系统遭到破坏,攻击者可以访问数量有限的系统。据该公司称,暴露的数据包括客户的姓名、地址、电子邮件地址和电话号码,付款明细和银行账户信息等财务数据未遭到黑客窃取。

https://securityaffairs.com/143784/data-breach/ferrari-confirms-data-breach.html

3、Scarcruft支持针对单个Android设备的武器

朝鲜APT组织Scarcruft Group(又名APT37)自2016年以来一直活跃,并继续对世界各地的机构和政治组织进行攻击,直到2023年。2017 年 4月,Cisco Talos团队披露了 Scarcruft 组织的专有工具 ROKRAT,这是一种恶意软件,至今仍被该组织不断修改和使用。最初,只使用了Windows版本的ROKRAT,但后来发现了Android版本的恶意软件。

根据金融安全研究所发布的一份报告,Scarcruft组织在2017年年中进行了一次攻击,通过水坑攻击将恶意APK分发到特定设备。2017年底,该组织还针对朝鲜人权组织官员和朝鲜媒体的记者发起了攻击活动,通过韩国最受欢迎的信使KakaoTalk诱使安装恶意APK。此外,还通过Facebook联系目标并将APK上传到Google PlayStore来分发恶意APK。恶意应用程序都被确定为ROKRAT的移动版本。

根据InterLab于2022年12月发布的分析报告,在通过微信信使与一名韩国记者的对话中,Scarcruft组织说服他安装伪装成名为“Fizzle.apk”的信使的恶意APK文件,称他无法通过微信信使发送敏感文件。InterLab将恶意APK命名为“RambleOn”,但对恶意APK的分析显示与Scarcruft组织的ROKRAT移动版本相似。与过去不同,APK能够通过称为Pushy的消息传递服务从攻击者那里接收数据。

在追踪Scarcruft组织的踪迹时,S2W的威胁研究和情报中心Talon确定了与已发布样本执行类似功能的其他样本。它们具有与 2017 年发布的恶意 APK 类似的功能,但与过去不同的是,添加了使用消息传递服务的功能。发现到目前为止,这些 APK 一直在不断更新。S2W Talon将恶意APK命名为“Cumulus”,将Cumulus使用的插件模块命名为“Clugin”。

https://medium.com/s2wblog/scarcruft-bolsters-arsenal-for-targeting-individual-android-devices-97d2bcef4ab

自从首次报告被称为 BianLian 的勒索软件组织以来,研究人员一直在关注他们的活动。不幸的是,该组织继续运作并增加名单上的受害者人数。该组织继续使用非常相似的战术、技术和程序 (TTP),这些在研究人员的第一份报告中有详细说明,在受害者的网络以执行他们的初始访问和横向移动。该组织继续维护和部署他们用 Go 编写的自定义后门,它提供了另一种远程访问受感染网络的方法。虽然 BianLian 对其后门进行了一些小的调整,例如更新各种支持库并试图在某些情况下更好地隐藏在众目睽睽之下,但其后门的核心功能保持不变。

https://redacted.com/blog/bianlian-ransomware-gang-continues-to-evolve/

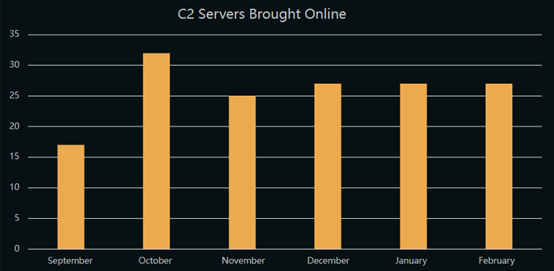

在航天工业和卫星通信网络中运行的组织和设备已成为一个国家关键基础设施中越来越重要的元素。绕地球运行的卫星为国家安全、经济增长、科学研究和日常生活提供了基本服务。对卫星通信的日益依赖使人们认识到,空间服务的任何中断或退化都可能对安全和经济产生严重后果。

该部门使用的服务的重大风险之一是网络威胁。卫星严重依赖计算机系统和网络才能正常运行。威胁参与者可以利用复杂系统网络中的漏洞来未经授权访问卫星数据、拦截或操纵信号以及中断通信。对卫星进行成功的网络攻击的后果可能是严重的,不仅影响国家安全,还影响电信、导航和天气预报等关键行业。

对航空航天和卫星通信部门内的组织的勒索软件攻击可能导致太空计划的延迟或取消。同时,数据泄露可以为攻击者提供太空计划中的战略优势。必须确保供应链中的所有组织实施强大的网络安全措施来减轻这些风险。

该行业中的每个矢量都存在网络攻击的高风险,包括卫星调制解调器、接收器、天线、软件和其他 IT/IOT 组件。太空段、地面段和太空链路通信段最常见的网络威胁包括数据损坏/修改、地面系统丢失、数据拦截、干扰、拒绝服务、伪装(欺骗)、重放、软件威胁和未经授权的访问。

Cyble研究情报实验室(CRIL)观察到,由于最近的地缘政治事件,最近对太空部门的攻击一直在增加。对直接和间接与Space和SATCOM Industries打交道的组织进行的勒索软件攻击正在加剧。

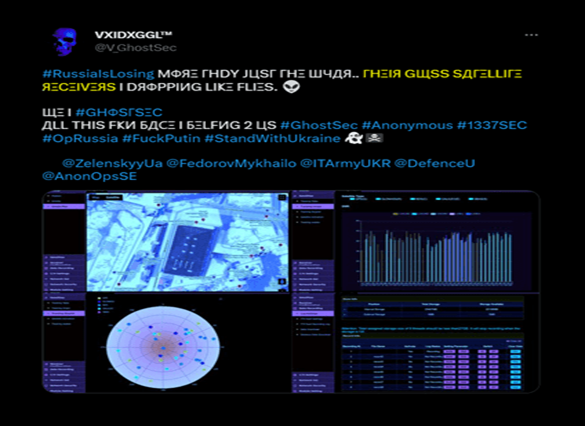

此外,在GhostSec等Hacktivist组织的参与下,最近有人看到这些组织针对卫星接收器。CRIL研究人员认为,公共和私人实体合作保护对航天工业的威胁至关重要,因为该部门内成功的网络攻击对其他关键基础设施部门具有破坏性影响。

https://blog.cyble.com/2023/03/27/ghostsec-targeting-satellite-receivers/

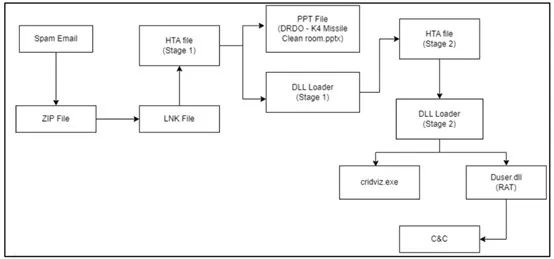

6、臭名昭著的SideCopy APT组织将目光投向印度的DRDO

SideCopy APT 是来自巴基斯坦的威胁组织,自 2019 年以来一直活跃,专注于针对南亚国家,尤其是印度和阿富汗。SideCopy APT的名字来自感染链,它模仿了SideWinder APT。一些报告表明,该攻击者与Transparent Tribe (APT36) 具有共同特征,并且可能是该威胁攻击者的子组。

最近,研究人员在Twitter上看到SideCopy APT正在进行的针对印度政府“国防研究与发展组织”的运动的帖子。

DRDO是一个政府机构,负责研究和开发供印度武装部队使用的先进技术。其重点包括创建尖端防御系统,如导弹,雷达,电子战和通信系统,海军和航空航天系统。该机构在印度国防工业中发挥着重要作用,为该国的军事实力和国防技术的自给自足做出了贡献。

最初的感染始于一封垃圾邮件,其中包含指向受感染网站上托管的恶意文件的链接。该链接允许用户从以下URL下载包含名为“DRDO - K4导弹洁净室.pptx.lnk”的LNK文件的ZIP文件:

https://blog.cyble.com/2023/03/21/notorious-sidecopy-apt-group-sets-sights-on-indias-drdo/

7、新的“Bad Magic”网络威胁在战争中破坏了乌克兰的关键部门

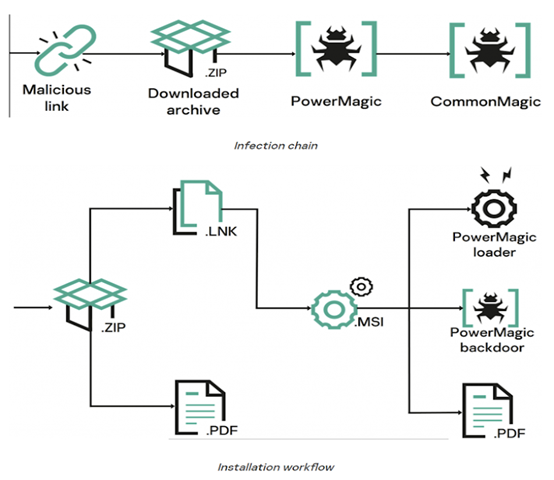

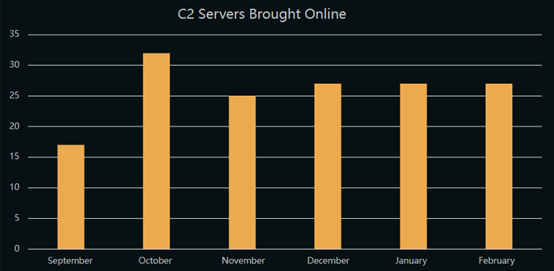

在俄罗斯和乌克兰之间持续的战争中,位于顿涅茨克、卢甘斯克和克里米亚的政府、农业和运输组织受到了攻击,这是一场积极运动的一部分,该运动发布了一个前所未见的模块化框架,名为CommonMagic。

卡巴斯基在一份新报告中表示:“尽管最初的攻击向量尚不清楚,但下一阶段的细节表明,将使用鱼叉式网络钓鱼或类似方法。”

这家俄罗斯网络安全公司于2022年10月发现了这些攻击,目前正在追踪名为“Bad Magic”的活动集群。

https://thehackernews.com/2023/03/new-bad-magic-cyber-threat-disrupt.html

根据路透社(Reuters)看到的这份文件,Twitter用于在线运营的源代码的“各种摘录”被一位名为FreeSpeechEnthusiast的用户发布在微软旗下的软件开发共享代码平台GitHub上。

https://cybernews.com/news/twitter-accused-leaking-source-code/

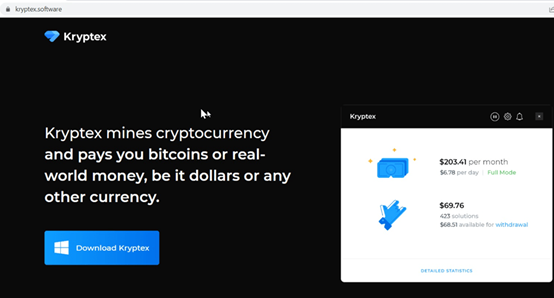

9、新 Stealer通过钓鱼网站瞄准加密货币用户

信息经销商的威胁很普遍,经常被攻击者利用来发起攻击并获得经济利益。到目前为止,偷窃的主要用途是出售日志或进入公司网络。

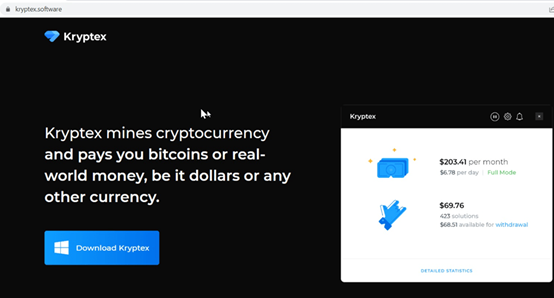

然而,最近,攻击者开始利用这种类型的恶意软件通过YouTube渠道传播加密骗局。攻击者成功地入侵了一个拥有超过1000万订阅用户的YouTube频道,并删除了该频道的原始内容,取而代之的是两个宣传加密货币骗局的视频。据报道,攻击者通过窃取会话cookie进入了YouTube账户。据信,这次攻击可能涉及到恶意软件偷窃。最近,Cyble研究和情报实验室(CRIL)发现了一个模仿加密货币挖矿平台的钓鱼网站,该平台正在传播Creal Stealer。

下图显示了钓鱼网。

https://blog.cyble.com/2023/03/29/creal-new-stealer-targeting-cryptocurrency-users-via-phishing-sites