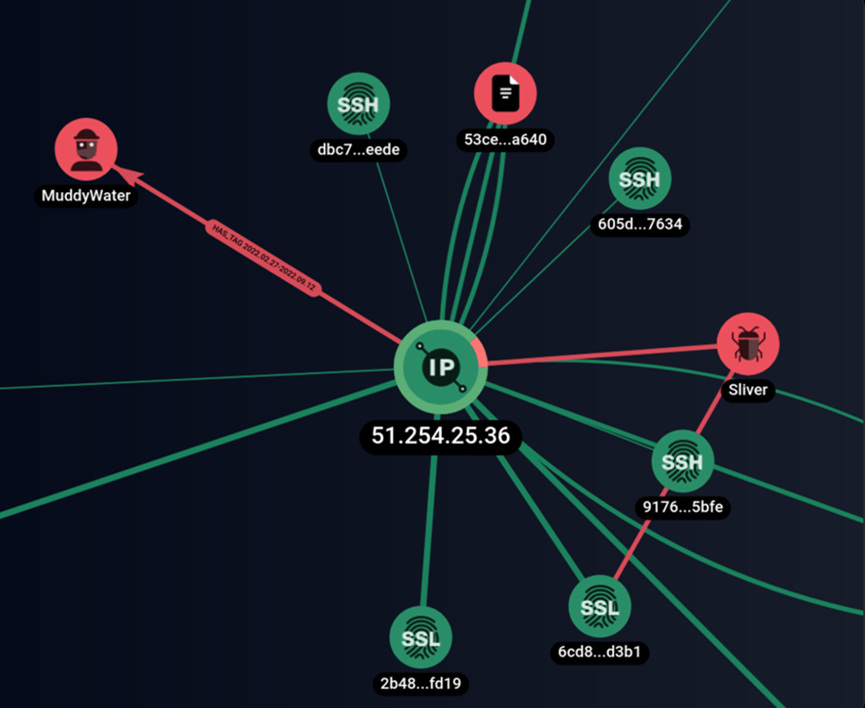

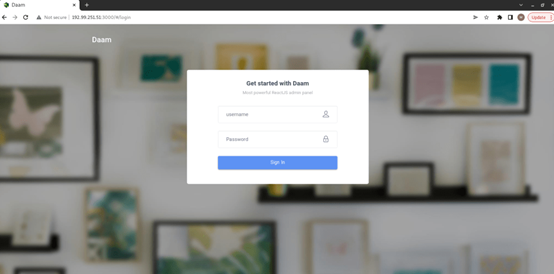

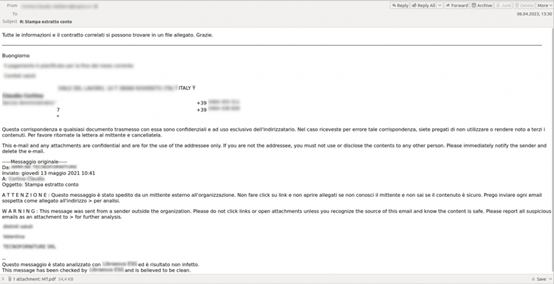

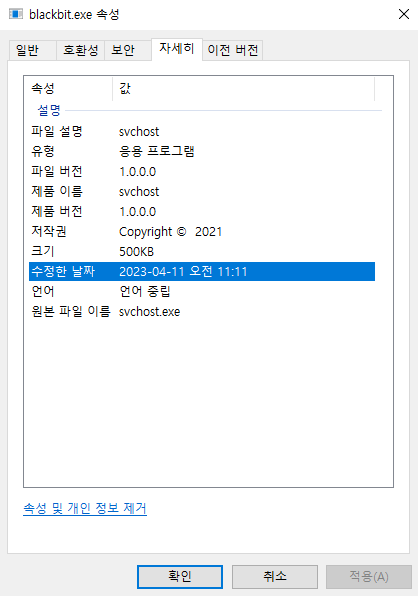

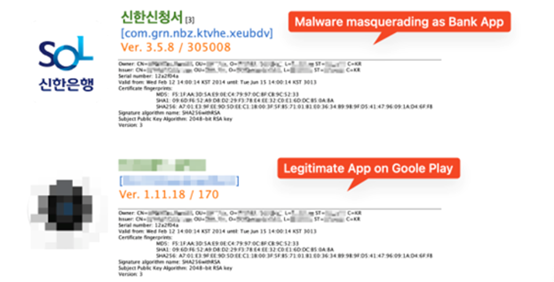

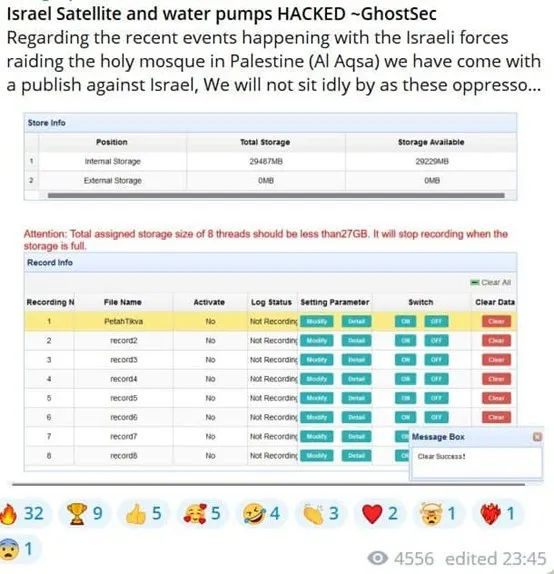

1、揭露 MuddyWater 的基础设施 2、具有勒索软件和数据盗窃功能的DAAM 安卓僵尸网络 3、阿克萨清真寺事件 4、QBot银行家通过商务信函传播 5、8220团伙利用Log4Shell漏洞安装CoinMiner 6、“BlackBit”勒索软件正在韩国扩散 7、Android恶意软件假冒滥用合法签名密钥 8、在韩国流行应用程序中发现的隐私侵犯和点击器Android广告软件 9、以色列面临新一轮针对关键基础设施的网络攻击 在过去的几年里,MuddyWater组织一直在使用合法的远程控制工具,例如屏幕连接,远程工具,和同步器. 通过这样做,可以随时连接到用户设备并执行任意命令,以及下载和上传文件。很难跟踪这些工具的活动,因为它们是合法的并且没有受到损害,这就是使用传统安全工具无法检测到它们的原因。在 2022 年秋季,研究人员发现 MuddyWater 使用了另一个类似的工具 SimpleHelp。 在这篇博文中,描述该小组如何使用SimpleHelp以及如何通过研究以前发现的未知基础设施并指出了与该组织一些公开 IP 地址的链接。通过持续跟踪威胁行为者使用的策略、技术和程序,研究人员能够主动响应正在进行的恶意活动并阻止新服务器,即使它们只是为了攻击而设置的。 https://www.group-ib.com/blog/muddywater-infrastructure/ 近年来,Android设备的广泛使用使其成为网络犯罪分子的主要目标。Android 僵尸网络是一种常见的恶意软件类型,网络犯罪分子使用它来访问目标设备。可以远程控制这些设备以执行各种恶意活动。 研究人员最近分析了MalwareHunterTeam共享的Android僵尸网络。提到的恶意样本是赛风应用程序的木马化版本,被识别为DAAM Android僵尸网络,它提供以下功能: 1、键盘记录器 2、勒索软件 3、网络电话通话录音 4、在运行时执行代码 5、收集浏览器历史记录 6、记录来电 7、窃取个人身份信息数据 8、打开网上诱骗网址 9、拍摄照片 10、窃取剪贴板数据 11、切换WiFi和数据状态 下图显示了DAAM Android僵尸网络管理面板。 源: https://blog.cyble.com/2023/04/20/daam-android-botnet-being-distributed-through-trojanized-applications/ 黑客组织匿名者最近宣布其反以色列运动“OpIsrael”回归,以纪念10千活动周年纪念日。众所周知,该组织对以色列网站(包括政府,军队和金融机构)发动攻击,作为对以色列对巴勒斯坦政策的一种抗议形式。今年的竞选活动恰逢巴勒斯坦选举,正值以色列和巴勒斯坦之间的紧张局势升级之际。 阿克萨清真寺事件最近引发了针对以色列的黑客数量在#OpIsrael活动中激增。该事件涉及以色列警察冲进清真寺,并对巴勒斯坦礼拜者使用催泪瓦斯和橡皮子弹等非致命武器。这导致了巴勒斯坦人和以色列军队之间的抗议和冲突。作为回应,匿名苏丹等黑客组织对以色列的邮政、农业、电信和银行网站发动了大规模的网络攻击,导致暂时关闭。 在之前的#OpIsrael活动中,黑客主要针对以色列国家和私人实体的网站。这些攻击包括网站污损、分布式拒绝服务(DDoS)攻击以及通过 SQL 注入窃取数据。然而,黑客组织今年正在积极瞄准暴露在互联网上的工业控制系统(ICS)设备。ICS设备用于控制关键基础设施部门,如电网、水处理厂和运输系统等。这些设备通常连接到互联网,使它们容易受到攻击。 研究人员观察到,黑客行动主义者正在积极瞄准严重依赖泵,阀门,电机和其他ICS组件操作的资产和组织。对这些组件的任何中断或损坏都可能对组织和公众造成严重后果。 研究人员正在积极跟踪为响应#OpIsrael而发起的持续攻击。研究人员观察到DDoS攻击,数据库转储,GNSS攻击以及对部署在以水和其他液体为主要运营部分的设施中的ICS的攻击有所增加。 源: https://blog.cyble.com/2023/04/19/al-aqsa-mosque-incident-ignites-opisrael/ 事件描述: 4月初,研究人员检测到使用QBot家族银行木马(又名QakBot,QuackBot和Pinkslipbot)的攻击显着增加。恶意软件将通过用不同语言编写的电子邮件进行传播,它们的变体有英语,德语,意大利语和法语。这些消息基于攻击者可以访问的真实商业信件,这使他们有机会加入带有自己消息的通信线程。作为一般规则,此类信件会以合理的借口督促收件人打开附件的PDF文件。例如,他们可能要求提供与所附申请有关的所有文件,或根据所附成本估算计算合同价值。 以下包含恶意附件的转发信件示例。 源: https://securelist.com/qbot-banker-business-correspondence/109535/ 5、8220团伙利用Log4Shell漏洞安装CoinMiner 8220团伙攻击组织正在使用Log4Shell漏洞在VMware Horizon服务器中安装CoinMiner。在攻击目标系统中,有韩国能源相关公司拥有未修补和易受攻击的系统,因此被多个攻击者掠夺。 Log4Shell (CVE-2021-44228) 既是一个远程代码执行漏洞,也是一个基于 Java 的日志记录实用程序 Log4j 漏洞,该漏洞可以通过在日志消息中包含远程 Java 对象地址并发送该漏洞,在使用 Log4j 的服务器中远程执行 Java 对象。 源: https://asec.ahnlab.com/en/51568/ 6、“BlackBit”勒索软件正在韩国扩散 研究人员发现了伪装成svchost.exe的BlackBit勒索软件的分布。根据ASEC的内部基础设施,BlackBit勒索软件自去年9月以来一直在韩国不断传播。 源: https://asec.ahnlab.com/en/51497/ 7、Android恶意软件假冒滥用合法签名密钥 在跟踪Android银行木马Fakecalls时,研究人员发现了一个使用与韩国知名应用程序相同的签名密钥的示例。此应用程序由一家信誉良好的IT服务公司开发,该公司在各个领域拥有广泛的业务,包括但不限于IT,赌博,支付和广告。我们确认,使用此密钥的大多数恶意样本都伪装成银行应用程序,因为它们使用与真实银行应用程序相同的图标。 Malware和Google Play上的合法应用程序。 源: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/fakecalls-android-malware-abusing-legitimate-signing-key/ 研究人员发现了一个名为 Goldoson的软件库 ,它收集了已安装的应用程序列表,以及Wi-Fi和Bluetooth设备信息的历史记录,包括附近的GPS位置。此外,该库还配备了在未经用户同意的情况下通过在后台点击广告来执行广告欺诈的功能。研究团队已经发现了60多个包含该第三方恶意库的应用程序,在韩国的ONE商店和Google Play应用程序下载市场中确认了超过100亿次下载。虽然恶意库是由其他人制作的,而不是应用程序开发人员,应用程序安装程序的风险仍然存在。 研究人员向Google报告了发现的应用,Google迅速采取了行动。据报道,Google已通知开发人员,他们的应用程序违反了Google Play政策,需要修复才能达到合规性。一些应用程序已从Google Play中删除,而其他应用程序则由官方开发人员更新。鼓励用户将应用程序更新到最新版本,以从其设备中删除已识别的威胁。 之前在Google Play上被Goldoson感染的前9个应用程序。 源: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/goldoson-privacy-invasive-and-clicker-android-adware-found-in-popular-apps-in-south-korea/ 以色列再次成为黑客的目标,因为该国对主要机构网站的网络攻击激增,包括航空公司,运输,邮政和灌溉系统的网站。 该国的灌溉系统遭到网络攻击,导致几个水监测器出现故障。这些监测器负责监测草裙舞谷、约旦河谷和加利尔污水公司的控制系统等地区的灌溉和废水处理系统。 被黑客入侵后,控制器显示一条消息,上面写着:“You have been hacked, Down with Israel”。结果,至少有十名农民受到影响,原定的浇水工作停止。 据报道,当局整个周日上午都在努力解决这个问题并恢复主要系统的运行状态,但当局仍然不清楚攻击者的身份。 源: https://www.hackread.com/israel-cyberattacks-hit-critical-infrastructure/

1、揭露MuddyWater的基础设施

2、具有勒索软件和数据盗窃功能的DAAM 安卓僵尸网络

3、阿克萨清真寺事件

4、QBot银行家通过商务信函传播

8、在韩国流行应用程序中发现的隐私侵犯和点击器Android广告软件

9、以色列面临新一轮针对关键基础设施的网络攻击

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有