1、新勒索软件团伙RA Group攻击美国和韩国机构。

2、研究人员在长达一年的网络活动中发现了强大的后门和定制植入程序。

3、新的“MichaelKors”勒索软件瞄准Linux和VMwareESXi系统。

4、CLR SqlShell恶意软件针对MS SQL服务器进行加密挖掘和勒索软件。

5、GULoader shellcode加载程序的深入分析。

6、SHTML网络钓鱼攻击的新浪潮。

7、BlackSuit勒索软件袭击Windows和Linux用户。

8、复杂的DarkWatchMan RAT通过网络钓鱼网站传播。

9、在 PyPI 包分发中发现新的 KEKW 恶意软件变种。

事件描述:

一个名为 RA Group 的新勒索软件组织已成为最新的威胁攻击者,利用泄露的 Babuk 勒索软件源代码来生成自己的样本变体。

据说该网络犯罪团伙至少自 2023 年4月22日以来一直在运作,目前正在迅速扩大其业务。

迄今为止,该组织已经在美国的三个组织和韩国的一个组织,涉及多个业务垂直领域,包括制造业,财富管理,保险提供商和制药业。

RA Group与其他勒索组织没有什么不同,他们会进行双重勒索攻击,并运营一个日期泄露网站,向受害者施加额外的压力,迫使他们支付赎金。

源:

源:

https://thehackernews.com/2023/05/new-ransomware-gang-ra-group-hits-us.html

事件描述:

位于南亚和东南亚的政府、航空、教育和电信部门受到一个新的黑客组织的监视,这是一项高度针对性的活动的一部分,该活动始于 2022 年年中,一直持续到 2023 年第一季度。

Broadcom Software旗下的赛门铁克正在以昆虫为主题的绰号Lancefly跟踪该活动,攻击利用了一个名为Merdoor的“强大”后门。

迄今为止收集的证据表明,定制植入物早在2018年就被使用。根据工具和受害者模式,该运动的最终目标是收集情报。

源:

https://thehackernews.com/2023/05/researchers-uncover-powerful-backdoor.html

事件描述:

截至2023年4月,一个名为 MichaelKors 的新勒索软件已成为针对 Linux 和 VMware ESXi 系统的最新文件加密恶意软件。

使用勒索软件针对 VMware ESXi 虚拟机管理程序来扩展此类活动是一种称为虚拟机管理程序大奖的技术。多年来,包括 Roial 在内的多个勒索软件组织已采用这种方法。

其他著名的电子犯罪机构已经更新了他们的武器库以瞄准ESXi,包括ALPHV(BlackCat),Black Basta,Defray,ESXiArgs,LockBit,Nevada,Play,Rook和Rorschach。

VMware ESXi 虚拟机管理程序成为有吸引力的目标的部分原因是该软件直接在物理服务器上运行,使潜在攻击者能够运行恶意 ELF 二进制文件并获得对计算机底层资源的不受限制的访问权限。

希望破坏 ESXi 虚拟机管理程序的攻击者可以使用泄露的凭据来实现此目的,然后获得提升的权限,并在网络中横向移动或通过已知缺陷逃离环境限制以推进其动机。

源:

https://thehackernews.com/2023/05/new-michaelkors-ransomware-as-service.html

事件描述:

管理不善的Microsoft SQL(MS SQL)服务器是新活动的目标,该活动旨在传播一类名为CLR SqlShell的恶意软件,最终促进加密货币矿工和勒索软件的部署。

与可以安装在Web服务器上的Web shell类似,SqlShell是一种恶意软件,在安装在MS SQL服务器上后支持各种功能,例如执行威胁行为者的命令和执行各种恶意行为。

CLR(公共语言运行时的缩写)存储过程(在 SQL Server 2005 及更高版本中可用)是指用 .NET 语言(如 C# 或 Visual Basic)编写的存储过程。

研究人员发现的攻击方法需要使用CLR存储过程使用xp_cmdshell命令在MS SQL服务器中安装恶意软件,该命令生成Windows命令外壳并将指令作为执行的输入传递。

攻击者采用的一些技术,包括与LemonDuck,MyKings(又名DarkCloud或Smominru)和Vollgar相关的技术,涉及通过暴力和字典攻击利用互联网暴露的MS SQL服务器来运行xp_cmdshell命令和OLE存储过程并执行恶意软件。

源:

https://thehackernews.com/2023/05/clr-sqlshell-malware-targets-ms-sql.html

事件描述:

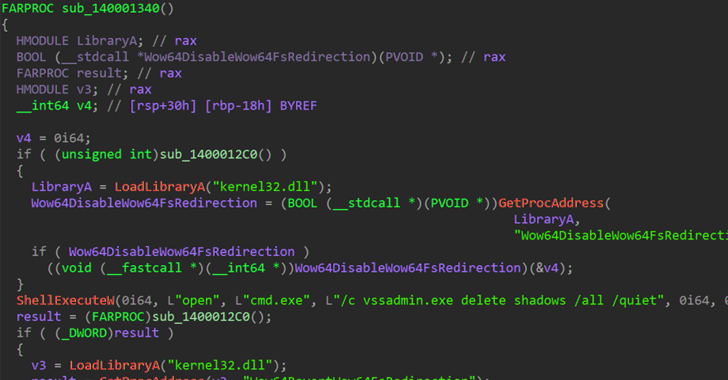

在最近的GULoader活动中,我们看到越来越多的基于nsis的安装程序通过电子邮件发送,这些安装程序使用插件库在受害系统上执行GU shellcode。NSIS可脚本化安装程序是一个高效的软件包实用程序。安装程序的行为由NSIS脚本决定,用户可以通过添加称为NSIS插件的自定义库(dll)来扩展打包程序的功能。从一开始,攻击者滥用该工具来传递恶意软件。

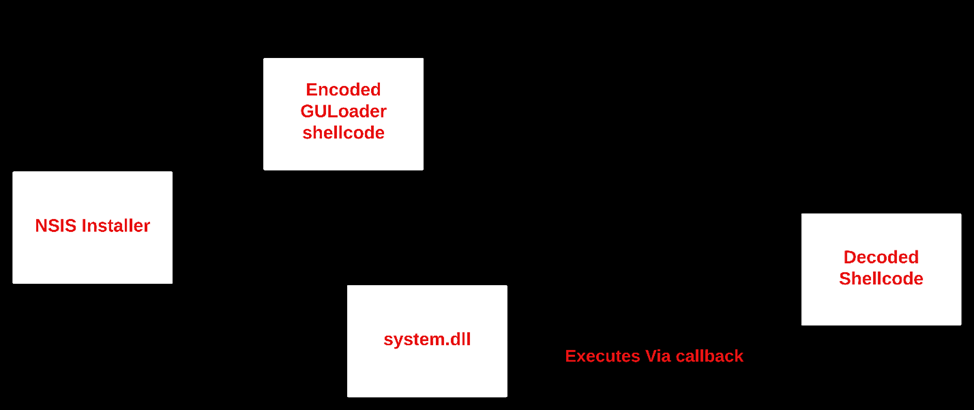

NSIS脚本是在存档中找到的文件,具有文件扩展名”。NSI“,如上图所示。可以通过分析脚本文件中提供的 NSIS 脚本命令来研究威胁参与者采用的部署策略。 下图是整个外壳代码暂存过程的简化视图。

源:

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/guloader-campaigns-a-deep-dive-analysis-of-a-highly-evasive-shellcode-based-loader/

事件描述:

研究人员最近观察到了新一波网络钓鱼攻击。在这一波浪潮中,攻击者一直在滥用服务器解析的 HTML (SHTML) 文件。SHTML文件通常与Web服务器相关联,将用户重定向到恶意的,窃取凭据的网站或在浏览器中本地显示网络钓鱼表单以收集用户敏感信息。

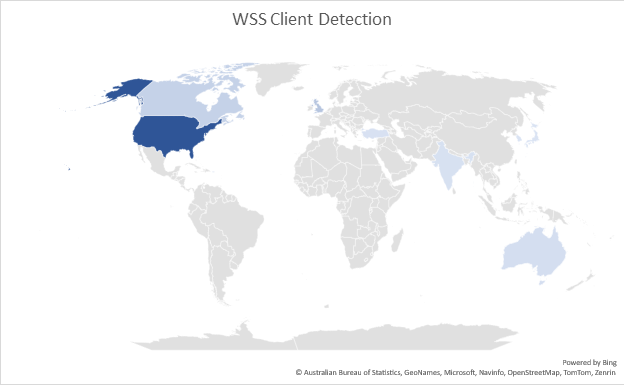

下图显示了检测到恶意 SHTML 文件的地理分布。

源:

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/shtml-phishing-attack-with-blurred-image/

事件描述:

研究人员观察到推出Linux变体(如Cylance和Royal勒索软件)的勒索软件组织数量有所增加。这可以归因于Linux作为操作系统广泛应用于各个领域,包括企业环境和云计算平台。Linux 的广泛使用使其成为勒索软件组织的有吸引力的目标,因为一次攻击可能会危及许多系统。

研究人员观察到一个名为BlackSuit的新勒索软件组织,该组织由Palo Alto Networks的Unit 42发布。BlackSuit勒索软件正被威胁行为者(TA)用来针对Windows和Linux操作系统用户。

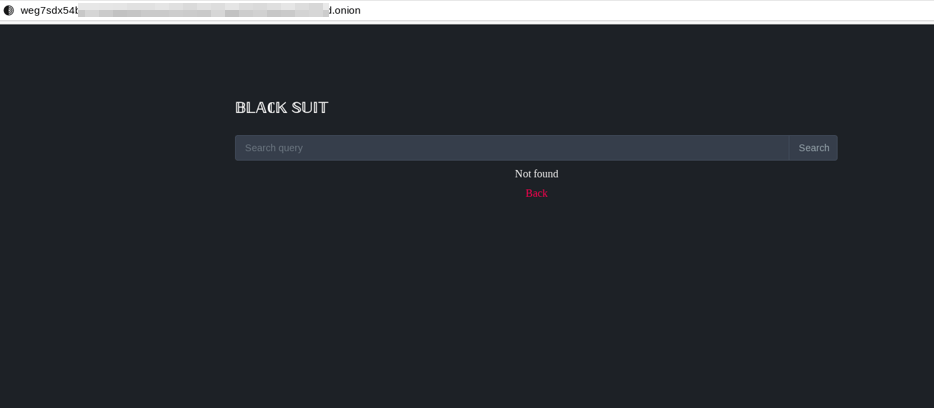

根据研究人员的观察,已发现BlackSuit的Linux变体的代码与皇家勒索软件有相似之处。BlackSuit勒索软件通过洋葱网站与受害者进行通信,尚未公开任何受害者的信息。

下图显示了BlackSuit勒索软件使用的洋葱站点。

源:

https://blog.cyble.com/2023/05/12/blacksuit-ransomware-strikes-windows-and-linux-users/

事件描述:

网络钓鱼攻击对个人和组织构成了持续且广泛的危险。为了诱骗用户泄露密码和信用卡详细信息等敏感信息,攻击者采用了各种策略,包括网络钓鱼网站。攻击者经常使用这些欺诈性网站来分发他们的恶意软件,利用用户对看似合法的网站的信任。

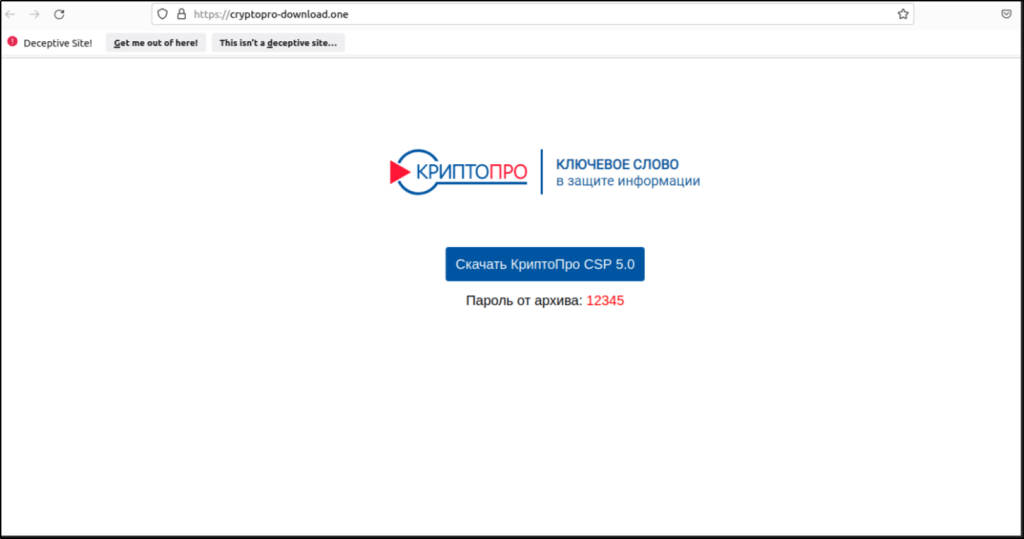

最近,研究人员发现了一个模仿俄罗斯著名网站CryptoPro CSP的网络钓鱼网站。攻击者正在使用这个网站来分发DarkWatchMan恶意软件。

黑暗守望者于 2021 年首次被发现,主要目标是俄罗斯用户。DarkWatchman 是一种远程访问木马类型,使攻击者能够远程控制受感染的系统并提取敏感数据。其恶意功能包括捕获击键、剪贴板数据和系统信息。值得注意的是,DarkWatchman 避免将捕获的数据写入磁盘,而是将其存储在注册表中,从而最大限度地降低检测风险。

下图描述了网络钓鱼网站:

源:

https://blog.cyble.com/2023/05/05/sophisticated-darkwatchman-rat-spreads-through-phishing-sites/

事件描述:

PyPI(Python Package Index)是一个广泛使用的 Python 编程语言软件包存储库,被世界各地的开发人员用来共享和下载 Python 代码。由于 PyPI 的广泛使用,它已成为旨在攻击开发人员或其项目的威胁参与者的理想目标。

恶意软件包通常通过将其伪装成有用的软件或通过更改其名称来模仿知名项目来上传。过去,我们遇到过多个攻击者利用 PyPI 包分发恶意软件有效负载的情况。已经注意到,通过恶意 PyPI 软件包传播的信息窃取者的频率正在增加。

最近,研究人员发现了多个恶意的Python .whl(Wheel)文件,这些文件被发现正在分发名为“KEKW”的新恶意软件。KEKW 恶意软件可以从受感染的系统中窃取敏感信息,并执行可能导致加密货币交易被劫持的 clipper 活动。

经过研究人员的调查,研究人员发现受到审查的 Python 包并不存在于 PyPI 存储库中,这表明 Python 安全团队已经删除了恶意包。此外,研究人员与Python安全团队进行了验证,并确认他们在上传恶意包后的 48 小时内删除了恶意包。

由于恶意包被迅速删除,因此无法确定下载它们的人数。然而,我们认为这一事件的影响可能微乎其微。

观察到以下软件包传播 KEKW 恶意软件:

·pythonsqlitetool-1.0.0

·pipsqlpackageV2-1.0.0

·pipfontingaddonsV2-1.0.0

·pythoncryptoaddition-1.0.0

·pipcoloringsextV1-1.0.0

·syssqlitemods-1.0.0

·syscryptographymodsV2-1.0.0

·syscoloringspkg-1.0.0

·syssqlite2toolsV2-1.0.0

·pythoncolorlibV1-1.0.0

·pythoncryptolibV2-1.0.0

·pythonsqlite2toolsV1-1.0.0

·pycolourkits-1.0.0

·pythoncolouringslibV2-3.0.0

·pythoncolouringslibV2-3.0.2

·pythoncolouringslibV2-3.0.1

·pythoncolouringslibV2-1.0.0

·pysqlite3pkgV2-1.0.0

·pyapicolorv2-0.0.1

·pythoncryptlibery-1.0

·pipcryptaddsV2-1.0.0

·sysdatalib-0.0.2

·pysqlilibraryV1-1.0.0

·syscryptlibV2-1.0.0

·syssqlite2package-1.0.0

·pipcolourpackagesV2-1.0.0

·pylibfont-0.1.0

·pythonsqlite2mod-1.0.0

源:

https://blog.cyble.com/2023/05/03/new-kekw-malware-variant-identified-in-pypi-package-distribution/

- End -

1、新勒索软件团伙RA Group攻击美国和韩国机构。

2、研究人员在长达一年的网络活动中发现了强大的后门和定制植入程序。

3、新的“MichaelKors”勒索软件瞄准Linux和VMwareESXi系统。

4、CLR SqlShell恶意软件针对MS SQL服务器进行加密挖掘和勒索软件。

5、GULoader shellcode加载程序的深入分析。

6、SHTML网络钓鱼攻击的新浪潮。

7、BlackSuit勒索软件袭击Windows和Linux用户。

8、复杂的DarkWatchMan RAT通过网络钓鱼网站传播。

9、在 PyPI 包分发中发现新的 KEKW 恶意软件变种。

事件描述:

一个名为 RA Group 的新勒索软件组织已成为最新的威胁攻击者,利用泄露的 Babuk 勒索软件源代码来生成自己的样本变体。

据说该网络犯罪团伙至少自 2023 年4月22日以来一直在运作,目前正在迅速扩大其业务。

迄今为止,该组织已经在美国的三个组织和韩国的一个组织,涉及多个业务垂直领域,包括制造业,财富管理,保险提供商和制药业。

RA Group与其他勒索组织没有什么不同,他们会进行双重勒索攻击,并运营一个日期泄露网站,向受害者施加额外的压力,迫使他们支付赎金。

源:

https://thehackernews.com/2023/05/new-ransomware-gang-ra-group-hits-us.html

事件描述:

位于南亚和东南亚的政府、航空、教育和电信部门受到一个新的黑客组织的监视,这是一项高度针对性的活动的一部分,该活动始于 2022 年年中,一直持续到 2023 年第一季度。

Broadcom Software旗下的赛门铁克正在以昆虫为主题的绰号Lancefly跟踪该活动,攻击利用了一个名为Merdoor的“强大”后门。

迄今为止收集的证据表明,定制植入物早在2018年就被使用。根据工具和受害者模式,该运动的最终目标是收集情报。

源:

https://thehackernews.com/2023/05/researchers-uncover-powerful-backdoor.html

事件描述:

截至2023年4月,一个名为 MichaelKors 的新勒索软件已成为针对 Linux 和 VMware ESXi 系统的最新文件加密恶意软件。

使用勒索软件针对 VMware ESXi 虚拟机管理程序来扩展此类活动是一种称为虚拟机管理程序大奖的技术。多年来,包括 Roial 在内的多个勒索软件组织已采用这种方法。

其他著名的电子犯罪机构已经更新了他们的武器库以瞄准ESXi,包括ALPHV(BlackCat),Black Basta,Defray,ESXiArgs,LockBit,Nevada,Play,Rook和Rorschach。

VMware ESXi 虚拟机管理程序成为有吸引力的目标的部分原因是该软件直接在物理服务器上运行,使潜在攻击者能够运行恶意 ELF 二进制文件并获得对计算机底层资源的不受限制的访问权限。

希望破坏 ESXi 虚拟机管理程序的攻击者可以使用泄露的凭据来实现此目的,然后获得提升的权限,并在网络中横向移动或通过已知缺陷逃离环境限制以推进其动机。

源:

https://thehackernews.com/2023/05/new-michaelkors-ransomware-as-service.html

事件描述:

管理不善的Microsoft SQL(MS SQL)服务器是新活动的目标,该活动旨在传播一类名为CLR SqlShell的恶意软件,最终促进加密货币矿工和勒索软件的部署。

与可以安装在Web服务器上的Web shell类似,SqlShell是一种恶意软件,在安装在MS SQL服务器上后支持各种功能,例如执行威胁行为者的命令和执行各种恶意行为。

CLR(公共语言运行时的缩写)存储过程(在 SQL Server 2005 及更高版本中可用)是指用 .NET 语言(如 C# 或 Visual Basic)编写的存储过程。

研究人员发现的攻击方法需要使用CLR存储过程使用xp_cmdshell命令在MS SQL服务器中安装恶意软件,该命令生成Windows命令外壳并将指令作为执行的输入传递。

攻击者采用的一些技术,包括与LemonDuck,MyKings(又名DarkCloud或Smominru)和Vollgar相关的技术,涉及通过暴力和字典攻击利用互联网暴露的MS SQL服务器来运行xp_cmdshell命令和OLE存储过程并执行恶意软件。

源:

https://thehackernews.com/2023/05/clr-sqlshell-malware-targets-ms-sql.html

事件描述:

在最近的GULoader活动中,我们看到越来越多的基于nsis的安装程序通过电子邮件发送,这些安装程序使用插件库在受害系统上执行GU shellcode。NSIS可脚本化安装程序是一个高效的软件包实用程序。安装程序的行为由NSIS脚本决定,用户可以通过添加称为NSIS插件的自定义库(dll)来扩展打包程序的功能。从一开始,攻击者滥用该工具来传递恶意软件。

NSIS脚本是在存档中找到的文件,具有文件扩展名”。NSI“,如上图所示。可以通过分析脚本文件中提供的 NSIS 脚本命令来研究威胁参与者采用的部署策略。 下图是整个外壳代码暂存过程的简化视图。

源:

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/guloader-campaigns-a-deep-dive-analysis-of-a-highly-evasive-shellcode-based-loader/

事件描述:

研究人员最近观察到了新一波网络钓鱼攻击。在这一波浪潮中,攻击者一直在滥用服务器解析的 HTML (SHTML) 文件。SHTML文件通常与Web服务器相关联,将用户重定向到恶意的,窃取凭据的网站或在浏览器中本地显示网络钓鱼表单以收集用户敏感信息。

下图显示了检测到恶意 SHTML 文件的地理分布。

源:

https://www.mcafee.com/blogs/other-blogs/mcafee-labs/shtml-phishing-attack-with-blurred-image/

事件描述:

研究人员观察到推出Linux变体(如Cylance和Royal勒索软件)的勒索软件组织数量有所增加。这可以归因于Linux作为操作系统广泛应用于各个领域,包括企业环境和云计算平台。Linux 的广泛使用使其成为勒索软件组织的有吸引力的目标,因为一次攻击可能会危及许多系统。

研究人员观察到一个名为BlackSuit的新勒索软件组织,该组织由Palo Alto Networks的Unit 42发布。BlackSuit勒索软件正被威胁行为者(TA)用来针对Windows和Linux操作系统用户。

根据研究人员的观察,已发现BlackSuit的Linux变体的代码与皇家勒索软件有相似之处。BlackSuit勒索软件通过洋葱网站与受害者进行通信,尚未公开任何受害者的信息。

下图显示了BlackSuit勒索软件使用的洋葱站点。

源:

https://blog.cyble.com/2023/05/12/blacksuit-ransomware-strikes-windows-and-linux-users/

事件描述:

网络钓鱼攻击对个人和组织构成了持续且广泛的危险。为了诱骗用户泄露密码和信用卡详细信息等敏感信息,攻击者采用了各种策略,包括网络钓鱼网站。攻击者经常使用这些欺诈性网站来分发他们的恶意软件,利用用户对看似合法的网站的信任。

最近,研究人员发现了一个模仿俄罗斯著名网站CryptoPro CSP的网络钓鱼网站。攻击者正在使用这个网站来分发DarkWatchMan恶意软件。

黑暗守望者于 2021 年首次被发现,主要目标是俄罗斯用户。DarkWatchman 是一种远程访问木马类型,使攻击者能够远程控制受感染的系统并提取敏感数据。其恶意功能包括捕获击键、剪贴板数据和系统信息。值得注意的是,DarkWatchman 避免将捕获的数据写入磁盘,而是将其存储在注册表中,从而最大限度地降低检测风险。

下图描述了网络钓鱼网站:

源:

https://blog.cyble.com/2023/05/05/sophisticated-darkwatchman-rat-spreads-through-phishing-sites/

事件描述:

PyPI(Python Package Index)是一个广泛使用的 Python 编程语言软件包存储库,被世界各地的开发人员用来共享和下载 Python 代码。由于 PyPI 的广泛使用,它已成为旨在攻击开发人员或其项目的威胁参与者的理想目标。

恶意软件包通常通过将其伪装成有用的软件或通过更改其名称来模仿知名项目来上传。过去,我们遇到过多个攻击者利用 PyPI 包分发恶意软件有效负载的情况。已经注意到,通过恶意 PyPI 软件包传播的信息窃取者的频率正在增加。

最近,研究人员发现了多个恶意的Python .whl(Wheel)文件,这些文件被发现正在分发名为“KEKW”的新恶意软件。KEKW 恶意软件可以从受感染的系统中窃取敏感信息,并执行可能导致加密货币交易被劫持的 clipper 活动。

经过研究人员的调查,研究人员发现受到审查的 Python 包并不存在于 PyPI 存储库中,这表明 Python 安全团队已经删除了恶意包。此外,研究人员与Python安全团队进行了验证,并确认他们在上传恶意包后的 48 小时内删除了恶意包。

由于恶意包被迅速删除,因此无法确定下载它们的人数。然而,我们认为这一事件的影响可能微乎其微。

观察到以下软件包传播 KEKW 恶意软件:

·pythonsqlitetool-1.0.0

·pipsqlpackageV2-1.0.0

·pipfontingaddonsV2-1.0.0

·pythoncryptoaddition-1.0.0

·pipcoloringsextV1-1.0.0

·syssqlitemods-1.0.0

·syscryptographymodsV2-1.0.0

·syscoloringspkg-1.0.0

·syssqlite2toolsV2-1.0.0

·pythoncolorlibV1-1.0.0

·pythoncryptolibV2-1.0.0

·pythonsqlite2toolsV1-1.0.0

·pycolourkits-1.0.0

·pythoncolouringslibV2-3.0.0

·pythoncolouringslibV2-3.0.2

·pythoncolouringslibV2-3.0.1

·pythoncolouringslibV2-1.0.0

·pysqlite3pkgV2-1.0.0

·pyapicolorv2-0.0.1

·pythoncryptlibery-1.0

·pipcryptaddsV2-1.0.0

·sysdatalib-0.0.2

·pysqlilibraryV1-1.0.0

·syscryptlibV2-1.0.0

·syssqlite2package-1.0.0

·pipcolourpackagesV2-1.0.0

·pylibfont-0.1.0

·pythonsqlite2mod-1.0.0

源:

https://blog.cyble.com/2023/05/03/new-kekw-malware-variant-identified-in-pypi-package-distribution/

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有