1、新的MDBotnet释放DDoS攻击。

2、思科路由器被俄罗斯国家支持的攻击者利用。

3、详细分析韩国电子商务公司云数据泄露事件。

4、AlphaSeed的详细分析,用Golang编写的Kimsuky AppleSeed新版本。

5、StrelaStealer正在分发给西班牙用户。

6、针对网络浏览器和加密货币钱包的新型隐形强盗窃取者。

7、Expo框架中的关键OAuth漏洞允许帐户劫持。

8、Predator Android间谍软件。

9、新的COSMICENERGY恶意软件利用ICS协议破坏电网。

事件描述:

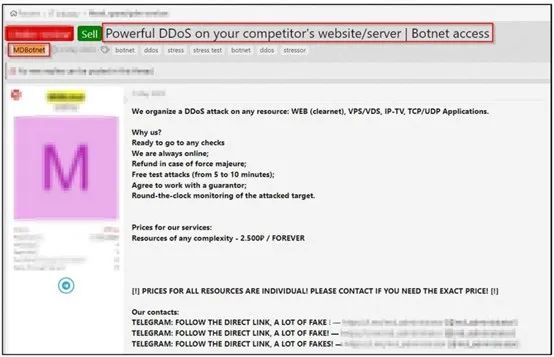

研究人员最近在网络犯罪论坛上发现了一种名为“MDBotnet”的新恶意软件。分析表明,这种恶意软件的起源可归因于与俄罗斯相关的威胁行为者。此 MDBotnet 恶意软件专为采用 HTTP/SYN 洪水攻击技术对目标受害者进行分布式拒绝服务(DDoS)攻击而设计。

DDoS 攻击是一种恶意请求,通过大量互联网流量或请求来破坏计算机网络、服务或网站的正常运行。DDoS 攻击的主要目标是破坏目标的操作、造成经济损失或损害其声誉。

MDBotnet服务提到的价格为2,500₽(俄罗斯卢布),终身访问优惠。此外,该广告还提供了有关 MDBotnet 服务中包含的功能的详细信息。

下图显示了电讯局长在网络犯罪论坛上的MDBotnet广告。

源:

源:

https://blog.cyble.com/2023/05/23/new-mdbotnet-unleashes-ddos-attacks/

事件描述:

2023年4月18日,网络安全和基础设施局(CISA)、美国联邦调查局(FBI)和英国国家网络安全中心发布了网络安全公告“APT28利用已知漏洞在思科路由器上执行侦察和部署恶意软件”。

该通报涵盖了有关利用未修补的思科路由器上的SNMP漏洞以及在2021年部署“ Jaguar Tooth”恶意软件的详细信息。供应商于2017年6月首次披露此漏洞。

CVE-2017-6742漏洞是由于简单网络管理协议(SNMP)子系统中出现缓冲区溢出情况所致。恶意攻击者可通过向受影响的系统发送构建的 SNMP 数据包来利用此漏洞。SNMP 旨在允许网络管理员远程监控和配置网络设备。

源:

https://blog.cyble.com/2023/05/16/cisco-routers-exploited-by-russian-state-sponsored-attackers/

事件描述:

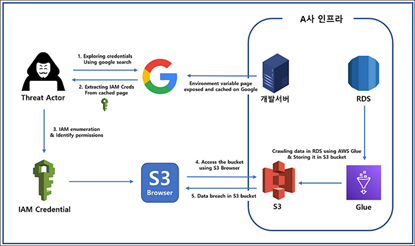

2023年1月左右,Breached 论坛的研究人员上传了在线商城 A 公司销售会员信息的帖子,并进行了受影响公司的侵权分析,以确定泄漏的确切经过。

S2W Talon 将操作名称命名为“云Don”,因为它是攻击者“研究人员”的云基础结构攻击。

分析表明,A 公司开发服务器的环境变量页面暴露在外部,导致云身份验证信息(如 AWS IAM 凭据)暴露

开发服务器上的 Middleware 中的 MiniProfiler 库启用了“pp=env”参数,这暴露了环境变量,其中包含许多可访问的身份验证信息,如 IAM 用户凭据、NAVER、KAKAO、PAYCO 等。

研究人员在撰写泄露的会员信息销售帖子前2小时确认,在上传证明文件以响应针对其 scam 报告时,他使用了 S3 URL,这是在线购物商城 A 的数据源。

在确认公开的 IAM 用户凭据的帐户ID与研究人员上传的S3 URL中的帐户ID匹配后,确认暴露的环境变量中的凭据是初始渗透路径

研究人员 确认其具有对 AWS IAM 凭据的S3访问权限,并使用S3布罗瑟工具在访问内部存储桶后窃取数据

在 S3 存储桶中,使用AWS Glue存储RDS中的敏感信息,而无需进行加密,并且存在其他 IAM 凭据硬编码脚本,以及泄露的数据。

CloudTrail 日志的进一步分析已识别攻击者的连接 IP,并确认除了此类侵权事件外,还尝试在受影响的公司中安装认知到客户端,以及安装安全-group 后门。

侵权事故的完整流程图。

源:

https://medium.com/s2wblog/detailed-analysis-of-clouddon-cloud-data-breach-of-korea-e-commerce-company-948c3a5df90d

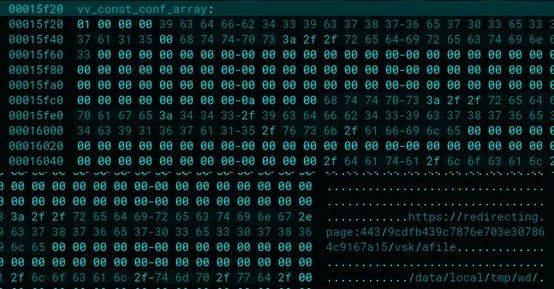

事件描述:

2023年5月左右,研究人员对Kimsuky组中疑似新恶意软件的样本进行了分析。

猎注的恶意软件将 Naver 登录所需的 Cookie 值插入到恶意软件中,并使用ChromeDP 执行登录,这是一个客户端程序,用于支持使用 Chrome 设备协议。

S2W Talon 将此恶意软件命名为“alphaSeed”,因为它包含恶意软件中的路径名“E:/Go_Project/src/alpha/naver_crawl_spy/”。

研究人员估计 AlphaSeed 是 Kimsuky 组以前使用的 AppleSeed 恶意软件的 Go 语言版本,最近还发现了 Kimsuky 组使用 Go 语言实施恶意软件的情况。

过去,Kimsuky 组将 ID 和密码插入到恶意软件中,并将命令转发到邮件服务,使用 Cookie 值而不是 ID 和密码登录,然后执行信息窃取和执行命令的功能。

由于 AppleSeed 恶意软件与文件加密方法、邮件传输线程和使用的邮箱名称等存在相似之处,并且 Kimsuky 组过去曾使用 NavRAT 恶意软件使用 NavRAT 执行命令传递,因此 Kimsuky 组可能被视为 AlphaSeed 恶意软件的幕后黑手。

需要注意的是,Kimsuky 组正在通过 Go 语言更新恶意软件。

源:

https://medium.com/s2wblog/detailed-analysis-of-alphaseed-a-new-version-of-kimsukys-appleseed-written-in-golang-2c885cce352a

事件描述:

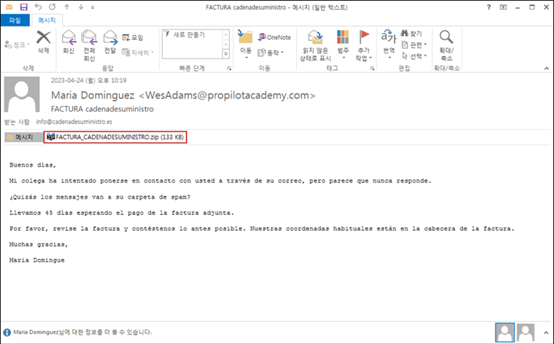

研究人员最近证实StrelaStealer Infostealer正在分发给西班牙用户。StrelaStealer 最初是在 2022年11月左右发现的,并已作为垃圾邮件的附件分发。过去,ISO文件被用作附件,但最近,ZIP文件已被使用。

源:

https://asec.ahnlab.com/en/53158/

事件描述:

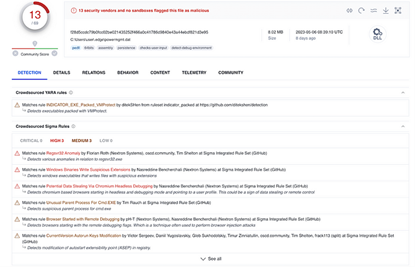

一种名为Bandit Stealer的新型隐形信息窃取恶意软件因其能够针对众多网络浏览器和加密货币钱包而引起了网络安全研究人员的注意。

它有可能扩展到其他平台,因为Bandit Stealer是使用Go编程语言开发的,可能允许跨平台兼容性。

该恶意软件目前专注于使用名为runas的合法命令行工具针对Windows.exe该工具允许用户以具有不同权限的其他用户身份运行程序。

目标是提升权限并通过管理访问权限执行自身,从而有效地绕过安全措施来收集大量数据。

也就是说,Microsoft 为防止未经授权执行该工具而采取的访问控制缓解措施意味着尝试以管理员身份运行恶意软件二进制文件需要提供必要的凭据。

通过使用runas.exe命令,用户可以以管理员或任何其他具有适当权限的用户帐户运行程序,为运行关键应用程序提供更安全的环境,或执行系统级任务。

此实用程序在当前用户帐户没有足够的权限来执行特定命令或程序的情况下特别有用。

Bandit Stealer结合检查来确定它是在沙盒还是虚拟环境中运行,并终止列入阻止列表的进程列表以隐藏其在受感染系统上的存在。

源:

https://thehackernews.com/2023/05/new-stealthy-bandit-stealer-targeting.html

事件描述:

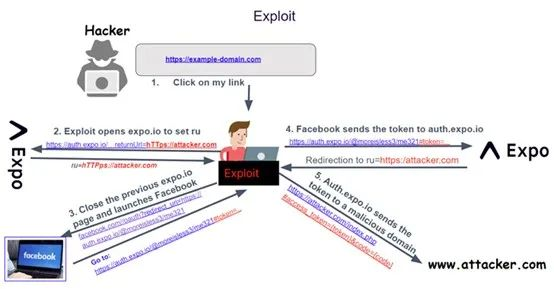

在应用程序开发框架 Expo.io 的开放授权 (OAuth) 实现中披露了一个严重的安全漏洞。

该缺点分配了 CVE 标识符 CVE-2023-28131,在 CVSS 评分系统上的严重等级为 9.6。API安全公司Salt Labs表示,该问题使使用该框架的服务容易受到凭据泄漏的影响,然后可用于劫持帐户并窃取敏感数据。

在某些情况下,威胁参与者可能会利用此漏洞代表受感染的用户在各种平台(如Facebook、Google或Twitter)上执行任意操作。

Expo与Electron类似,是一个开源平台,用于开发在Android,iOS和Web上运行的通用本机应用程序。

值得注意的是,为了使攻击成功,使用Expo的网站和应用程序应该使用第三方提供商(如Google和Facebook)为单点登录(SSO)配置AuthSession Proxy设置。

换句话说,可以利用该漏洞将与登录提供商(例如Facebook)关联的秘密令牌发送到参与者控制的域,并使用它来夺取对受害者帐户的控制权。

反过来,这是通过诱骗目标用户单击特制链接来实现的,该链接可以通过传统的社会工程向量(如电子邮件、SMS 消息或可疑网站)发送。

世博会在一份公告中表示,它在 2023年2月18日负责任披露后的几个小时内部署了一个修补程序。还建议用户从使用 AuthSession API 代理迁移到直接向第三方身份验证提供程序注册深层链接 URL 方案,以启用 SSO 功能。

该漏洞将允许潜在的攻击者诱骗用户访问恶意链接,登录到第三方身份验证提供商,并无意中泄露其第三方身份验证凭据。

源:

https://thehackernews.com/2023/05/critical-oauth-vulnerability-in-expo.html

事件描述:

安全研究人员详细介绍了名为Predator的商业Android间谍软件的内部工作原理,该间谍软件由以色列公司Intellexa(前身为Cytrox)销售。

Predator于2022年5月首次由 Google 的威胁分析小组记录为利用 Chrome 网络浏览器和 Android 中五个不同的零日漏洞的攻击的一部分。

间谍软件通过另一个名为Alien的加载程序组件提供,可以录制来自电话和基于VoIP的应用程序的音频,以及收集联系人和消息,包括来自Signal,WhatsApp和Telegram的消息。

它的其他功能允许它隐藏应用程序并防止应用程序在重新启动手机时执行。

源:

https://thehackernews.com/2023/05/predator-android-spyware-researchers.html

事件描述:

研究人员发现了一种新的恶意软件,旨在渗透和破坏工业环境中的关键系统。

该恶意软件旨在通过与IEC 60870-5-104(IEC-104)设备(例如远程终端单元(RTU))进行交互来造成电力中断,这些设备通常用于欧洲,中东和亚洲的输配电业务。

COSMICENERGY是Stuxnet,Havex,Triton,IRONGATE,BlackEnergy2,Industroyer和PIPEDREAM等专业恶意软件的最新成员,这些恶意软件能够破坏关键系统并造成严重破坏。

源:

https://thehackernews.com/2023/05/new-cosmicenergy-malware-exploits-ics.html

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有