1、木马化的超级马里奥游戏安装程序传播了SupremeBot恶意软件

2、Mallox 勒索软件实施新的感染策略

3、新的恶意软件活动针对LetsVPN用户

4、最近的威胁:深入分析冒充韩国组织的 NFT网络钓鱼活动

5、一个充满安全问题的智能宠物喂食器

6、Volt Typhoon使用前所未见的策略进行关键基础设施攻击

7、MULTI#STORM活动针对印度和美国提供远程访问木马

8、数百万GitHub存储库可能容易受到 RepoJacking攻击

9、Camaro Dragon黑客使用USB驱动的自我传播恶意软件进行攻击攻击者使用游戏安装程序来传播各种恶意软件,因为游戏具有广泛的用户群,并且用户通常信任游戏安装程序作为合法软件。助教使用的社会工程策略利用用户的信任,诱使他们下载和运行恶意游戏安装程序。文件大小和游戏的复杂性为提供了在其中隐藏恶意软件的机会。

通过游戏安装程序分发的恶意软件可以通过窃取敏感信息、进行勒索软件攻击等活动获利。此前,研究人员已经发现了几个专门针对游戏玩家及其游戏相关应用程序的恶意软件活动,包括Enlisted,MSI Afterburner,FiveM Spoofer等。

最近,研究人员发现了一个木马化的超级马里奥兄弟游戏安装程序,该安装程序提供了多个恶意组件,包括XMR矿工,SupremeBot挖矿客户端和开源Umbral窃取程序。发现恶意软件文件与超级马里奥的合法安装程序文件捆绑在一起。这一事件凸显了利用游戏安装程序作为交付机制的另一个原因:通常与游戏相关的强大硬件为挖掘加密货币提供了宝贵的计算能力。

超级马里奥是一个非常受欢迎的视频游戏特许经营权,以其平台游戏玩法、充满活力的视觉效果、令人难忘的角色和迷人的音乐而闻名。该系列最近通过新游戏和动画电影重新流行起来。多年来,该系列不断发展,在各种游戏和游戏机中引入了新的游戏机制、道具和关卡。自 1980 年代问世以来,超级马里奥游戏已经获得了大量的全球追随者,全球数百万玩家对它们提供的沉浸式体验感到高兴。

下图显示了成功安装后的超级马里奥永远游戏的GUI。

https://blog.cyble.com/2023/06/23/trojanized-super-mario-game-installer-spreads-supremebot-malware/

被称为“TargetCompany”的勒索软件于 2021 年6月首次出现,由于其将目标公司名称作为文件扩展名附加到加密文件的独特方法而受到广泛关注。还观察到这种勒索软件变体将“.mallox”扩展名附加到加密文件,导致其先前标识为“Mallox”。

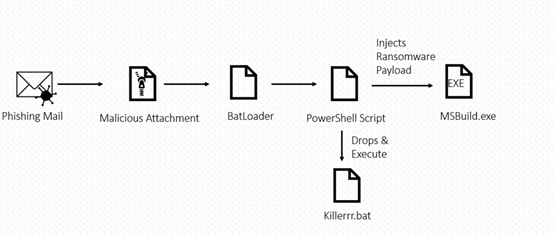

研究人员发现了Mallox 勒索软件的新变种,它现在将文件扩展名“.malox”附加到加密文件中,而以前,它使用“.mallox”扩展名。此勒索软件二进制文件是使用 BatLoader 部署的,它类似传播RAT 和窃取程序。

下图显示了 Mallox 勒索软件的感染新感染链。

https://blog.cyble.com/2023/06/22/mallox-ransomware-implements-new-infection-strategy/

3、新的恶意软件活动针对LetsVPN用户

攻击者通常使用虚假网络钓鱼网站作为分发恶意软件的首选方法。这是由于很容易引诱受害者点击网络钓鱼电子邮件或短信中包含的链接。经常在他们的网络钓鱼活动中使用品牌冒充来有效地欺骗用户,从而制造一种可信度和合法性的错觉来欺骗毫无戒心的个人。

研究人员曾发现了许多针对各种应用程序的网络钓鱼站点,包括游戏,VPN,远程桌面应用程序(RDP),视频会议应用程序,在线转换器工具等。在最新的活动中,TA 专注于针对 VPN 应用程序的用户。VPN 代表虚拟专用网络,是一种使用户能够通过互联网等公共网络建立安全和专用网络连接的技术。当用户连接到VPN时,他们的数据是加密的,保证其机密性并保护其免受潜在的窃听或监视。

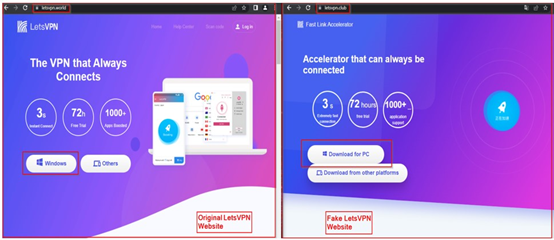

最近,研究人员在进行例行的威胁搜寻演习时发现了许多假冒LetsVPN网站的存在。这些欺诈网站共享一个共同的用户界面,并故意设计用于分发恶意软件,伪装成真正的LetsVPN应用程序。

LetsVPN是由LetsGo Network开发的VPN应用程序,旨在通过提供高速连接来增强您的互联网体验,同时确保用户的设备安全。LetsVPN提供了一系列有用的功能,包括点对点功能,对多种协议的支持,以不同语言浏览的能力,用于增加安全性的安全开关,策略管理选项等。

网络钓鱼网站在设计和外观上都与合法的LetsVPN网站非常相似,如下图所示。

https://blog.cyble.com/2023/06/16/new-malware-campaign-targets-letsvpn-users/

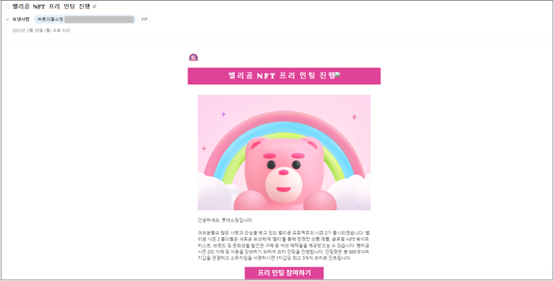

最近,研究人员发现许多网络钓鱼电子邮件被传播,以窃取 NFT。2023年4月,“星巴克上市的 NFT 免费敏廷进行”邮件标题中的网络钓鱼电子邮件被传播,在单击邮件中的“参与活动”按钮时,它链接到网络钓鱼页面,并打印 QR 码以获取虚拟资产。

此外,还确认了伪装成乐天家庭购物的“肚皮熊NFT钓鱼攻击”。此外,2023 年 6 月 11 日,发现了许多伪装成国内企业的 NFT 网络钓鱼攻击,包括伪装成大韩航空的 NFT 网络钓鱼电子邮件。

以“NFT免费民主”为题,试图抢夺虚拟货币的诈骗邮件大量散布中!

以星巴克“NFT预融资”为幌子窃取虚拟货币的网络钓鱼传播中。

https://medium.com/s2wblog/recent-threat-deep-analysis-of-nft-phishing-campaign-impersonating-korean-organizations-4500abe6c312

在当今互联的世界中,越来越多的设备连接到互联网,包括宠物喂食器等日常家居用品,由于这个简单的事实而变得智能。然而,随着这些设备变得越来越复杂,它们也更容易受到网络攻击。在这篇博文中,我们将讨论一项漏洞研究的结果,该研究的重点是热门型号的智能宠物喂食器。这项研究的结果揭示了许多严重的安全问题,包括使用硬编码凭据和不安全的固件更新过程。这些漏洞可能允许攻击者未经授权访问设备并窃取敏感信息,例如视频片段,从而可能将馈线变成监视工具。此外,篡改喂食时间表可能会危及宠物的健康,并给主人带来额外的经济和情感负担。最后,它强调了连锁反应类型攻击的风险,因为一旦攻击者获得了对家庭网络中宠物喂食器的控制权,它就可以用作对网络中其他设备发起更多攻击的枢纽。

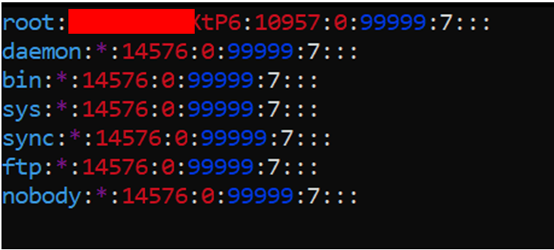

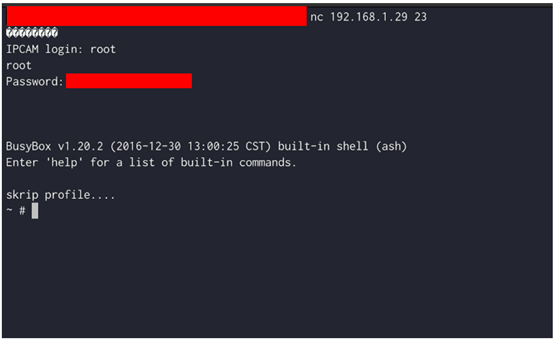

在智能宠物喂食器中发现的主要漏洞之一是默认端口上运行的 Telnet 服务器的存在,该服务器具有可以远程访问的 root 帐户。通过从设备中提取固件并从 /etc/shadow 文件中破解哈希,可以轻松恢复此 Telnet 服务器的 root 帐户凭据。硬编码的根密码是一个重大的安全问题,因为同一型号的所有设备共享相同的根密码。

硬编码的根密码,此 root 帐户可以通过23端口上的前面提到的 Telnet 服务来获得对设备的完全访问权限。

使用硬编码的根密码连接到 Telnet 端口 23,具有此类访问权限的远程攻击者可以执行任意代码、修改设备设置并窃取敏感信息,包括录制并发送到云服务器的实时视频。

https://securelist.com/smart-pet-feeder-vulnerabilities/110028/

Volt Typhoon,被称为Bronze Silhouette,是一个来自中国的网络间谍组织,与针对美国政府,国防和其他关键基础设施组织的网络入侵行动有关。

对该集团作案手法的分析表明,该组织强调运营安全,谨慎地使用一套广泛的开源工具来对付数量有限的受害者,以实施长期的恶意行为。

它被进一步描述为一个威胁组织,支持网络外壳的持久性,并依靠主要涉及离地生活的二进制文件的短时间活动来实现其目标。

在一个针对未指定客户的不成功事件中,该行为者针对在Apache Tomcat服务器上运行的Zoho ManageEngine ADSelfService Plus服务,以触发与进程枚举和网络连接等相关的可疑命令的执行。

Vanguard Panda的行动表明他们熟悉目标环境,因为他们的命令快速连续,并且具有特定的内部主机名和IP可以ping,远程共享要挂载以及用于WMI的明文凭据。

仔细检查Tomcat访问日志发现了几个HTTP POST请求/html/promotion/selfsdp.jspx,这是一个伪装成回避检测的合法身份安全解决方案的Web shell。

据信,Web shell是在上述手动键盘活动之前近六个月部署的,这表明之前对目标网络进行了广泛的侦察。

虽然目前尚不清楚Vanguard Panda如何设法破坏ManageEngine环境,但所有迹象都表明CVE-2021-40539被利用,这是一个严重的身份验证绕过缺陷,会导致远程代码执行。

https://thehackernews.com/2023/06/chinese-hackers-using-never-before-seen.html

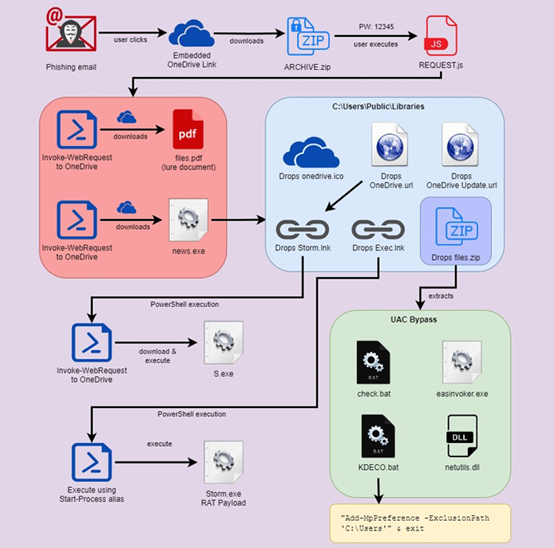

代号为MULTI#STORM的新网络钓鱼活动通过利用JavaScript文件在受感染的系统上提供远程访问木马,将目光投向了印度和美国。攻击链以受害者机器感染多个独特的RAT(远程访问木马)恶意软件实例而告终,例如Warzone RAT和Quasar RAT。两者都用于感染链不同阶段的命令和控制。

当电子邮件收件人单击指向密码为“12345”的 OneDrive 上托管Microsoft受密码保护的 ZIP 文件 (“REQUEST.zip”) 的嵌入式链接时,多阶段攻击链就开始了。

提取存档文件会显示一个经过严重混淆的 JavaScript 文件 (“REQUEST.js”),双击该文件时,通过执行两个 PowerShell 命令来激活感染,这两个命令负责从 OneDrive 检索两个单独的有效负载并执行它们。

两个文件中的第一个是显示给受害者的诱饵PDF文档,而第二个文件是基于Python的可执行文件,在后台秘密运行。

二进制文件充当滴管,以 Base64 编码字符串 (“Storm.exe”) 的形式提取和运行打包在其中的主要有效负载,但不是在通过 Windows 注册表修改设置持久性之前。

二进制文件还解码了第二个 ZIP 文件(“files.zip”),其中包含四个不同的文件,每个文件都旨在绕过用户帐户控制 (UAC) 并通过创建模拟受信任目录来提升权限。

https://thehackernews.com/2023/06/multistorm-campaign-targets-india-and.html

一项新的研究显示,GitHub上的数百万个软件存储库可能容易受到名为RepoJacking的攻击。

这包括来自谷歌,Lyft和其他几个组织的存储库,总部位于马萨诸塞州的云原生安全公司Aqua在周三的一份报告中表示。

供应链漏洞(也称为依赖项存储库劫持)是一类攻击,可以接管已停用的组织或用户名,并发布存储库的特洛伊木马版本以运行恶意代码。

“当存储库所有者更改其用户名时,将为从旧存储库下载依赖项的任何人在旧名称和新名称之间创建一个链接,”研究人员说。但是,任何人都可以创建旧用户名并断开此链接。或者,当存储库所有权转让给另一个用户并删除原始帐户时,可能会出现类似的情况,从而允许不良行为者使用旧用户名创建帐户。

换句话说,RepoJacking是一种攻击,攻击者注册一个用户名并创建一个与组织同名的存储库,但此后该存储库已删除该帐户或切换到其他用户名。

这样做会导致将上述项目作为依赖项的代码从攻击者控制的存储库中获取内容,从而毒害软件供应链。

攻击者可以利用GHTorrent等网站来提取与任何公共提交和拉取请求相关的GitHub元数据,以编制唯一存储库列表。

https://thehackernews.com/2023/06/alert-million-of-github-repositories.html

9、Camaro Dragon黑客使用USB驱动的自我传播恶意软件进行攻击

事件描述:

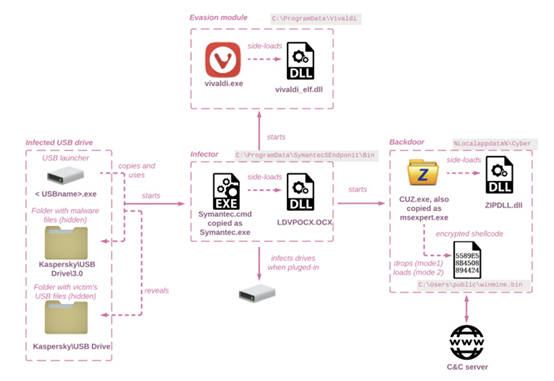

据观察,被称为Camaro Dragon的中国网络间谍行为者利用了一种新型的自我传播恶意软件,该恶意软件通过受感染的USB驱动器传播。

研究人员表示:“虽然他们的主要关注点传统上是东南亚国家,但这一最新发现揭示了他们的全球影响力,并强调了USB驱动器在传播恶意软件方面所发挥的惊人作用”。

这家网络安全公司在缅甸、韩国、英国、印度和俄罗斯发现了 USB 恶意软件感染的证据,该公司表示,调查结果是 2023 年初在一家未具名的欧洲医院调查的一起网络事件的结果。

调查发现,该实体不是对手的直接目标,而是通过员工的USB驱动器遭受了破坏,该驱动器在亚洲的一次会议上插入同事的计算机时被感染。

“因此,在返回欧洲的医疗机构后,该员工无意中引入了受感染的USB驱动器,导致感染传播到医院的计算机系统,”该公司表示。

Camaro Dragon与跟踪为野马熊猫和LuminousMoth的活动集群具有战术上的相似之处,敌对人员最近与一个名为TinyNote的基于Go的后门和一个名为HorseShell的恶意路由器固件植入程序相关联。

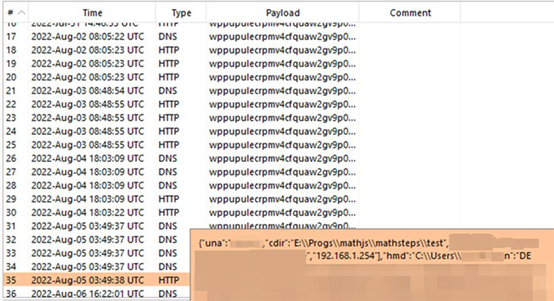

最新的感染链包括一个名为HopperTick的Delphi启动器,它通过USB驱动器传播,其主要有效载荷被称为WispRider,它负责在设备连接到机器时感染设备。

研究人员表示:“当良性USB拇指驱动器插入受感染的计算机时,恶意软件会检测到插入PC的新设备并操纵其文件,在拇指驱动器的根目录下创建几个隐藏文件夹”。

https://thehackernews.com/2023/06/camaro-dragon-hackers-strike-with-usb.html

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有