事件描述:

https://blog.cyble.com/2023/07/10/the-turkish-government-masqueraded-site-distributing-android-rat/

ARCrypter 勒索软件,也称为 ChileLocker,于 2022 年 8 月出现,并在对位于智利的实体进行攻击后引起关注。随后,研究人员透露,这种勒索软件开始针对世界各地的组织。负责该组的攻击者不维护用于勒索受害者的泄漏站点。据观察,ARCrypter勒索软件同时针对Windows和Linux操作系统。

2023 年初,研究人员发现出现了一种新的 Linux 变体 ARCrypter,它是使用 GO 编程语言开发的。研究人员还发现了ARCrypt Windows可执行文件的更新版本,该可执行文件以前存在于野外。

此版本的 ARCrypt 勒索软件已在野外观察到了大约 2-3 个月。

与 ARCrypt 勒索软件的旧变体(它利用托管在 Tor 上的通用聊天站点为所有受害者)相比,研究人员分析了更新版本的多个二进制文件并确定以下内容:

1、每个二进制文件的赎金记录指向镜像站点

2、TA 为每个受害者创建了托管在 Tor 上的专用聊天网站

3、在一个实例中,赎金票据指示受害者通过消息传递平台 TOX 联系攻击者,方法是创建具有特定用户名的个人资料

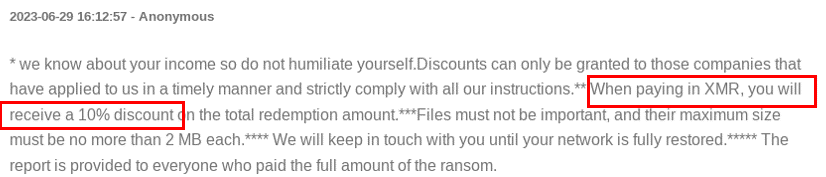

除此之外,我们还发现了下图所示的一个实例,如果赎金以门罗币支付,攻击者会向受害者提供折扣。与比特币相比,在门罗币中跟踪交易很困难,因此一些攻击者更喜欢使用它。研究人员过去还观察到 AvosLocker 勒索软件在门罗币中寻求赎金支付并增加折扣。

https://blog.cyble.com/2023/07/06/arcrypt-ransomware-evolves-with-multiple-tor-communication-channels/

Andariel是臭名昭著的Lazarus组织的一部分,以其使用Azure而闻名DTrack 恶意软件和Maui勒索软件在 2022 年年中。在同一时期,Andariel还积极利用Log4j漏洞,据报告。他们的活动引入了几个新的恶意软件系列,如YamaBot和MagicRat,但也推出了NukeSped的更新版本,当然还有DTrack。

在最近进行的一项无关调查时,我们偶然发现了这个活动,并决定更深入地挖掘。我们发现了一个以前未记录的恶意软件家族,以及 Andariel TTP 集的补充。

Andariel 通过执行 Log4j 漏洞来感染机器,进而从 C2 服务器下载更多恶意软件。遗憾的是,研究人员无法捕获他们下载的第一个恶意软件。

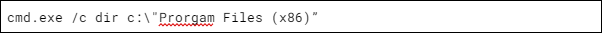

从那时起,事情变得相当有趣,因为我们能够重现攻击者执行的命令。很快就发现这些命令是由人工操作员操作的,从错误和错别字的数量来看,很可能是一个没有经验的操作员。例如:

请注意“程序”是如何被错误拼写为“Prorgam”的。另一个有趣的时刻是,当操作员意识到他们处于使用葡萄牙语区域设置的系统中时。这花了很长时间:他们只是在执行cmd.еxe /c net localgroup之后才学习的,如下所示:

https://securelist.com/lazarus-andariel-mistakes-and-easyrat/110119/

3、新的勒索病毒在勒索笔记中列出受害者的主机信息

事件描述:3、新的勒索病毒在勒索笔记中列出受害者的主机信息

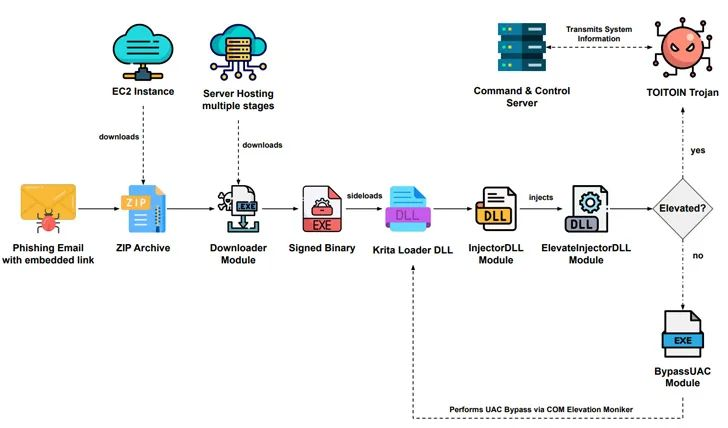

自 2023 年 5 月以来,在拉丁美洲 (LATAM) 地区运营的企业一直是名为 TOITOIN 的基于 Windows 的新银行木马的目标。

这个复杂的活动采用了一个遵循多阶段感染链的特洛伊木马,在每个阶段利用特制的模块。

这些模块是定制设计的,用于执行恶意活动,例如将有害代码注入远程进程,通过COM提升名称绕过用户帐户控制,以及通过系统重启和父进程检查等智能技术逃避沙盒的检测。

电子邮件利用以发票为主题的诱饵来诱骗不知情的收件人打开它们,从而激活感染。在ZIP存档中有一个下载程序可执行文件,它旨在通过Windows启动文件夹中的LNK文件设置持久性,并与远程服务器通信,以MP3文件的形式检索六个下一阶段的有效负载。

下载程序还负责生成一个批处理脚本,该脚本在 10 秒超时后重新启动系统。研究人员发现这样做是为了逃避沙盒检测,因为恶意行为仅在重新启动后发生。

获取的有效负载包括“icepdfeditor.exe”,这是ZOHO Corporation Private Limited的有效签名二进制文件,在执行时,它会旁加载代号为Krita Loader的流氓DLL(“ffmpeg.dll”)。

https://thehackernews.com/2023/07/new-toitoin-banking-trojan-targeting.html

RomCom RAT 背后的攻击者涉嫌针对即将在维尔纽斯举行的北约峰会以及在国外支持乌克兰的已确定组织进行网络钓鱼攻击。

研究人员于 2023 年 7 月 4 日发现了两份从匈牙利 IP 地址提交的恶意文件。

RomCom也以Tropical Scorpius,UNC2596和Void Rabisu的名义进行跟踪,最近被观察到对乌克兰政客进行网络攻击,这些政客正在与西方国家和一家美国医疗保健组织密切合作,该组织参与帮助逃离这个饱受战争蹂躏的国家的难民。

该组织发起的攻击链具有地缘政治动机,并使用鱼叉式网络钓鱼电子邮件将受害者指向托管流行软件木马化版本的克隆网站。目标包括军队、食品供应链和 IT 公司。

https://thehackernews.com/2023/07/romcom-rat-targeting-nato-and-ukraine.html

攻击者利用 Revolut 支付系统中的一个未知缺陷,在 20 年初窃取了该公司超过 2022 万美元的资金。

英国《金融时报》援引多个知情人士的话报道了这一事态发展。该违规行为尚未公开披露。

该错误源于Revolut的美国和欧洲系统之间的差异,导致当某些交易被拒绝时,资金被错误地使用自己的资金退还。

该问题于 2021 年底首次被发现。但在关闭之前,该报告称,有组织犯罪集团通过“鼓励个人尝试进行昂贵的购买并继续被拒绝”来利用这一漏洞。然后,退款金额将从自动取款机中提取。

与该漏洞相关的确切技术细节目前尚不清楚。

总共约有23万美元被盗,一些资金是通过追捕那些提取现金的人而追回的。据说大规模欺诈计划导致这家新银行和金融科技公司的净损失约为20万美元。

在国际刑警组织宣布逮捕一名名为OPERA1ER的法语黑客团队的可疑高级成员后不到一周,该漏洞与针对金融机构和移动银行服务的攻击有关恶意软件,网络钓鱼活动和大规模商业电子邮件妥协(BEC)诈骗

https://thehackernews.com/2023/07/hackers-steal-20-million-by-exploiting.html

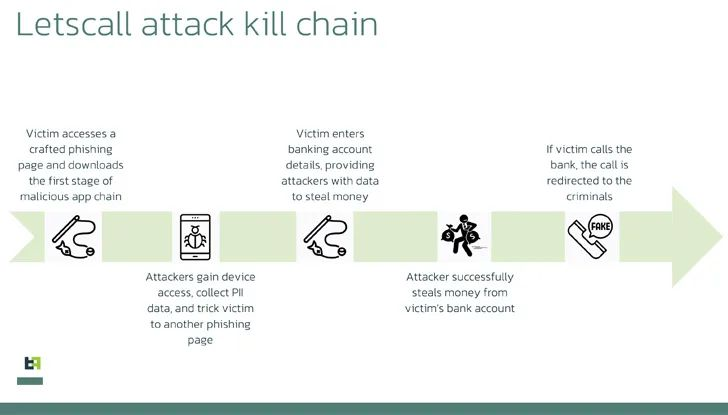

研究人员发现一种新兴和先进的语音网络钓鱼(钓鱼)形式发出警告,称为“Letscall”。该技术目前针对韩国的个人。

“Letscall”背后的犯罪分子采用多步骤攻击来欺骗受害者从假冒的Google Play商店网站下载恶意应用程序。

安装恶意软件后,它会将来电重定向到犯罪分子控制下的呼叫中心。训练有素的操作员冒充银行员工,然后从毫无戒心的受害者那里提取敏感信息。

为了方便语音流量的路由,“Letscall”利用了IP语音(VOIP)和WebRTC等尖端技术。它还利用 NAT (STUN) 会话遍历实用程序和围绕 NAT (TURN) 协议(包括 Google STUN 服务器)使用中继的遍历,以确保高质量的电话或视频通话,并绕过 NAT 和防火墙限制。

“Letscall”组由Android开发人员,设计师,前端和后端开发人员以及专门从事语音社交工程攻击的呼叫运营商组成。

该恶意软件分三个阶段运行:首先,下载器应用程序准备受害者的设备,为安装功能强大的间谍软件铺平道路。然后,此间谍软件会触发最后阶段,从而允许将传入呼叫重新路由到攻击者的呼叫中心。

https://thehackernews.com/2023/07/vishing-goes-high-tech-new-letscall.html

勒索软件攻击是各地组织的主要问题,并且此问题的严重性继续加剧。

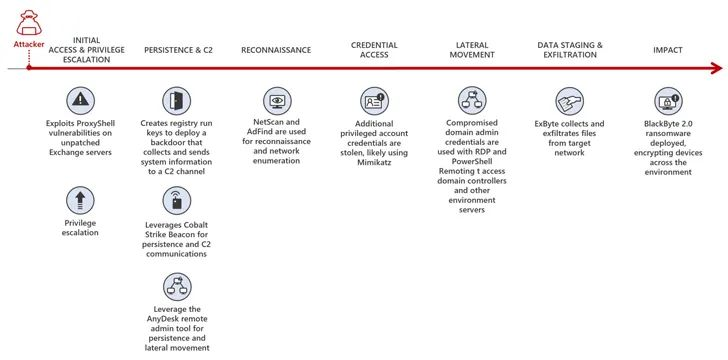

最近,研究人员调查了BlackByte 2.0勒索软件攻击,并揭露了这些网络攻击的可怕速度和破坏性。

研究结果表明,黑客可以在短短五天内完成整个攻击过程,从获得初始访问权限到造成重大损害。他们不失时机地渗透系统,加密重要数据,并要求赎金才能释放它。

这种缩短的时间线给试图保护自己免受这些有害操作侵害的组织带来了重大挑战。

BlackByte 勒索软件用于攻击的最后阶段,使用 8 位数字密钥加密数据。

为了进行这些攻击,黑客使用强大的工具和技术组合。调查显示,他们利用了未打补丁的Microsoft Exchange 服务器,这种方法已被证明非常成功。通过利用此漏洞,他们获得了对目标网络的初始访问权限,并为其恶意活动奠定了基础。

勒索软件进一步采用流程空心和防病毒规避策略来保证成功加密和规避检测。

https://thehackernews.com/2023/07/blackbyte-20-ransomware-infiltrate.html

- End -

京公网安备 11010802024705号 京ICP备20030588号 Copyright © 兰云科技 www.lanysec.com 版权所有